分散型のWeb3の世界は常に攻撃の脅威にさらされていますが、その攻撃の性質は進化し続けています。スマートコントラクトの脆弱性を悪用するだけに留まらず、悪意ある行為者はチェーンの最も弱いリンクを標的にするようになっています:個々の開発者。最近、コミュニティメンバーが巧妙なWeb3インタビュー詐欺に巻き込まれたという警告的な事件は、新たな悪質な戦術を明らかにしました。この詐欺はシンプルでありながら効果的でした。候補者は無害に見えるGitHubリポジトリをクローンするよう指示されましたが、そのコードには機密データを盗むための設計が含まれており、採用プロセスとオープンソースの信頼への依存の深刻な脆弱性を露呈しました。

悪意あるパッケージの解剖

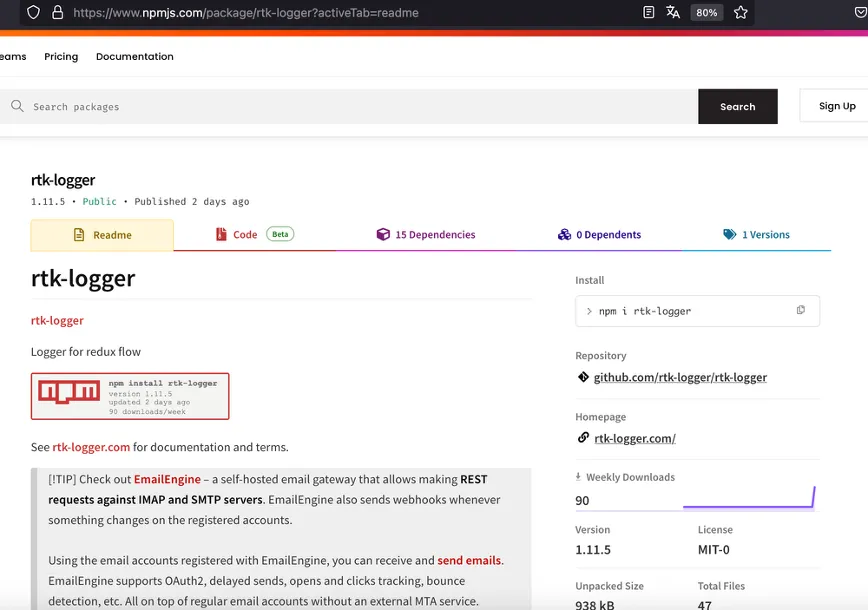

この攻撃は2025年8月9日に確認されました。その際、コミュニティメンバーは通常のWeb3の面接だと思い込んで、GitHubリポジトリ「EvaCodes-Community/UltraX」をクローンするよう指示されました。このプロジェクトの中には毒性のあるペイロードが隠されていました。それは悪意あるNPMパッケージ

「rtk-logger@1.11.5」.

です。画像:

https://x.com/SlowMist_Team/status/1954037572239602113

「rtk-logger@1.11.5」 | SlowMist提供SlowMistセキュリティチームによる分析により、このパッケージの危険な能力が迅速に明らかになりました。単なるデータ収集ではなく、完全規模のアイデンティティおよび資産窃盗の操作でした。この悪意あるコードは、ブラウザ拡張データや最も重要な暗号通貨ウォレットファイルを含む重要で高度に機密性の高いデータを収集するように設計されていました。盗まれたすべての情報は即座に攻撃者のサーバーにアップロードされました。さらに危険性を増すために、このパッケージには追加の悪意あるペイロードをダウンロードおよびコマンドを実行する機能が備わっており、攻撃者に将来のより壊滅的な行動のためのバックドアを提供しました。このケースは、被害者のデジタル資産を奪い、Web3アイデンティティを侵害することが即時の目的であることを明示しています。

オープンソースのパラドックス:信頼の危機

この事件はオープンソースのパラドックスWeb3エコシステムにおいて、この業界は透明性、協力、そして共有のオープンソースコンポーネントに依存する原則の上に成り立っています。しかし、この本質的な信頼が搾取の重要なポイントとなっています。この攻撃は基本的にサプライチェーン攻撃の一形態ですが、企業体に向けられるのではなく、独創的に個々の開発者、特に就職を求める人々に向けられています。

攻撃者は、就職面接の高圧的な環境を利用しています。この環境では、候補者は迅速に指示に従い、技術的な能力を示すことが期待されます。このような状況で、提供されたリポジトリの安全性やその依存関係を問い直す可能性が低くなり、彼らは完璧な高価値ターゲットとなります。この配信方法は、開発者の作業環境のセキュリティを確保する上での体系的な失敗を浮き彫りにします。皮肉にも、その環境には広大なデジタル資産の鍵が含まれることが多いのです。もし開発者の環境が侵害された場合、プロジェクト全体の完全性とユーザー資金の安全性が即座に脅かされます。

警戒の呼びかけ:開発者防衛の強化

この面接詐欺の露呈は、すべてのWeb3参加者にとって大きなセキュリティ警告となるべきです。セキュリティチームの警告はシンプルでありながら重要です:開発者は未知のGitHubプロジェクトに対して非常に警戒し、センシティブな環境でコードを実行したりデバッグしたりすることを避けなければなりません.

。これらの進化する脅威に対抗するために、業界は厳格な防衛策を採用する必要があります:

-

開発環境を分離する:開発者は、特に採用プロセス中に受け取った外部コードを潜在的に敵対的なものとみなす必要があります。暗号ウォレット、秘密鍵、またはシードフレーズを保存している機器上で未知のコードを実行またはデバッグしないでください。外部でのテストやデバッグには、サンドボックス化された環境や専用の分離された仮想マシンを使用してください。

-

依存関係を監査する:Web3の世界では、NPMのようなパッケージマネージャに大きく依存しています。開発者は、クローンしたプロジェクトの依存関係を監査する習慣を身につける必要があります。警告の兆候を探してください:ダウンロード数が少ないパッケージ、突然の疑わしい機能を持つ新しいバージョン、または高リスクの権限要求など。

-

ソースを検証する:クローンを行う前に、GitHubの組織またはユーザーの正当性を迅速に確認してください。コミット履歴、コミュニティの関与、貢献記録を確認しましょう。プロファイルが不自然に新しい、または攻撃リポジトリ以外で活動していないように見える場合は、極端な注意を払ってください。

セキュリティは共有された責任

攻撃者の焦点がオンチェーンのスマートコントラクトからオフチェーンの開発者エンドポイントへと移行することは、Web3セキュリティの新しい時代を示しています。Web3の面接詐欺は、単なる間違った就職応募に関する警告話を超えて、開発者コミュニティ内でゼロトラストへの根本的な文化的変革の必要性を強調しています。セキュリティは最後に追加される機能でもなく、セキュリティ監査人だけの責任でもありません。この相互接続された非常に価値のあるデジタルエコシステムでは、保護の責任はすべての参加者にあります—テストを設定する企業の採用チームから「クローン」ボタンをクリックする個々の開発者まで。これを怠ると、次のより洗練されたエクスプロイトのための扉が大きく開いてしまいます。

参照:

SlowMist -脅威報告:Web3面接詐欺の暴露, 2025年8月12日