Thế giới phi tập trung của Web3 liên tục bị tấn công, nhưng bản chất của các cuộc tấn công đang phát triển. Không còn chỉ giới hạn ở việc khai thác các lỗi hợp đồng thông minh, các tác nhân độc hại hiện đang nhắm vào mắt xích yếu nhất trong chuỗi:nhà phát triển cá nhân. Một sự kiện gần đây, đáng báo động, trong đó một thành viên cộng đồng bị lừa trong một vụ lừa đảo phỏng vấn Web3 tinh vi, đã tiết lộ một chiến thuật mới, hiểm ác. Chiêu trò này đơn giản nhưng hiệu quả: các ứng viên được yêu cầu sao chép một kho GitHub có vẻ vô hại chứa mã thiết kế để đánh cắp dữ liệu nhạy cảm, làm lộ ra những điểm yếu sâu sắc trong cả quy trình tuyển dụng và sự tin cậy vào mã nguồn mở.

Phân tích Gói Mã Độc

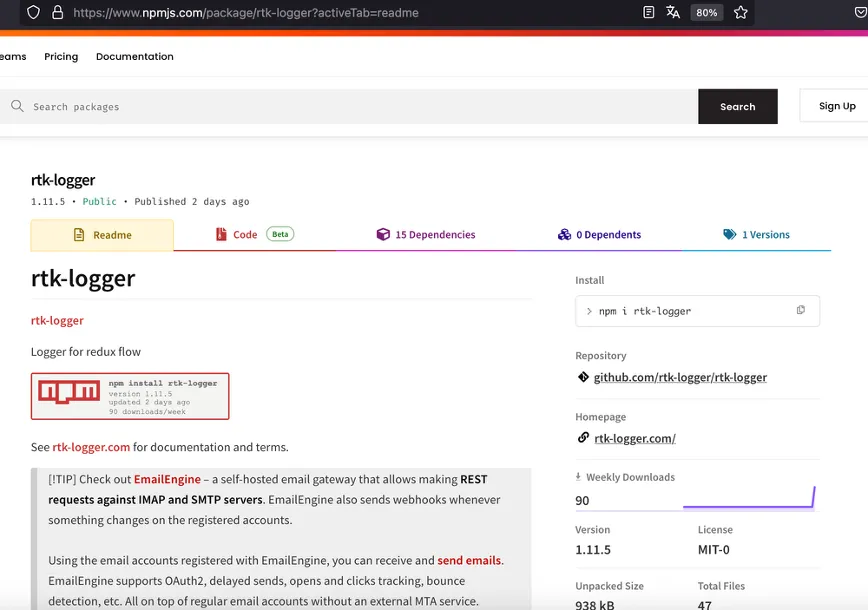

Cuộc tấn công được xác nhận vàongày 9 tháng 8 năm 2025, khi một thành viên cộng đồng, tham gia một cuộc phỏng vấn công việc Web3 mà họ tin là bình thường, được hướng dẫn sao chép kho GitHub“EvaCodes-Community/UltraX.”Ẩn trong dự án này là một payload độc hại: gói NPM độc

rtk-logger@1.11.5.

rtk-logger@1.11.5 | Nguồn: SlowMist

Phân tích của Đội Ngũ Bảo Mật SlowMist nhanh chóng phát hiện ra các khả năng nguy hiểm của gói này. Đây không chỉ là việc thu thập dữ liệu; đây là một chiến dịch đánh cắp danh tính và tài sản quy mô lớn. Mã độc được thiết kế để thu thập dữ liệu cực kỳ nhạy cảm, bao gồmdữ liệu tiện ích mở rộng trình duyệtvà, quan trọng nhất,tệp ví tiền điện tử. Tất cả thông tin bị đánh cắp lập tức được tải lên máy chủ của kẻ tấn công. Để tăng thêm mức độ nguy hiểm, gói này còn có các chức năng có thểtải xuống payload độc hại bổ sung và thực thi lệnhtừ xa, mở một cửa hậu cho các hành động trong tương lai, thậm chí còn tàn phá hơn. Đây là một trường hợp rõ ràng mà mục tiêu ngay lập tức là rút sạch tài sản số của nạn nhân và phá hoại danh tính Web3 của họ.

Nghịch lý Mã Nguồn Mở: Khủng hoảng Niềm Tin

Sự kiện này là một lời nhắc nhở khắc nghiệt vềnghịch lý của mã nguồn mở.Trong hệ sinh thái Web3. Ngành công nghiệp này được xây dựng dựa trên các nguyên tắc minh bạch, hợp tác, và phụ thuộc vào các thành phần mã nguồn mở được chia sẻ. Tuy nhiên, sự tin tưởng vốn có này đã trở thành một điểm nhạy cảm để khai thác. Cuộc tấn công về cơ bản là một dạngtấn công chuỗi cung ứng, nhưng được sáng tạo hướng đến không phải là một tổ chức doanh nghiệp mà là những nhà phát triển cá nhân đang tích cực tìm kiếm việc làm.

Những kẻ tấn công đang lợi dụng môi trường áp lực cao của một buổi phỏng vấn xin việc, nơi ứng viên được kỳ vọng sẽ nhanh chóng làm theo hướng dẫn và thể hiện năng lực kỹ thuật. Trong bối cảnh này, nhà phát triển có xu hướng ít đặt câu hỏi về độ an toàn của kho lưu trữ được cung cấp hoặc kiểm tra các phụ thuộc của nó, khiến họ trở thành mục tiêu lý tưởng và có giá trị cao. Phương thức phân phối này làm nổi bật một sự thất bại mang tính hệ thống trong việc bảo vệmôi trường làm việc của nhà phát triển, nơi mà trớ trêu thay, thường giữ chìa khóa của khối lượng tài sản kỹ thuật số khổng lồ. Nếu môi trường của nhà phát triển bị xâm phạm, tính toàn vẹn của toàn bộ dự án và sự an toàn của quỹ người dùng ngay lập tức bị đe dọa.

Lời kêu gọi cảnh giác: Tăng cường phòng thủ cho nhà phát triển

Việc phơi bày trò lừa đảo phỏng vấn này phải là mộtcảnh báo an ninhquan trọng cho tất cả những người tham gia Web3. Cảnh báo của đội ngũ bảo mật rất đơn giản nhưng quan trọng: các nhà phát triển phải cực kỳ cảnh giác vớicác dự án GitHub không rõ nguồn gốcvà phảitránh chạy và gỡ lỗi mã trong các môi trường nhạy cảm.

. Để đối phó với các mối đe dọa đang phát triển này, ngành công nghiệp cần áp dụng các biện pháp phòng thủ nghiêm ngặt:

-

Cách ly Môi Trường Phát Triển:Các nhà phát triển phải coi tất cả mã bên ngoài, đặc biệt là mã nhận được trong quá trình tuyển dụng, như một mối đe dọa tiềm ẩn.Không bao giờ chạy hoặc gỡ lỗi mã không rõtrên máy lưu trữ ví điện tử, khóa riêng tư hoặc cụm từ khôi phục của bạn. Sử dụngmôi trường sandboxhoặc các máy ảo độc lập và cách ly dành riêng cho bất kỳ việc thử nghiệm hoặc gỡ lỗi bên ngoài nào.

-

Kiểm tra Các Phụ Thuộc:Thế giới Web3 phụ thuộc rất nhiều vào các trình quản lý gói như NPM. Các nhà phát triển phải tạo thói quenkiểm tra các phụ thuộccủa bất kỳ dự án nào họ sao chép. Tìm kiếm các dấu hiệu đáng ngờ: các gói có lượt tải xuống thấp, phiên bản mới với chức năng đột ngột và đáng ngờ, hoặc các yêu cầu quyền truy cập có rủi ro cao.

-

Xác minh Nguồn Gốc:Trước khi sao chép (clone), hãy nhanh chóng xác minh tính hợp pháp của tổ chức hoặc người dùng GitHub. Xem xét lịch sử cam kết của họ, mức độ tham gia cộng đồng và hồ sơ đóng góp. Nếu một hồ sơ có vẻ quá mới hoặc không hoạt động bên ngoài kho lưu trữ tấn công, hãy cực kỳ thận trọng.

Bảo mật là Trách Nhiệm Chung

Sự chuyển hướng của kẻ tấn công từ các hợp đồng thông minh trên chuỗi sang các điểm cuối của nhà phát triển ngoài chuỗi cho thấy một kỷ nguyên mới của các thách thức bảo mật Web3. Vụ lừa đảo phỏng vấn Web3 không chỉ là một câu chuyện cảnh báo về một đơn xin việc thất bại; nó nhấn mạnh nhu cầu về một sự thay đổi văn hóa cơ bản hướng tới zero-trust (không tin cậy) trong cộng đồng nhà phát triển. Bảo mật không phải là một tính năng được bổ sung vào cuối, cũng không phải là trách nhiệm duy nhất của các kiểm toán viên bảo mật. Trong hệ sinh thái số được liên kết mật thiết và có giá trị cao này, trách nhiệm bảo vệ thuộc về mọi người tham gia — từ đội ngũ tuyển dụng doanh nghiệp đặt bài kiểm tra cho đến nhà phát triển cá nhân nhấn nút "clone". Không làm như vậy sẽ để ngỏ cánh cửa cho những khai thác tinh vi hơn tiếp theo.

Tham khảo:

SlowMist - Báo cáo Mối Đe Dọa: Tiết lộ Vụ Lừa Đảo Phỏng Vấn Web3 , ngày 12 tháng 8 năm 2025.