Dunia terdesentralisasi Web3 sentiasa diserang, tetapi sifat serangan kini semakin berubah. Tidak lagi tertumpu kepada eksploitasi kelemahan kontrak pintar, pelaku berniat jahat kini mensasarkan pautan paling lemah dalam rantaian:pembangun individu. Insiden terbaru dan membimbangkan, di mana seorang ahli komuniti terjerat dalam penipuan temu duga Web3 yang canggih, mendedahkan taktik baharu yang licik. Helah ini mudah tetapi berkesan: calon diminta untuk mengklon repositori GitHub yang kelihatan tidak berbahaya tetapi mengandungi kod yang direka untuk mencuri data sensitif, mendedahkan kelemahan mendalam dalam kedua-dua proses pengambilan pekerja dan kebergantungan terhadap kepercayaan sumber terbuka.

Anatomi Pakej Berbahaya

Serangan ini disahkan pada9 Ogos 2025, apabila seorang ahli komuniti, yang menyangka mereka sedang melalui temu duga pekerjaan Web3 biasa, diarahkan untuk mengklon repositori GitHub“EvaCodes-Community/UltraX.”Tersembunyi dalam projek ini adalah muatan berbahaya: pakej NPM jahat bernama

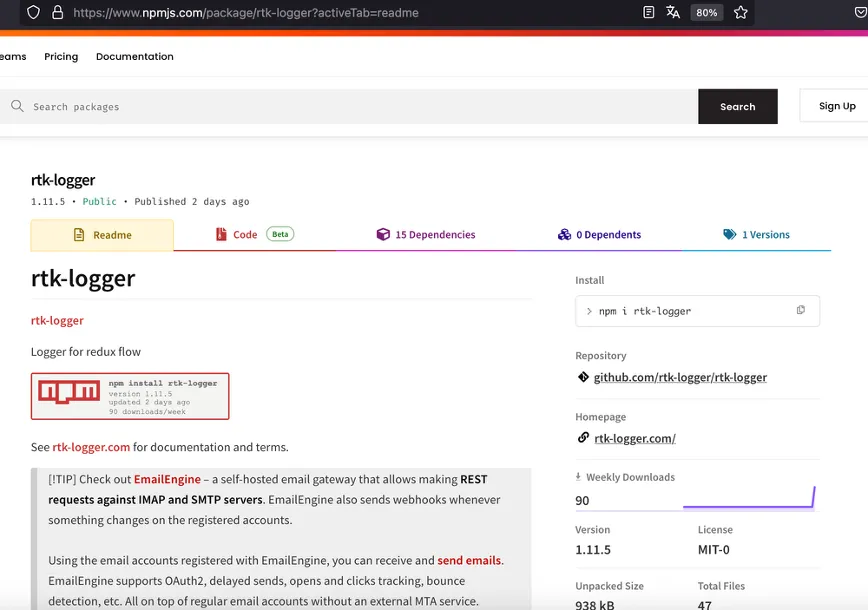

rtk-logger@1.11.5.

rtk-logger@1.11.5 | Kredit: SlowMist

Analisis oleh Pasukan Keselamatan SlowMist dengan cepat mendedahkan keupayaan berbahaya pakej ini. Ini bukan sekadar pengintipan data; ia adalah operasi pencurian identiti dan aset yang berskala penuh. Kod berbahaya ini direka untuk mengumpulkan data penting dan sangat sensitif, termasukdata sambungan penyemak imbasdan, yang paling kritikal,fail dompet mata wang kripto. Semua maklumat yang dicuri dimuat naik serta-merta ke pelayan penyerang. Untuk menambah bahaya, pakej ini juga didapati memiliki fungsi yang mampumemuat turun muatan berbahaya tambahan dan melaksanakan arahandari jauh, memberikan penyerang pintu belakang untuk tindakan masa depan yang lebih merosakkan. Ini adalah kes yang jelas di mana matlamat segera adalah untuk menguras aset digital mangsa dan merosakkan identiti Web3 mereka.

Paradoks Sumber Terbuka: Krisis Kepercayaan

Insiden ini menjadi peringatan keras tentangparadoks sumber terbukaDalam ekosistem Web3, industri ini dibina berdasarkan prinsip ketelusan, kerjasama, dan kebergantungan terhadap komponen sumber terbuka yang dikongsi. Walau bagaimanapun, kepercayaan yang wujud ini telah menjadi titik kritikal eksploitasi. Serangan ini adalah secara asasnya satu bentukserangan rantaian bekalan, tetapi diarahkan secara kreatif bukan kepada entiti korporat, tetapi kepada pembangun individu yang aktif mencari peluang pekerjaan.

Penyerang memanfaatkan persekitaran tekanan tinggi semasa temu duga pekerjaan, di mana calon dijangka untuk segera mengikuti arahan dan menunjukkan kemahiran teknikal. Dalam konteks ini, pembangun kurang cenderung untuk mempersoalkan keselamatan repositori yang disediakan atau mengaudit kebergantungannya, menjadikan mereka sasaran bernilai tinggi yang sempurna. Kaedah penghantaran ini menonjolkan kegagalan sistemik dalam melindungiruang kerja pembangun, yang, secara ironinya, sering memegang kunci kepada aset digital yang luas. Jika persekitaran pembangun terkompromi, integriti keseluruhan projek dan keselamatan dana pengguna segera terancam.

Seruan untuk Kewaspadaan: Memperkukuh Pertahanan Pembangun

Pendedahan tentang penipuan temu duga ini mesti menjadiamaran keselamatan utamauntuk semua peserta Web3. Amaran pasukan keselamatan adalah ringkas namun penting: pembangun mesti sangat berwaspada terhadapprojek GitHub yang tidak dikenalidan mestimengelak daripada menjalankan dan menyahpepijat kod di persekitaran sensitif.

. Untuk menangani ancaman yang semakin berkembang ini, industri perlu mengamalkan langkah pertahanan yang ketat:

-

Mengasingkan Persekitaran Pembangunan:Pembangun mesti menganggap semua kod luaran, terutamanya kod yang diterima semasa proses pengambilan kerja, sebagai berpotensi berbahaya.Jangan sekali-kali menjalankan atau menyahpepijat kod yang tidak dikenalidi mesin yang menyimpan dompet kripto anda, kunci peribadi, atau frasa benih. Gunakanpersekitaran berpasiratau mesin maya terasing khusus untuk sebarang ujian atau penyahpepijatan luaran.

-

Audit Kebergantungan:Dunia Web3 sangat bergantung pada pengurus pakej seperti NPM. Pembangun mesti membentuk tabiatmengaudit kebergantunganmana-mana projek yang mereka klon. Perhatikan tanda-tanda amaran: pakej dengan jumlah muat turun yang rendah, versi baru dengan fungsi yang tiba-tiba dan mencurigakan, atau permintaan kebenaran berisiko tinggi.

-

Sahkan Sumber:Sebelum membuat klon, segera pastikan kesahihan organisasi atau pengguna GitHub. Lihat sejarah komit mereka, penglibatan komuniti, dan rekod sumbangan. Jika profil kelihatan terlalu baru atau tidak aktif di luar repositori serangan, berhati-hatilah secara ekstrem.

Keselamatan adalah Tanggungjawab Bersama

Peralihan fokus penyerang daripada kontrak pintar dalam rantaian kepada titik akhir pembangun luar rantaian menandakan era baru cabaran keselamatan Web3. Penipuan temu duga Web3 bukan sekadar cerita amaran tentang permohonan kerja yang gagal; ia menekankan perlunya perubahan budaya asas ke arah zero-trust dalam kalangan komuniti pembangun. Keselamatan bukanlah ciri yang ditambah di akhir proses, malah ia juga bukan hanya bidang auditor keselamatan semata-mata. Dalam ekosistem digital yang saling berkait dan sangat bernilai ini, tanggungjawab untuk perlindungan terletak pada setiap peserta — daripada pasukan pengambilan korporat yang menetapkan ujian kepada pembangun individu yang menekan butang "clone". Kegagalan untuk berbuat demikian membiarkan pintu terbuka luas untuk eksploitasi yang lebih canggih pada masa akan datang.

Rujukan:

SlowMist - Laporan Ancaman: Mendedahkan Penipuan Temu Duga Web3 , 12 Ogos, 2025