वेब3 की विकेंद्रीकृत दुनिया लगातार हमलों की चपेट में है, लेकिन इन हमलों का स्वरूप बदल रहा है। अब ये केवल स्मार्ट कॉन्ट्रैक्ट की कमजोरियों का फायदा उठाने तक सीमित नहीं है, बल्कि खतरनाक हमलावर अब चेन की सबसे कमजोर कड़ी को निशाना बना रहे हैं: व्यक्तिगत डेवलपर। हाल ही में एक चिंताजनक घटना में, एक समुदाय के सदस्य को एक परिष्कृत वेब3 इंटरव्यू घोटाले में फंसा लिया गया, जो एक नई, खतरनाक रणनीति को उजागर करता है। यह चाल सरल लेकिन प्रभावी थी: उम्मीदवारों से एक दिखने में साधारण GitHub रिपॉजिटरी को क्लोन करने के लिए कहा गया, जिसमें ऐसा कोड छिपा था जो संवेदनशील डेटा चोरी करने के लिए डिज़ाइन किया गया था। इसने न केवल भर्ती प्रक्रिया में, बल्कि ओपन-सोर्स पर निर्भरता में भी गहरी कमजोरियों को उजागर किया।

दुर्भावनापूर्ण पैकेज की संरचना

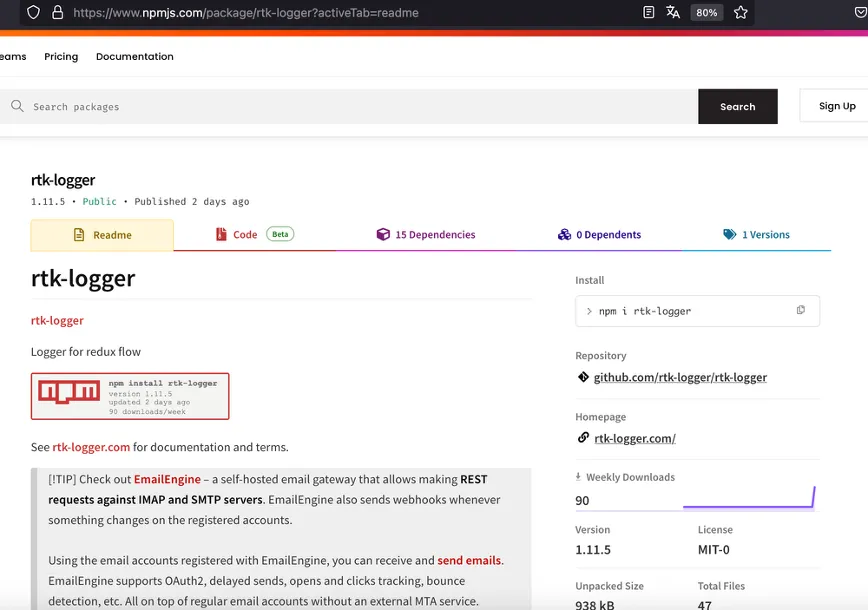

यह हमला9 अगस्त 2025को पुष्टि हुआ, जब एक समुदाय के सदस्य, जिन्हें लगा कि वे एक सामान्य वेब3 जॉब इंटरव्यू में भाग ले रहे हैं, को GitHub रिपॉजिटरी“EvaCodes-Community/UltraX”को क्लोन करने के लिए निर्देशित किया गया। इस प्रोजेक्ट के भीतर एक बेहद खतरनाक सामग्री छिपी हुई थी: दुर्भावनापूर्ण NPM पैकेज

rtk-logger@1.11.5.

rtk-logger@1.11.5 | क्रेडिट: SlowMist

Slow Mist सिक्योरिटी टीम के विश्लेषण ने जल्दी ही इस पैकेज की खतरनाक क्षमताओं को उजागर कर दिया। यह सिर्फ डेटा चुराने तक का मामला नहीं था; यह एक पूर्ण पैमाने की पहचान और संपत्ति चोरी का ऑपरेशन था। इस दुर्भावनापूर्ण कोड को महत्वपूर्ण, अत्यधिक संवेदनशील डेटा एकत्र करने के लिए डिज़ाइन किया गया था, जिसमें शामिल थेब्राउज़र एक्सटेंशन डेटाऔर सबसे महत्वपूर्ण रूप सेक्रिप्टोकरेंसी वॉलेट फाइल्स। चोरी की गई सारी जानकारी तुरंत हमलावर के सर्वर पर अपलोड कर दी गई। खतरे को और बढ़ाने के लिए, पैकेज में ऐसी कार्यक्षमताएं पाई गईं जोअतिरिक्त दुर्भावनापूर्ण कोड डाउनलोड करने और कमांड निष्पादित करनेकी अनुमति देती थीं, जिससे हमलावरों को भविष्य में और अधिक विनाशकारी कार्रवाइयों के लिए एक बैकडोर मिल गया। यह एक स्पष्ट मामला है जहां तत्काल लक्ष्य पीड़ित की डिजिटल संपत्तियों को खाली करना और उनकी वेब3 पहचान को खतरे में डालना था।

ओपन-सोर्स विरोधाभास: विश्वास का संकट

यह घटनाओपन-सोर्स के विरोधाभास का एक क्रूर अनुस्मारक है।वेब3 पारिस्थितिकी तंत्र में। यह उद्योग पारदर्शिता, सहयोग, और साझा ओपन-सोर्स घटकों पर निर्भरता के सिद्धांतों पर आधारित है। हालांकि, यह अंतर्निहित विश्वास एक महत्वपूर्ण शोषण बिंदु बन गया है। हमला मूलतः एक प्रकार कासप्लाई चेन हमलाहै, लेकिन इसे रचनात्मक रूप से किसी कॉर्पोरेट इकाई पर नहीं, बल्कि व्यक्तिगत डेवलपर्स पर निर्देशित किया गया है, जो सक्रिय रूप से रोजगार की तलाश कर रहे हैं।

हमलावर नौकरी साक्षात्कार के उच्च-दबाव वाले माहौल का लाभ उठा रहे हैं, जहां उम्मीदवार से अपेक्षा की जाती है कि वह जल्दी से निर्देशों का पालन करे और तकनीकी योग्यता प्रदर्शित करे। इस संदर्भ में, डेवलपर द्वारा दिए गए रिपॉजिटरी की सुरक्षा पर सवाल उठाने या इसकी निर्भरताओं का ऑडिट करने की संभावना कम होती है, जिससे वे आदर्श, उच्च-मूल्य वाले लक्ष्य बन जाते हैं। इस प्रकार की डिलीवरी डेवलपर केकार्यस्थल की सुरक्षा में प्रणालीगत विफलताको उजागर करती है, जो विडंबना यह है, अक्सर विशाल डिजिटल संपत्तियों की कुंजी रखता है। यदि किसी डेवलपर का वातावरण समझौता कर लिया जाता है, तो पूरे प्रोजेक्ट की अखंडता और उपयोगकर्ता की धनराशि की सुरक्षा तुरंत खतरे में पड़ जाती है।

सतर्कता की पुकार: डेवलपर सुरक्षा को मजबूत करना

इस इंटरव्यू स्कैम का उजागर होना सभी वेब3 प्रतिभागियों के लिए एक प्रमुखसुरक्षा चेतावनीका काम करना चाहिए। सुरक्षा टीम की चेतावनी सरल लेकिन महत्वपूर्ण है: डेवलपर्स कोअज्ञात गिटहब प्रोजेक्ट्सके बारे में विशेष रूप से सतर्क रहना चाहिए औरसंवेदनशील वातावरण में कोड को चलाने और डिबग करने से बचना चाहिए.

। इन विकसित खतरों का मुकाबला करने के लिए, उद्योग को कड़े रक्षात्मक अभ्यास अपनाने की आवश्यकता है:

-

डेवलपमेंट वातावरण को अलग करें:डेवलपर्स को सभी बाहरी कोड, विशेष रूप से हायरिंग प्रक्रिया के दौरान प्राप्त कोड, को संभावित रूप से शत्रुतापूर्ण मानना चाहिए।कभी भी अज्ञात कोड न चलाएं या डिबग न करेंऐसी मशीन पर जो आपके क्रिप्टो वॉलेट्स, प्राइवेट कीज, या सीड फ्रेज़ को स्टोर करती हो। इसके लिएसैंडबॉक्स्ड वातावरणया किसी समर्पित, पृथक वर्चुअल मशीन का उपयोग करें, ताकि बाहरी परीक्षण या डिबगिंग किया जा सके।

-

निर्भरता का ऑडिट करें:वेब3 दुनिया भारी मात्रा में NPM जैसे पैकेज मैनेजर पर निर्भर है। डेवलपर्स कोकिसी भी प्रोजेक्ट की निर्भरताओं का ऑडिट करनेकी आदत डालनी चाहिए जिसे वे क्लोन करते हैं। लाल झंडे देखें: पैकेज जिनकी डाउनलोड संख्या कम है, नई वर्शन जिनमें अचानक, संदिग्ध कार्यक्षमता है, या उच्च-जोखिम अनुमति अनुरोध।

-

स्रोत की वैधता की पुष्टि करें:क्लोन करने से पहले, जल्दी से GitHub संगठन या उपयोगकर्ता की वैधता की पुष्टि करें। उनके committed history, सामुदायिक भागीदारी और योगदान रिकॉर्ड की जांच करें। अगर कोई प्रोफ़ाइल संदिग्ध रूप से नई या अटैक रिपॉजिटरी के बाहर निष्क्रिय लगती है, तो अत्यधिक सतर्कता बरतें।

सुरक्षा एक साझा जिम्मेदारी है

हमलावरों का ध्यान केंद्रित करने में बदलावऑन-चेन स्मार्ट कॉन्ट्रैक्ट्ससेऑफ-चेन डेवलपर एंडपॉइंट्सWeb3 सुरक्षा चुनौतियों के एक नए युग का संकेत देता है। Web3 इंटरव्यू स्कैम केवल एक गलत नौकरी आवेदन की चेतावनी नहीं है; यह डेवलपर समुदाय मेंजीरो-ट्रस्टकी ओर एक मौलिक सांस्कृतिक बदलाव की आवश्यकता को रेखांकित करता है। सुरक्षा अंत में जोड़ी जाने वाली सुविधा नहीं है, न ही यह केवल सुरक्षा ऑडिटर्स का क्षेत्र है। इस परस्पर जुड़े, अत्यधिक मूल्यवान डिजिटल इकोसिस्टम में, सुरक्षा की जिम्मेदारी हर प्रतिभागी पर निर्भर करती है — कॉर्पोरेट हायरिंग टीम से जो टेस्ट सेट करती है, से लेकर व्यक्तिगत डेवलपर तक जो "क्लोन" बटन दबाता है। ऐसा करने में विफल होना अगले, अधिक उन्नत शोषण के लिए दरवाजा पूरी तरह से खोल देता है।

संदर्भ:

स्लोमिस्ट -एक खतरे की रिपोर्ट: Web3 इंटरव्यू स्कैम का पर्दाफाश, 12 अगस्त, 2025