Le 5 août 2025, KuCoin a publié son dernier canal hebdomadaire sur la sécurité, mettant en lumière une réalité sombre pour l'écosystème Web3. Selon le rapport, qui s'appuie sur des données de la société de sécurité blockchain SlowMist, les incidents de sécurité de juillet 2025 ont entraîné environ147 millions de dollarsen pertes totales. Ces chiffres ne sont pas qu'un simple bilan sombre ; ils constituent un rappel saisissant que le risque n'est pas une anomalie dans le monde des cryptomonnaies. C'est une réalité inhérente et multifacette qui affecte chaque participant, des développeurs à l'utilisateur moyen.

Un examen approfondi des principaux piratages du mois révèle trois catégories distinctes de risques qui définissent collectivement les défis de sécurité du Web3.

Smart Contracts : Le double tranchant duWeb3

Pour beaucoup, la promesse du Web3 repose sur son code immuable. Mais comme le montrent les incidents de juillet, une simple erreur logique peut être catastrophique. La plateforme de trading décentraliséeGMXa subi un préjudice de plus de42 millions de dollarsaprès que des attaquants ont exploité une vulnérabilité subtile dans la logique de son système Keeper. En manipulant la façon dont le protocole gérait les positions courtes et les mises à jour de prix, les hackers ont réussi à gonfler le prix du GLP, leur permettant de tirer profit d'une énorme rédemption.

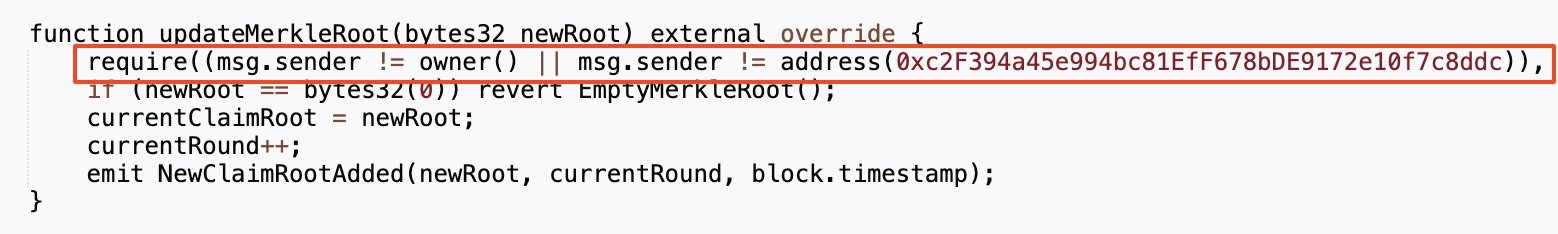

De même, le piratage dupont inter-chaînes ZKSwap, qui a entraîné une perte de5 millions de dollars, provenait d'une faille fondamentale. Le mécanisme de preuve à connaissance zéro — une caractéristique sécuritaire clé — n'était en réalité pas vérifié, permettant à un attaquant de falsifier des preuves de retrait et de contourner le contrôle de sécurité le plus crucial du système. Le cas du contrat intelligent deSuperRare, qui comportait une erreur de bas niveau où != était utilisé au lieu de ==, souligne davantage ce point. [2] Ces attaques mettent en évidence une vérité essentielle : dans un système construit sur du code, même une erreur mineure peut créer une faille de sécurité majeure.

Crédit : @SlowMist_Team sur X (Twitter)

Des initiés aux enregistreurs de frappe : La surface d'attaque du Web3 s'élargit

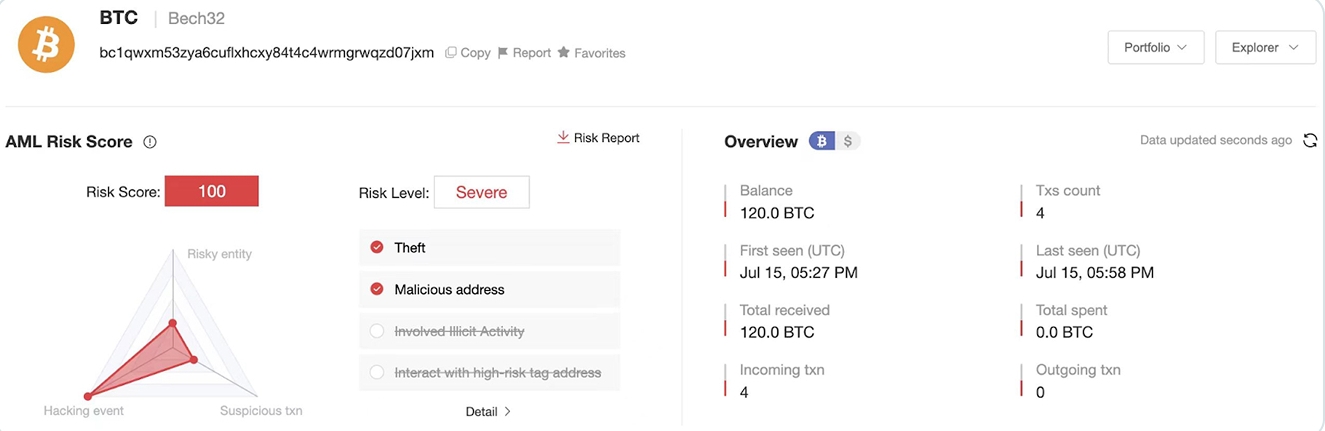

Here is the translation into French, including the specified tags and sequential numbering: --- Bien que le code soit souvent au cœur des préoccupations, la tendance la plus alarmante de juillet a été la sophistication croissante des attaques ciblant les personnes derrière les plateformes. C’est là que les vulnérabilités des systèmes centralisés se révèlent véritablement. LeCoinDCXpiratage, qui a coûté44,2 millions de dollars, n’était pas une attaque directe contre ses portefeuilles, mais un travail interne facilité par un ingénieur logiciel compromis. Les attaquants se sont fait passer pour des recruteurs indépendants, ont installé un enregistreur de frappe sur l’ordinateur de l’employé, volé ses identifiants de connexion et obtenu l’accès aux systèmes internes de l’échange. L’arrestation ultérieure de l’ingénieur démontre les conséquences graves d’une telle violation, et l’incident révèle comment l’ingénierie sociale reste un vecteur d’attaque extrêmement efficace. [1]

Un autre exemple, l’attaque de la chaîne d’approvisionnement deBigONE, a vu les pirates infiltrer le réseau de production de l’échange et modifier la logique opérationnelle de ses systèmes de contrôle des risques, entraînant une perte de27 millions de dollars. Lepiratage de WOO X, qui a siphonné14 millions de dollarsde neuf comptes utilisateurs, était également lié à une attaque de phishing ciblée sur un membre de l’équipe. Ces incidents mettent en lumière que, peu importe la sécurité du stockage à froid d’un échange, son infrastructure interne—et les employés qui la gèrent—présentent une surface d’attaque significative que les acteurs malveillants cherchent de plus en plus à exploiter.

Crédit : @SlowMist_Team sur X (Twitter)

Risques pilotés par l’utilisateur : la dernière ligne de défense

Peut-être que les pertes les plus tragiques sont celles résultant d’un manque d’éducation et de sensibilisation des utilisateurs. Le rapport inclut une histoire déchirante d’un utilisateur qui a perdu4,35BTC—une somme importante—après avoir acheté unportefeuille froidcontrefait auprès d’un vendeur tiers sur une plateforme de commerce électronique [3]. L’appareil pré-configuré était un piège, conçu pour siphonner les fonds dès qu’ils étaient transférés. Cette histoire sert de puissant rappel que la sécurité n’est pas seulement la responsabilité des plateformes et des protocoles.

Pour l’utilisateur moyen, les risques du Web3 sont uniques. Ils ne sont pas protégés par des assurances bancaires ou des départements traditionnels de lutte contre la fraude. La nature décentralisée de la technologie impose une lourde responsabilité individuelle, rendant la vigilance dans tous les domaines—de l’achat deportefeuilles matérielsà la validation des détails des transactions—absolument primordiale.

Conclusion : Une Responsabilité Partagée

Les événements de sécurité de juillet 2025, tels que détaillés dans le rapport de KuCoin, offrent un résumé puissant des risques inhérents au Web3. Ils démontrent que l'écosystème est simultanément mis à l'épreuve par des failles techniques dans les contrats intelligents, des attaques humaines ciblant des entités centralisées, et un manque persistant de sensibilisation des utilisateurs. Les pertes de 147 millions de dollars sont un signal d'alarme pour l'ensemble de l'industrie. C'est un message clair : la sécurité ne peut plus être considérée comme une réflexion après coup. Elle doit plutôt devenir un effort intégré et collaboratif impliquant des audits techniques robustes, des protocoles internes stricts, et un engagement généralisé en faveur de l'éducation des utilisateurs. Ce n'est qu'en abordant ces trois aspects que l'industrie pourra espérer construire un avenir numérique véritablement sûr et résilient.

Références

[1] FinanceFeeds - Un ingénieur logiciel de CoinDCX arrêté pour son rôle dans un braquage crypto interne de 44 millions de dollars, 31 juillet 2025

[2] X(Twitter) - Alerte TI de SlowMist, 28 juillet 2025(https://x.com/SlowMist_Team/status/1949770231733530682)

[3] X(Twitter) - Expérience d'un utilisateur victime de piratage en achetant un portefeuille froid via des canaux non officiels, 29 juillet 2025(https://x.com/0xdizai/status/1949906538497528087)