Le monde décentralisé du Web3 est constamment assiégé, mais la nature des attaques évolue. Ces dernières ne se limitent plus à exploiter les failles des contrats intelligents ; les acteurs malveillants ciblent désormais le maillon le plus faible de la chaîne :le développeur individuel. Un incident récent et alarmant, où un membre de la communauté a été piégé par une arnaque sophistiquée lors d'un entretien Web3, révèle une nouvelle tactique insidieuse. La manœuvre était simple mais efficace : les candidats ont été invités à cloner un dépôt GitHub apparemment anodin contenant du code conçu pour voler des données sensibles, exposant des vulnérabilités profondes à la fois dans le processus de recrutement et dans la confiance accordée aux ressources open source.

Anatomie du package malveillant

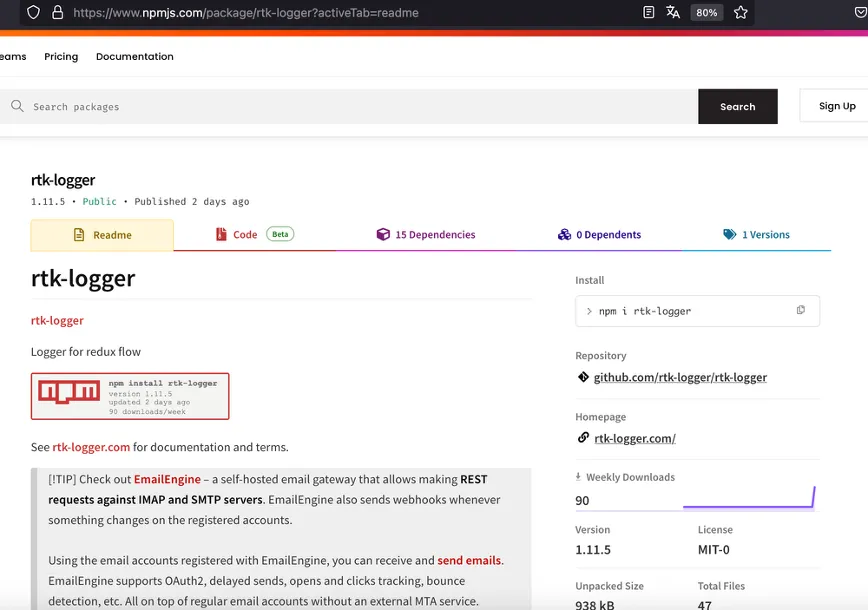

L'attaque a été confirmée le9 août 2025, lorsqu'un membre de la communauté, participant à ce qu'il croyait être un entretien standard pour un poste dans le domaine de Web3, a été invité à cloner le dépôt GitHub« EvaCodes-Community/UltraX ».Caché au sein de ce projet se trouvait un charge utile venimeux : le package NPM malveillant

rtk-logger@1.11.5.

rtk-logger@1.11.5 | Crédit : SlowMist

L'analyse menée par l'équipe de sécurité SlowMist a rapidement dévoilé les capacités dangereuses du package. Il ne s'agissait pas d'une simple collecte de données, mais d'une opération de vol d'identité et d'actifs à grande échelle. Le code malveillant était conçu pour collecter des données cruciales et hautement sensibles, notammentles données des extensions de navigateuret, de manière encore plus critique,les fichiers de portefeuille de cryptomonnaie. Toutes les informations volées étaient immédiatement transférées vers le serveur de l'attaquant. Pour aggraver le danger, il a été découvert que le package possédait des fonctions capables detélécharger des charges utiles supplémentaires malveillantes et d'exécuter des commandesà distance, offrant aux attaquants une porte dérobée pour des actions futures encore plus dévastatrices. Il s'agit d'un cas évident où l'objectif immédiat est de vider les actifs numériques de la victime et de compromettre leur identité Web3.

Le paradoxe de l'open source : une crise de confiance

Cet incident sert de rappel brutal concernant leparadoxe de l'open sourcedans l'écosystème Web3. L'industrie est construite sur des principes de transparence, de collaboration et de dépendance à des composants open-source partagés. Cependant, cette confiance inhérente est devenue un point critique d'exploitation. L'attaque est fondamentalement une forme deattaque de la chaîne d'approvisionnement, mais elle est créativement dirigée non pas contre une entreprise, mais contre des développeurs individuels recherchant activement un emploi.

Les attaquants exploitent l'environnement sous haute pression d'un entretien d'embauche, où le candidat est censé suivre rapidement des instructions et démontrer son aptitude technique. Dans ce contexte, le développeur est moins enclin à remettre en question la sécurité du dépôt fourni ou à auditer ses dépendances, ce qui en fait une cible idéale de grande valeur. Cette méthode de livraison met en évidence une défaillance systémique dans la sécurisation del'espace de travail du développeur, qui, ironiquement, détient souvent les clés de vastes actifs numériques. Si l'environnement d'un développeur est compromis, l'intégrité des projets entiers et la sécurité des fonds des utilisateurs sont immédiatement menacées.

Un appel à la vigilance : Renforcer les défenses des développeurs

L'exposition de cette arnaque liée aux entretiens doit servir d'alerte de sécurité majeurepour tous les participants du Web3. L'avertissement de l'équipe de sécurité est simple mais vital : les développeurs doivent être extrêmement vigilants à propos desprojets GitHub inconnuset doiventéviter de lancer ou de déboguer du code dans des environnements sensibles.

. Pour contrer ces menaces qui évoluent, l'industrie doit adopter des pratiques défensives strictes:

-

Isoler les environnements de développement:Les développeurs doivent traiter tout code externe, en particulier le code reçu dans le cadre d'un processus de recrutement, comme potentiellement hostile.Ne jamais exécuter ou déboguer du code inconnusur une machine qui stocke vos portefeuilles crypto, clés privées ou phrases de récupération. Utilisezdes environnements isolésou des machines virtuelles dédiées et isolées pour tout test ou débogage externe.

-

Auditer les dépendances:Le monde Web3 repose fortement sur les gestionnaires de paquets comme NPM. Les développeurs doivent développer l'habitude deauditer les dépendancesde tout projet qu'ils clonent. Recherchez des signaux d'alerte : des paquets avec un faible nombre de téléchargements, de nouvelles versions avec des fonctionnalités soudaines et suspectes, ou des demandes de permissions à haut risque.

-

Valider la source :Avant de cloner, vérifiez rapidement la légitimité de l'organisation ou de l'utilisateur GitHub. Examinez leur historique de commits, leur engagement communautaire et leur dossier de contributions. Si un profil semble suspectement nouveau ou inactif en dehors du dépôt d'attaque, faites preuve d'une extrême prudence.

La sécurité est une responsabilité partagée

Le déplacement de l'attention des attaquants decontrats intelligents sur la chaîneversdes points de terminaison de développeurs hors chaîneindique une nouvelle ère de défis en matière de sécurité Web3. L'arnaque d'entretien Web3 est bien plus qu'une simple histoire de prudence concernant une candidature mal tournée ; elle met en évidence la nécessité d'un changement culturel fondamental versle concept de zéro confianceau sein de la communauté des développeurs. La sécurité n'est pas une fonctionnalité ajoutée à la fin, ni uniquement du ressort des auditeurs de sécurité. Dans cet écosystème numérique interconnecté et hautement précieux, la responsabilité de la protection repose sur chaque participant — de l'équipe de recrutement de l'entreprise définissant le test au développeur individuel appuyant sur le bouton "cloner". Ne pas le faire laisse la porte grande ouverte à la prochaine exploitation encore plus sophistiquée.

Référence :

SlowMist -Un rapport de menace : Exposer l'arnaque d'entretien Web3, 12 août 2025