Le paysage numérique de Web3 est une frontière à la fois d'une innovation immense et de risques très élevés. La récente attaque exploitant une vulnérabilité de liquidité sur Odin.fun, une plateforme de memecoins basée sur Bitcoin, sert de rappel frappant de cette réalité. L'attaque a entraîné la perte de58,2 bitcoins, évalués à environ7 millions de dollars. Bien que les dégâts financiers aient été importants, la réponse rapide et transparente de la plateforme, menée par le cofondateur Bob Bodily, est désormais saluée comme une étude de cas critique en gestion de crise, montrant comment une action centralisée et une communication ouverte peuvent être vitales pour la survie d'un écosystème décentralisé.

L'attaque et le chemin vers la récupération

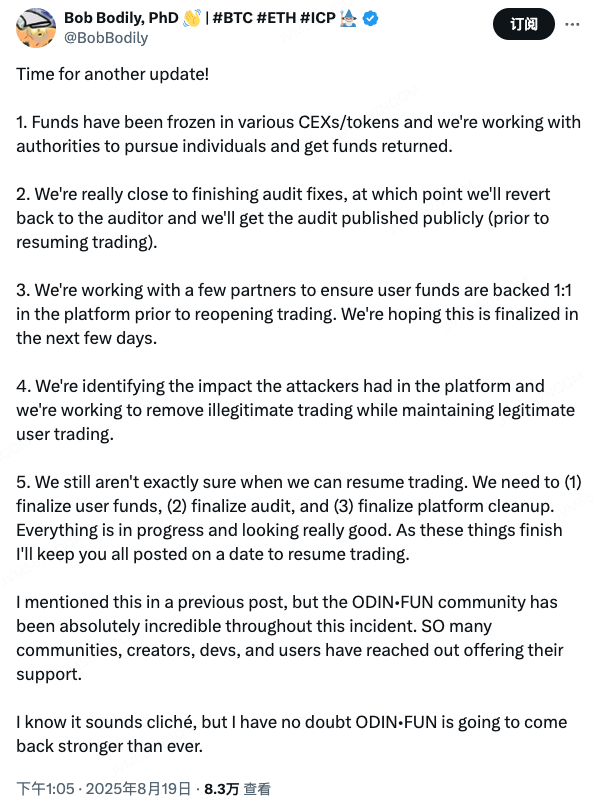

L'attaque, qui a exploité une vulnérabilité de liquidité, a pris la plateforme par surprise. Dans la foulée, l'équipe d'Odin.fun a agi rapidement non seulement pour contenir les dégâts, mais aussi pour poursuivre activement les fonds volés. Comme l'a annoncé Bob Bodily le 19 août, l'équipe a réussi àgeler une partie des fonds des hackerssur diverséchanges centralisés (CEX)et dans des tokens associés. Cette étape cruciale met en lumière le rôle souvent négligé des entités centralisées dans la récupération des actifs volés dans le monde prétendument décentralisé de Web3.

Au-delà de la récupération des actifs, l'équipe travaille également en étroite collaboration avec les autorités pourretracer les auteurs de l'attaque. Sur le plan technique, ils sont proches de l'achèvement d'unaudit et de la réparationdes contrats intelligents de la plateforme. Bodily a promis qu'une fois que la société d'audit aura terminé son examen, un rapport public sera publié, offrant une transparence totale sur la vulnérabilité et sa correction. Cet engagement à une divulgation publique est un outil puissant pour reconstruire la confiance.

Une histoire de deux systèmes : centralisation et décentralisation se rencontrent

L'incident Odin.fun est un exemple parfait du paradoxe persistant dans l'espace Web3 d'aujourd'hui. Bien que le protocole lui-même fonctionne sur une blockchain décentralisée, le processus de récupération dépend fortement de points de contrôle centralisés. Les échanges centralisés (CEX) sont devenus une ligne de défense critique, agissant comme une barrière contre la capacité des pirates à convertir leurs gains en argent. Sans la possibilité de geler les fonds sur ces plateformes, la récupération des actifs serait une tâche presque impossible.

De plus, la réponse souligne l'immense pouvoir dela transparence. Dans une communauté décentralisée où la confiance est primordiale, l'absence d'autorité centrale signifie que la communication ouverte devient l'outil le plus efficace pour gérer une crise. En fournissant des mises à jour régulières sur les réseaux sociaux, Bodily n'a pas seulement informé la communauté ; il a géré leurs attentes et démontré sa responsabilité. Cette approche proactive aide à calmer la panique et à maintenir la confiance, contrastant vivement avec les projets qui restent silencieux après une violation de sécurité, ce qui mène souvent à une perte totale de confiance des utilisateurs.

La promesse de publier le rapport d'audit est un autre pilier clé de cette stratégie. Une attaque réussie sur le code d'un protocole est un coup majeur porté à sa crédibilité. Un rapport d'audit public ne confirme pas seulement que la vulnérabilité a été corrigée, mais il démontre également que l'équipe a tiré des leçons de ses erreurs et s'engage à garantir une sécurité à long terme. C'est la base sur laquelle la confiance peut être reconstruite.

Une feuille de route pour l'avenir

La réponse d’Odin.fun devrait être vue comme une nouvelle norme pour la gestion des crises dans l'espace Web3. Bien que l'attaque souligne les risques omniprésents pour les protocoles nouveaux et innovants, les actions professionnelles et décisives de l'équipe offrent un précédent positif. Ils ont montré qu'une réponse rapide, en tirant parti à la fois de la coopération centralisée et de la communication transparente, constitue une recette puissante pour naviguer dans une crise de sécurité.

Pour l'industrie Web3 en général, cet événement constitue une leçon cruciale. Les projets doivent non seulement donner la priorité aux audits de code solides dès le premier jour, mais également établir des plans de communication de crise clairs et efficaces. Il ne suffit plus de construire un protocole sécurisé ; les équipes doivent aussi se préparer à l'inévitable : une attaque sur leur système. La capacité de récupérer, de restaurer la confiance et d'utiliser tous les outils disponibles, qu'ils soient centralisés ou décentralisés, définira quels projets réussissent et lesquels disparaissent après une violation de sécurité.