Ang desentralisadong mundo ng Web3 ay patuloy na nasa ilalim ng pag-atake, ngunit ang uri ng mga pag-atake ay umuunlad. Hindi na lamang limitado sa pagsasamantala sa mga pagkukulang ng smart contract, ang mga malisyosong aktor ngayon ay tinatarget ang pinakamahinang bahagi ng chain:ang indibidwal na developer. Isang kamakailan at nakakaalarmang insidente, kung saan na-trap ang isang kasapi ng komunidad sa isang sopistikadong Web3 na interview scam, ang nagbunyag ng bagong insidious na taktika. Ang panloloko ay simple ngunit epektibo: ang mga kandidato ay inutusan na i-clone ang tila walang malisyang GitHub repository na naglalaman ng code na idinisenyo upang magnakaw ng sensitibong data, na naglalantad ng malalim na kahinaan sa hiring process at sa tiwala sa open-source.

Anatomya ng Malisyosong Package

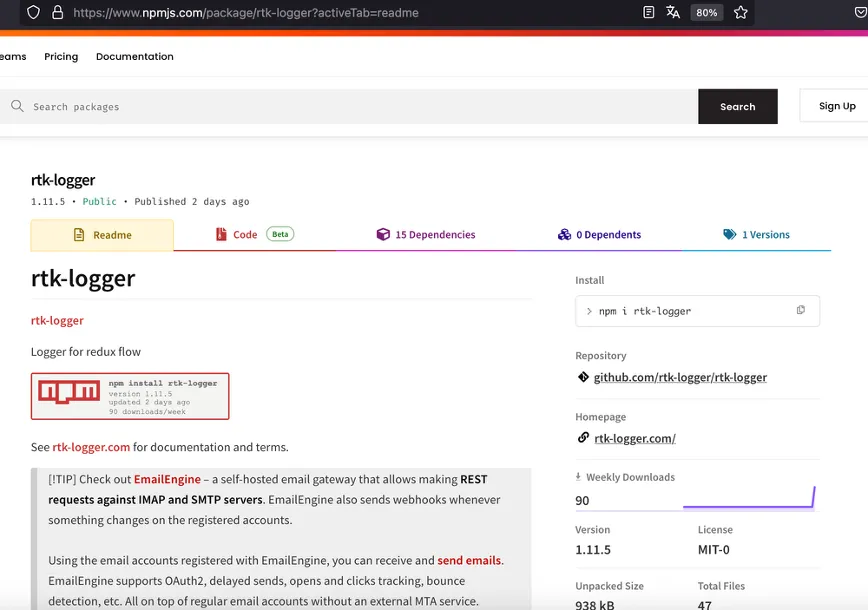

Ang pag-atake ay nakumpirma noongAgosto 9, 2025, kung saan ang isang kasapi ng komunidad, na lumalahok sa kanilang akala ay isang karaniwang Web3 na job interview, ay inutusan na i-clone ang GitHub repository“EvaCodes-Community/UltraX.”Nakatago sa proyekto na ito ang isang mapanganib na payload: ang malisyosong NPM package

rtk-logger@1.11.5.

rtk-logger@1.11.5 | Credit: SlowMist

Ang pagsusuri ng Slow Mist Security Team ay mabilis na natuklasan ang mapanganib na kakayahan ng package. Hindi ito simpleng pagnanakaw ng data; ito ay isang buong-scale na operasyon ng identity at asset theft. Ang malisyosong code ay idinisenyo upang mangolekta ng mahalaga at sobrang sensitibong data, kabilang angdata sa browser extensionat, pinaka-kritikal,mga cryptocurrency wallet file. Ang lahat ng nakaw na impormasyon ay agad na ini-upload sa server ng attacker. Upang higit pang palalain ang panganib, natuklasan na ang package ay may mga kakayahan namag-download ng karagdagang malisyosong payloads at magpatupad ng mga commandnang malayuan, na nagbibigay sa mga attacker ng backdoor para sa mas mapaminsalang mga aksyon sa hinaharap. Ito ay isang malinaw na kaso kung saan ang agarang layunin ay ubusin ang digital assets ng biktima at ikompromiso ang kanilang Web3 na pagkakakilanlan.

Ang Paradox ng Open-Source: Isang Krisis ng Tiwala

Ang insidenteng ito ay nagsisilbing brutal na paalala ngparadox ng open-sourceSa ekosistema ng Web3. Ang industriya ay nakabatay sa mga prinsipyo ng transparency, kolaborasyon, at pag-asa sa mga pinagsamang open-source na bahagi. Gayunpaman, ang likas na tiwala na ito ay naging kritikal na punto ng pagsasamantala. Ang pag-atake ay pangunahing isangpag-atake sa supply chain, ngunit malikhaing itinutok hindi sa isang korporasyon, kundi sa mga indibidwal na developer na aktibong naghahanap ng trabaho.

Ginagamit ng mga umaatake ang mataas na presyur na kapaligiran ng isang job interview, kung saan inaasahan ang kandidato na mabilis na sumunod sa mga tagubilin at ipakita ang teknikal na kakayahan. Sa ganitong konteksto, mas malamang na hindi kuwestyunin ng developer ang kaligtasan ng ibinigay na repositoryo o suriin ang mga dependencies nito, ginagawang sila ang perpektong, mataas na halaga na target. Ang ganitong paraan ng paghahatid ay nagpapakita ng sistematikong pagkukulang sa pag-secure ngworkspace ng developer, na, ironically, madalas na naglalaman ng mga susi sa malalaking digital na assets. Kapag na-kompromiso ang kapaligiran ng isang developer, ang integridad ng buong proyekto at ang kaligtasan ng mga pondo ng user ay agad na nalalagay sa panganib.

Panawagan para sa Pagbabantay: Pagpapalakas ng Depensa ng Developer

Ang pagkakalantad ng pandaraya sa job interview na ito ay dapat magsilbing pangunahingbabala sa seguridadpara sa lahat ng kalahok sa Web3. Ang babala ng pangkat ng seguridad ay simple ngunit mahalaga: ang mga developer ay dapat na maging lubos na mapagbantay tungkol sahindi kilalang mga proyekto sa GitHubat dapatiwasan ang pagpapatakbo at pag-debug ng code sa sensitibong kapaligiran.

Upang labanan ang mga umuusbong na banta na ito, kailangang magpatupad ng mahigpit na kasanayan sa depensa ang industriya:

-

Ihiwalay ang Kapaligiran ng Pag-develop:Dapat tratuhin ng mga developer ang lahat ng external na code, lalo na ang code na natanggap sa panahon ng proseso ng pagkuha, bilang potensyal na mapanganib.Huwag kailanman magpatakbo o mag-debug ng hindi kilalang codesa isang makina na nagtatago ng iyong crypto wallets, private keys, o seed phrases. Gumamit ng mgasandboxed na kapaligirano nakahiwalay na virtual machines para sa anumang external na pagsusuri o pag-debug.

-

Suriin ang Dependencies:Malaki ang pag-asa ng mundo ng Web3 sa mga package manager tulad ng NPM. Dapat sanayin ng mga developer ang sarili sapagsusuri sa dependenciesng anumang proyekto na kanilang iko-clone. Maghanap ng mga babala: mga package na may mababang bilang ng download, mga bagong bersyon na may biglang, kahina-hinalang functionality, o mga kahilingan na may mataas na panganib sa permiso.

-

I-validate ang Source:Bago mag-clone, mabilisang suriin ang pagiging lehitimo ng GitHub organisasyon o user. Tingnan ang kanilang kasaysayan ng mga commit, pakikilahok sa komunidad, at tala ng kontribusyon. Kung ang profile ay mukhang kahina-hinalang bago o hindi aktibo maliban sa attack repository, mag-ingat nang husto.

Security ay Isang Sama-Samang Responsibilidad

Ang pagbabago ng pokus ng mga umaatake mulaon-chain smart contractspatungo saoff-chain developer endpointsay nagpapahiwatig ng isang bagong yugto ng mga hamon sa seguridad ng Web3. Ang Web3 interview scam ay higit pa sa isang kwento ng babala tungkol sa maling aplikasyon sa trabaho; ito ay nagbibigay-diin sa pangangailangan ng isang pangunahing pagbabago sa kultura patungo sazero-trustsa loob ng komunidad ng mga developer. Ang seguridad ay hindi isang tampok na idinagdag sa dulo, ni hindi ito eksklusibong responsibilidad ng mga auditor ng seguridad. Sa interconnected at napakahalagang digital ecosystem na ito, ang responsibilidad para sa proteksyon ay nakasalalay sa bawat kalahok — mula sa corporate hiring team na nagse-set ng test hanggang sa individual developer na nagki-click ng "clone" button. Ang pagkabigong gawin ito ay magbubukas ng pintuan para sa susunod na mas sopistikadong exploit.

Sanggunian:

SlowMist -Isang Ulat ng Banta: Paglalantad sa Web3 Interview Scam, Agosto 12, 2025