Децентрализованный мир Web3 постоянно находится под угрозой, но характер атак эволюционирует. Злоумышленники больше не ограничиваются эксплуатацией уязвимостей смарт-контрактов, их целью теперь становится самое слабое звено в цепи:индивидуальный разработчик. Недавний тревожный инцидент, в котором член сообщества попался на хитроумную мошенническую схему интервью в Web3, показывает новый, коварный метод. Мошенничество было простым, но эффективным: кандидатам предлагалось клонировать на первый взгляд безобидный репозиторий GitHub, содержащий код, предназначенный для кражи конфиденциальных данных, что выявило глубокие уязвимости как в процессе найма, так и в доверии к открытому исходному коду.

Анатомия вредоносного пакета

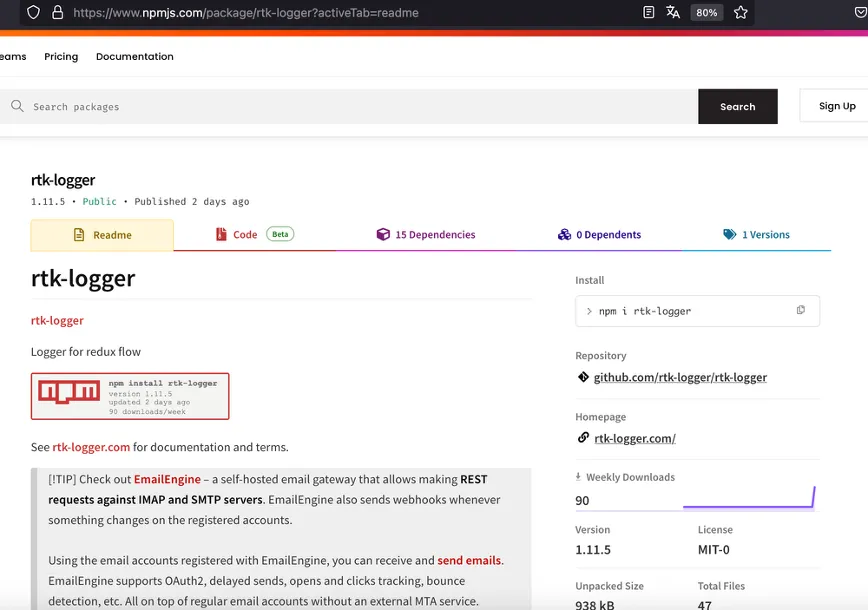

Атака была подтверждена9 августа 2025 года, когда член сообщества, считая, что участвует в стандартном интервью на работу в Web3, получил инструкцию клонировать репозиторий GitHub«EvaCodes-Community/UltraX». Внутри этого проекта скрывалась опасная нагрузка: вредоносный пакет NPM

rtk-logger@1.11.5.

rtk-logger@1.11.5 | Источник: SlowMist

Анализ, проведенный командой безопасности Slow Mist, вскрыл опасные возможности данного пакета. Это был не просто сбор данных; это была крупномасштабная операция по краже идентичности и активов. Вредоносный код был разработан для сбора критически важных, конфиденциальных данных, включаяданные расширений браузераи, что самое важное,файлы криптовалютных кошельков. Вся украденная информация немедленно загружалась на сервер злоумышленника. К тому же было обнаружено, что пакет обладает функциями, позволяющимизагружать дополнительные вредоносные нагрузки и выполнять командыудаленно, предоставляя злоумышленникам «черный ход» для более разрушительных действий в будущем. Это очевидный случай, цель которого — опустошить цифровые активы жертвы и поставить под угрозу её идентичность в Web3.

Парадокс открытого исходного кода: кризис доверия

Этот инцидент служит жестоким напоминанием опарадоксе открытого исходного кода.В экосистеме Web3. Отрасль строится на принципах прозрачности, сотрудничества и опоре на общие компоненты с открытым исходным кодом. Однако это врожденное доверие стало критической точкой для эксплуатации. Эта атака по своей сути представляет собойатаку на цепочку поставок, но направленную не на корпоративную организацию, а на отдельных разработчиков, которые активно ищут работу.

Злоумышленники используют стрессовую обстановку собеседования, когда от кандидата ожидается быстрое выполнение инструкций и демонстрация технических навыков. В этом контексте разработчик менее склонен сомневаться в безопасности предоставленного репозитория или проверять его зависимости, что делает его идеальной, высокоценной целью. Этот метод доставки подчеркивает системный сбой в обеспечении безопасностирабочего пространства разработчика, которое, иронично, часто содержит ключи к обширным цифровым активам. Если среда разработчика скомпрометирована, целостность всех проектов и безопасность пользовательских средств оказываются под угрозой.

Призыв к бдительности: усиление защиты разработчиков

Разоблачение этой схемы мошенничества на собеседованиях должно стать серьезнымпредупреждением о безопасностидля всех участников Web3. Предупреждение команды безопасности простое, но жизненно важное: разработчики должны быть крайне бдительными в отношениинеизвестных GitHub-проектови должныизбегать запуска и отладки кода в чувствительных средах.

. Чтобы противостоять этим развивающимся угрозам, отрасли необходимо внедрять строгие защитные меры:

-

Изоляция сред разработки:Разработчики должны рассматривать весь внешний код, особенно код, полученный в процессе найма, как потенциально опасный.Никогда не запускайте и не отлаживайте неизвестный кодна компьютере, где хранятся ваши криптокошельки, приватные ключи или seed-фразы. Используйтепесочницыили выделенные изолированные виртуальные машины для любого внешнего тестирования или отладки.

-

Аудит зависимостей:Мир Web3 сильно зависит от менеджеров пакетов, таких как NPM. Разработчики должны выработать привычкупроверять зависимостилюбого клонируемого проекта. Обратите внимание на тревожные сигналы: пакеты с низким количеством загрузок, новые версии с неожиданным подозрительным функционалом или запросы на высокорисковые разрешения.

-

Проверка источника:Перед клонированием быстро проверьте легитимность организации или пользователя на GitHub. Посмотрите их историю коммитов, вовлеченность сообщества и записи о вкладах. Если профиль кажется подозрительно новым или неактивным за пределами атакующего репозитория, проявите крайнюю осторожность.

Безопасность — это общая ответственность

Сдвиг фокуса атакующих сон-чейн смарт-контрактовнаофф-чейн точки доступа разработчиковозначает новую эпоху вызовов безопасности Web3. Афера с интервью в сфере Web3 — это не просто предостережение о неудачной заявке на работу; это подчеркивает необходимость фундаментального культурного сдвига в сторонуноль-довериявнутри сообщества разработчиков. Безопасность — это не функция, добавленная в конце, и не исключительно область работы аудиторов безопасности. В этой взаимосвязанной, чрезвычайно ценной цифровой экосистеме ответственность за защиту лежит на каждом участнике — от корпоративной команды по найму, устанавливающей тестовые задания, до отдельного разработчика, нажимающего кнопку "клонировать". Невыполнение этих мер оставляет дверь широко открытой для следующей, более сложной атаки.

Источник:

SlowMist -Отчет об угрозах: раскрытие аферы с интервью в сфере Web3, 12 августа 2025 года