Auteur : Huobi Growth Academy |

ExtraitVouloir

Alors que la part des capitaux institutionnels dans le marché des cryptomonnaies continue d'augmenter, la confidentialité évolue progressivement d'une exigence marginale d'anonymat vers une capacité infrastructurelle essentielle pour l'intégration des blockchains dans le système financier traditionnel. La transparence publique a longtemps été considérée comme l'une des valeurs fondamentales des blockchains, mais, à présent que les acteurs institutionnels dominent le paysage, cette caractéristique révèle des limites structurelles. Pour les entreprises et les institutions financières, l'exposition totale des relations de transactions, des structures de positions et des cadences stratégiques constitue un risque commercial majeur. La confidentialité n'est donc plus un choix idéologique, mais une condition nécessaire pour que les blockchains puissent s'appliquer à grande échelle et de manière institutionnalisée. La concurrence dans le domaine de la confidentialité évolue également, passant d'une focalisation sur la « force de l'anonymat » vers une adaptation aux « exigences institutionnelles ».

I.Plafond institutionnel de l'anonymat absolu : forces et faiblesses du modèle MoneroSituation géographique

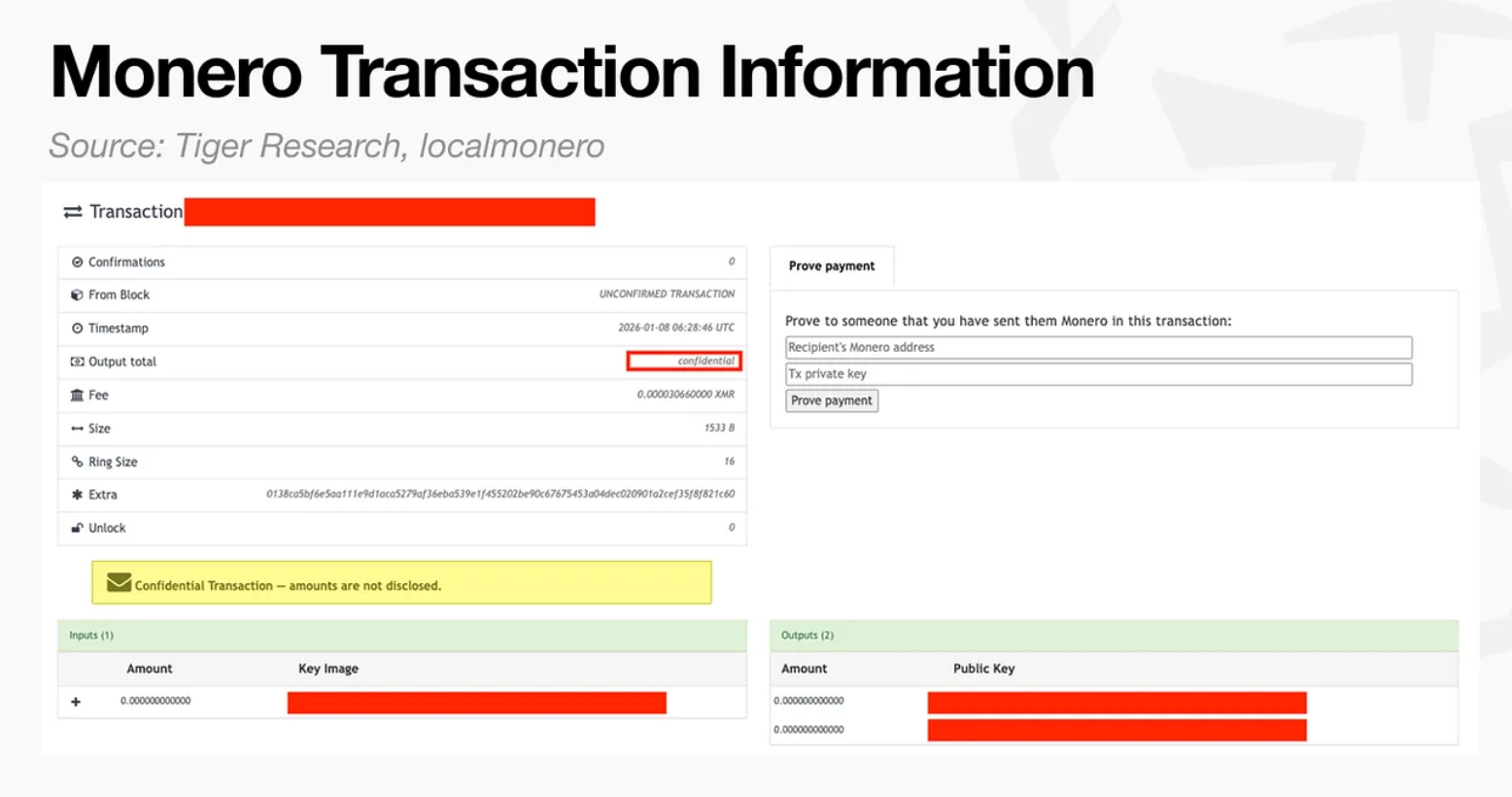

Le modèle de confidentialité totale anonyme, représenté par Monero, constitue la voie technique la plus ancienne et la plus "pure" du secteur de la vie privée. Son objectif central n'est pas de faire un compromis entre transparence et confidentialité, mais plutôt de minimiser au maximum les informations observables sur la chaîne, en tentant d'interrompre autant que possible la capacité des tiers à extraire le sens des transactions à partir du registre public. Autour de cet objectif, Monero utilise des mécanismes tels que les signatures de groupe (ring signatures), les adresses cachées (stealth addresses) et les transactions confidentielles (RingCT) pour masquer simultanément les trois éléments clés : l'expéditeur, le destinataire et le montant. Un observateur extérieur peut confirmer qu'une transaction a eu lieu, mais il lui est difficile de reconstituer de manière certaine le chemin de la transaction, ses contreparties ou sa valeur. Pour les utilisateurs individuels, cette expérience de "confidentialité par défaut et inconditionnelle" est extrêmement attrayante : elle transforme la confidentialité d'une fonction optionnelle en une norme systémique, réduisant ainsi considérablement le risque que leurs comportements financiers soient suivis à long terme par des outils d'analyse de données, et leur offrant, lors des paiements, des transferts et de la détention d'actifs, une anonymat et une non-reliabilité proches de ceux de l'argent liquide.

D'un point de vue technique, la valeur de la confidentialité totale ne réside pas seulement dans le fait de « cacher », mais aussi dans sa conception systémique visant à résister à l'analyse sur la chaîne. L'externalité la plus importante des blockchains transparentes est la « surveillance composable » : les informations publiques d'une seule transaction sont continuellement assemblées, et progressivement liées à une identité réelle par des méthodes comme le regroupement d'adresses, la reconnaissance de modèles de comportement, et la vérification croisée avec des données hors chaîne. Cela finit par produire un « profil financier » pouvant être évalué et mal utilisé. L'importance de Monero est qu'il augmente le coût de cette trajectoire à un niveau suffisamment élevé pour modifier le comportement : lorsque l'analyse d'attribution à grande échelle et à faible coût n'est plus fiable, la menace de surveillance et la faisabilité des fraudes diminuent simultanément. En d'autres termes, Monero ne sert pas seulement les « personnes qui font le mal », mais répond aussi à une réalité plus fondamentale : dans un environnement numérique, la vie privée est elle-même une composante de la sécurité. Cependant, le problème fondamental de la confidentialité totale est que son anonymat est irrévocable et non conditionnel. Pour les institutions financières, les informations de transaction ne sont pas seulement nécessaires à la gestion interne des risques et à l'audit, mais constituent aussi des obligations légales imposées par la réglementation. Les institutions doivent conserver une chaîne de preuves traçable, expliquable et soumise, dans des cadres tels que le KYC/AML, le respect des sanctions, la gestion des risques des contreparties, la lutte contre la fraude, ainsi que l'audit fiscal et comptable. Un système entièrement anonyme verrouille ces informations de manière permanente au niveau du protocole, rendant impossible, d'un point de vue structurel, la conformité, même si l'institution le souhaite : lorsque les autorités réglementaires exigent d'expliquer l'origine des fonds, de prouver l'identité des contreparties, ou de fournir le montant et l'objectif des transactions, les institutions ne peuvent pas retrouver les informations clés sur la chaîne, ni fournir à un tiers une divulgation vérifiable. Ce n'est pas que la réglementation ne comprend pas la technologie, mais il s'agit d'une collision directe entre les objectifs institutionnels et la conception technique : le fondement du système financier moderne est l'« auditabilité sur demande », tandis que le fondement de la confidentialité totale est l'« inauditabilité dans toutes les circonstances ».

L'expression externe de ce conflit est l'exclusion systémique des actifs fortement anonymisés par les infrastructures financières dominantes : suppression des échanges, absence de soutien des institutions de paiement et de garde, et impossibilité d'entrée des capitaux conformes. Il est néanmoins important de noter que cela ne signifie pas la disparition de la demande réelle. Au contraire, cette demande se déplace souvent vers des canaux plus discrets et plus frappés de frottement, créant ainsi une prospérité des "zones de non-conformité" et des "intermédiaires gris". Dans le cas de Monero, les services d'échange instantané ont parfois absorbé une grande partie des demandes d'achat et d'échange, les utilisateurs payant des spreads et des frais plus élevés pour l'accessibilité, tout en assumant les risques de gel des fonds, de contrepartie et d'opacité informationnelle. Plus important encore, ce type d'intermédiaires peut introduire une pression de vente structurelle continue : lorsqu'un prestataire convertit rapidement les frais de Monero perçus en stablecoins et les liquide, cela génère une vente passive, sans lien avec les achats réels, et persistante, ce qui étouffe à long terme la découverte des prix. Ainsi, un paradoxe apparaît : plus une monnaie est rejetée par les canaux conformes, plus la demande tend à se concentrer sur des intermédiaires à forte friction ; plus ces intermédiaires sont puissants, plus les prix sont déformés ; plus les prix sont déformés, plus les capitaux traditionnels ont du mal à évaluer et à entrer sur le marché de manière "normale", créant un cercle vicieux. Ce processus n'est pas une preuve que "le marché ne reconnaît pas la vie privée", mais plutôt le résultat conjoint des structures institutionnelles et des canaux.

Par conséquent, l'évaluation du modèle Monero ne peut se limiter à des débats moraux, mais doit revenir aux contraintes réalistes de compatibilité institutionnelle : l'anonymat absolu est une « sécurité par défaut » dans le monde individuel, mais une « fonctionnalité par défaut indisponible » dans le monde institutionnel. Plus son avantage est extrême, plus sa difficulté est rigide. Même si l'avenir voit un regain d'intérêt pour la narration autour de la vie privée, les actifs complètement anonymes resteront principalement utilisés dans les besoins non institutionnels et les communautés spécifiques. Dans l'ère institutionnelle, la finance dominante choisira probablement l'« anonymat contrôlé » et la « divulgation sélective » : protéger à la fois les secrets commerciaux et la vie privée des utilisateurs, tout en étant capable de fournir, sous autorisation, les preuves nécessaires à l'audit et à la réglementation. En d'autres termes, Monero n'est pas un perdant technologique, mais est verrouillé dans un scénario d'utilisation que le système institutionnel a du mal à intégrer : il démontre l'ingénierie possible d'un anonymat fort, mais il prouve aussi, avec la même clarté, que lorsque la finance entre dans l'ère de la conformité, le point focal de la concurrence autour de la vie privée passera de « peut-on tout cacher ? » à « peut-on tout prouver quand c'est nécessaire ? ».

Deuxièmement,L'essor de la vie privée sélective

Dans un contexte où l'anonymat absolu et la confidentialité touchent progressivement leurs limites institutionnelles, le domaine de la confidentialité commence à connaître un changement de direction. « La confidentialité sélective » devient alors une nouvelle voie intermédiaire entre les technologies et les réglementations. Son noyau ne vise pas à s'opposer à la transparence, mais à introduire, au-dessus d'un registre par défaut vérifiable, une couche de confidentialité contrôlée, autorisée et divulguable. La logique fondamentale de ce changement est la suivante : la confidentialité n'est plus perçue comme un outil d'évitement de la réglementation, mais est réinventée comme une capacité infrastructurelle pouvant être intégrée par les institutions. Zcash est l'exemple le plus représentatif des premières pratiques de cette voie de la confidentialité sélective. Grâce à sa conception combinant des adresses transparentes (t-address) et des adresses protégées (z-address), Zcash offre aux utilisateurs la liberté de choisir entre la transparence et la confidentialité. Lorsqu'un utilisateur utilise une adresse protégée, l'expéditeur, le destinataire et le montant de la transaction sont cryptés et stockés sur la chaîne. Lorsqu'il y a un besoin de conformité ou d'audit, l'utilisateur peut divulguer les informations de la transaction complète à un tiers spécifique via une « clé de visualisation ». Cette architecture marque un tournant idéologique majeur : pour la première fois dans un projet de confidentialité principal, il est clairement affirmé que la confidentialité n'implique pas nécessairement un sacrifice de la vérifiabilité, et que la conformité ne signifie pas automatiquement une transparence totale.

D'un point de vue évolutif des systèmes, la valeur de Zcash ne réside pas tant dans son taux d'adoption que dans sa signification de preuve de concept. Elle démontre que la vie privée peut être un choix optionnel plutôt qu'une norme systémique par défaut, et qu'elle montre aussi que les outils cryptographiques peuvent intégrer des interfaces techniques permettant la divulgation réglementaire. Ce point est particulièrement important dans le contexte actuel de la régulation : les principaux juridictions mondiales ne rejettent pas la vie privée en tant que telle, mais refusent l'anonymat non auditable. La conception de Zcash répond précisément à cette préoccupation centrale. Cependant, lorsque la confidentialité optionnelle évolue du simple outil de transfert individuel vers une infrastructure de transactions institutionnelles, les limites structurelles de Zcash commencent à apparaître. Son modèle de confidentialité repose essentiellement sur un choix binaire au niveau des transactions : une transaction est soit entièrement publique, soit entièrement cachée. Dans les contextes financiers réels, cette structure binaire est trop simpliste. Les transactions institutionnelles ne se limitent pas à la seule dimension des deux parties impliquées, mais impliquent de multiples participants et responsabilités : le contrepartie doit vérifier les conditions d'exécution, les institutions de compensation et de règlement doivent connaître le montant et la date, les organismes d'audit doivent vérifier l'ensemble des données, et les autorités de réglementation peuvent se concentrer uniquement sur l'origine des fonds et leurs caractéristiques de conformité. Les besoins en information de ces différents acteurs sont à la fois asymétriques et partiellement distincts.

Dans ce contexte, Zcash ne peut pas décomposer les informations de transaction en composants distincts ni accorder des autorisations différenciées. Les institutions ne peuvent pas simplement révéler les « informations nécessaires », mais doivent choisir entre une « divulgation totale » et une « occultation totale ». Cela signifie qu'une fois qu'elles entrent dans des processus financiers complexes, Zcash risque soit de révéler trop d'informations sensibles, soit de ne pas satisfaire aux exigences réglementaires les plus élémentaires. En conséquence, ses capacités de confidentialité sont difficiles à intégrer dans les flux de travail institutionnels réels, se limitant ainsi à un usage marginal ou expérimental. À l'inverse, le réseau Canton illustre une autre approche de la confidentialité sélective. Contrairement à Zcash, Canton ne part pas du concept d'« actifs anonymes », mais conçoit directement ses protocoles à partir des processus métier et des contraintes réglementaires des institutions financières. Son idée centrale n'est pas de « cacher les transactions », mais de « gérer les droits d'accès aux informations ». Grâce au langage de contrat intelligent Daml, Canton décompose une transaction en plusieurs composants logiques : chaque partie prenante n'a accès qu'aux fragments d'information correspondant à ses autorisations, tandis que les autres données sont isolées au niveau du protocole. Cette conception entraîne un changement fondamental. La confidentialité n'est plus un attribut ajouté après la transaction, mais est intégrée dès la structure des contrats et du système d'autorisations, devenant ainsi un élément constitutif des processus conformes.

D'un point de vue plus global, les différences entre Zcash et Canton révèlent la direction prise par la segmentation du marché de la confidentialité. Zcash reste ancré dans le monde natif de la cryptographie, cherchant un équilibre entre la vie privée individuelle et la conformité réglementaire. Canton, en revanche, adopte activement le système financier existant, rendant la confidentialité ingénierie, processus et norme institutionnelle. Alors que la part des fonds institutionnels dans le marché de la cryptomonnaie continue d'augmenter, le champ de bataille principal du secteur de la confidentialité va naturellement se déplacer. Dans le futur, le point central de la concurrence ne sera plus celui qui sait se cacher le mieux, mais celui qui peut être réglementé, audité et largement utilisé sans révéler d'informations inutiles. Selon ce critère, la confidentialité sélective ne constitue plus seulement une voie technologique, mais devient une voie incontournable vers l'intégration au système financier traditionnel.

Troisièmement,Confidentialité 2.0 : de l'infrastructure de masquage des transactions au calcul confidentielNiveau

Lorsque la confidentialité a été redéfinie comme condition nécessaire à l'intégration d'une institution sur une chaîne de blocs, les limites techniques et l'étendue de valeur du domaine de la confidentialité se sont naturellement élargies. La confidentialité n'est plus perçue uniquement comme la question de savoir si une transaction est visible ou non, mais commence à évoluer vers des problématiques plus fondamentales : est-il possible de réaliser des calculs, des collaborations et des prises de décisions sans révéler les données elles-mêmes ? Ce tournant marque le passage du domaine de la confidentialité d'une phase 1.0 centrée sur les "actifs confidentiels / transferts confidentiels" vers une phase 2.0 axée sur le calcul confidentiel. La confidentialité évolue ainsi d'une fonctionnalité optionnelle vers une infrastructure générale. Dans l'ère 1.0 de la confidentialité, l'attention technique se portait principalement sur "ce qu'il fallait cacher" et "comment le cacher", c'est-à-dire comment masquer le chemin des transactions, les montants et les associations d'identité. Dans l'ère 2.0 de la confidentialité, l'accent est mis sur "ce qu'il est possible de faire tout en maintenant la confidentialité". Cette distinction est cruciale. Les institutions n'ont pas seulement besoin de transferts confidentiels, mais doivent pouvoir effectuer des opérations complexes telles que la négociation de transactions, le calcul des risques, le règlement, l'exécution des stratégies et l'analyse des données, tout en préservant la confidentialité. Si la confidentialité ne s'applique qu'au niveau des paiements, sans couvrir la couche logique métier, sa valeur pour les institutions reste limitée.

Aztec Network représente l'une des premières manifestations de cette évolution au sein des systèmes blockchain. Contrairement à une approche traditionnelle qui oppose la vie privée à la transparence, Aztec intègre la confidentialité comme une propriété programmable des contrats intelligents, directement au sein de l'environnement d'exécution. Grâce à une architecture de Rollup basée sur les preuves de connaissance nulle (zero-knowledge), Aztec permet aux développeurs de définir précisément, au niveau des contrats, quels états sont privés et quels états sont publics, permettant ainsi une logique hybride de « confidentialité partielle et transparence partielle ». Cette capacité élargit la portée de la vie privée au-delà des simples transferts, pour couvrir des structures financières complexes telles que les prêts, les échanges, la gestion de trésorerie, ou encore la gouvernance des DAO. Cependant, la « vie privée 2.0 » ne s'arrête pas aux seuls systèmes natifs blockchain. Avec l'émergence de l'intelligence artificielle, des finances à forte intensité de données et des besoins croissants de collaboration inter-organisations, la simple utilisation des preuves de connaissance nulle sur la chaîne s'avère insuffisante pour couvrir l'ensemble des cas d'usage. Ainsi, le secteur de la vie privée commence à évoluer vers une vision plus large de « réseaux de calcul privé ». Des projets tels que Nillion et Arcium sont nés dans ce contexte. Ces projets partagent une caractéristique commune : ils ne cherchent pas à remplacer la blockchain, mais à agir comme une couche intermédiaire de collaboration privée entre la blockchain et les applications réelles. En combinant le calcul multi-parties sécurisé (MPC), le chiffrement entièrement homomorphe (FHE) et les preuves de connaissance nulle (ZKP), les données peuvent être stockées, appelées et calculées sous forme chiffrée tout au long du processus. Les parties prenantes n'ont pas besoin d'accéder aux données brutes pour collaborer à l'inférence de modèles, à l'évaluation des risques ou à l'exécution de stratégies. Cette capacité permet d'élever la vie privée d'une simple propriété du niveau transactionnel à une véritable capacité au niveau du calcul, ouvrant ainsi des marchés potentiels dans les domaines de l'inférence par l'IA, des échanges dans des « dark pools » institutionnels, de la divulgation de données RWA (actifs réels tokenisés) et de la collaboration inter-entreprises.

Contrairement aux monnaies privées traditionnelles, la logique de valeur des projets de calcul privé a connu un changement significatif. Ils ne s'appuient plus sur la « prime à la confidentialité » comme narration centrale, mais sur l'irremplaçabilité fonctionnelle. Lorsque certains calculs ne peuvent tout simplement pas être effectués dans un environnement public, ou lorsqu'ils exposent à des risques commerciaux ou des problèmes de sécurité graves lorsqu'ils sont effectués en clair, la confidentialité cesse d'être une question de « besoin ou non » et devient une exigence incontournable : sans elle, le système ne peut pas fonctionner. Cela donne pour la première fois à la confidentialité un potentiel similaire à une « barrière fondamentale » : une fois que les données, les modèles et les processus sont intégrés dans un réseau de calcul privé, le coût de migration devient nettement plus élevé que celui des protocoles DeFi classiques. Une autre caractéristique marquante de la phase 2.0 de la confidentialité est l'ingénierie, la modularité et l'invisibilité de la confidentialité. La confidentialité n'existe plus sous la forme explicite de « monnaie privée » ou de « protocole de confidentialité », mais est décomposée en modules réutilisables intégrés dans les portefeuilles, l'abstraction des comptes, les Layer2, les ponts interchaînes et les systèmes d'entreprise. L'utilisateur final n'a peut-être même pas conscience qu'il utilise de la confidentialité, mais son solde, sa stratégie de transaction, ses associations d'identité et ses modèles de comportement sont protégés par défaut. Cette « confidentialité invisible » correspond en réalité davantage à la voie d'adoption à grande échelle.

Pendant ce temps, l'attention réglementaire s'est également déplacée. Dans la phase 1.0 de la vie privée, la question centrale réglementaire était de savoir s'il existait une anonymat ; dans la phase 2.0 de la vie privée, la question est devenue : « Est-il possible de vérifier la conformité sans révéler les données brutes ? ». Ainsi, les preuves de connaissance nulle, le calcul vérifiable et la conformité au niveau des règles sont devenus les interfaces clés par lesquelles les projets de calcul de la vie privée interagissent avec l'environnement réglementaire. La vie privée n'est plus perçue comme une source de risque, mais est réinterprétée comme un moyen technique pour atteindre la conformité. Dans l'ensemble, la vie privée 2.0 n'est pas simplement une mise à niveau des monnaies privées, mais une réponse systémique à la question de savoir comment la blockchain peut s'intégrer dans l'économie réelle. Cela signifie que la concurrence dans le domaine de la vie privée évolue d'une dimension de la couche d'actifs vers celle de la couche d'exécution, de la couche de paiement vers celle du calcul, et de l'idéologie vers les capacités techniques. À l'ère institutionnelle, les projets de vie privée qui possèdent une véritable valeur à long terme ne sont pas nécessairement les plus « mystérieux », mais certainement les plus « utilisables ». Le calcul de la vie privée incarne précisément cette logique au niveau technique.

Quatrièmement,FinThèse

Dans l'ensemble, le point de basculement central du secteur de la vie privée n'est plus « s'agit-il d'une question de confidentialité ou non », mais plutôt « comment utiliser la confidentialité tout en restant conforme aux réglementations ». Les modèles entièrement anonymes offrent une valeur de sécurité inégalée au niveau individuel, mais leur caractère non auditable rend difficile leur utilisation dans les activités financières institutionnelles. La confidentialité sélective, grâce à une conception permettant la divulgation et l'autorisation, fournit un interface technique viable entre la vie privée et la régulation. L'émergence de la « Confidentialité 2.0 » pousse encore plus loin cette évolution, en transformant la confidentialité d'une simple propriété d'actif en une capacité fondamentale d'infrastructure pour le calcul et la collaboration. À l'avenir, la confidentialité ne sera plus une fonction explicite, mais plutôt une hypothèse par défaut intégrée dans divers processus financiers et de données. Les projets de confidentialité qui détiendront une véritable valeur à long terme ne seront pas nécessairement les plus « secrets », mais certainement les plus « utilisables, vérifiables et conformes ». C'est précisément ce qui marque la transition du secteur de la confidentialité de la phase expérimentale vers une phase mature.