KuCoin Publie le Proof-of-Concept du Passage Cryptographique Post-Quantique (PQC)

Une approche proactive en matière de sécurité, explorant conjointement les solutions de sécurité pour le Web2 et le Web3 dans l'ère post-quantique

Dans une ère d'évolution technologique rapide, la sécurité est une quête constante d'exploration et de progrès. L'informatique quantique, en tant que technologie de pointe, offre des opportunités considérables tout en représentant une menace potentielle à long terme pour les systèmes cryptographiques de clé publique actuels (comme RSA, ECC) qui protègent la sécurité numérique mondiale. Reconnaissant cette tendance, nous choisissons d'explorer de manière proactive plutôt que d'attendre passivement.

Aujourd'hui, nous sommes heureux de partager un résultat important de cette exploration : KuCoin, en collaboration avec le projet open-source pqc-gateway (https://github.com/web3infra-foundation/pqc-gateway) sous la Web3 Infrastructure Foundation (W3IF) et le partenaire technique flomesh.io , a réussi à finaliser le proof-of-concept (POC) pour un passage cryptographique résistant aux technologies quantiques (PQC) et l'a ouvert à une expérience publique. Cela marque une avancée significative dans notre long parcours vers la sécurité post-quantique.

À propos de la Web3 Infrastructure Foundation (W3IF)

La Fondation W3IF (site officiel : https://web3infra.foundation/ ) est une organisation à but non lucratif dédiée aux logiciels open-source basée à Hong Kong, qui vise à rassembler des projets d'infrastructure Web3 open-source de haute qualité à l'échelle mondiale. Elle promeut la construction d'un écosystème technologique décentralisé couvrant des domaines clés tels que les algorithmes de consensus, les preuves à connaissance nulle, l'authentification décentralisée des identités (DID), et l'informatique de confiance. Le projet pqc-gateway, qui fait partie de cette collaboration, constitue un élément essentiel de l'écosystème de la fondation.

I . Qu'est-ce que le passage cryptographique post-quantique (PQC) ? Quel problème résout-il pour nous ?

- PQC, acronyme de cryptographie post-quantique ou cryptographie résistante aux ordinateurs quantiques, ne désigne pas un algorithme spécifique mais une classe d'algorithmes cryptographiques de nouvelle génération capables de résister aux attaques des ordinateurs quantiques du futur.

- Le problème principal qu'elle aborde est le suivant : la sécurité des algorithmes de chiffrement asymétrique largement utilisés (comme RSA, ECC) repose sur la complexité computationnelle de certains problèmes mathématiques. Cependant, les ordinateurs quantiques, grâce à leurs qubits uniques (comme l'algorithme de Shor), peuvent résoudre ces problèmes en très peu de temps, menaçant ainsi les systèmes de sécurité allant des communications réseau aux actifs blockchain qui dépendent de ces algorithmes.

- La valeur de la PQC réside dans le fait que, même avec des ordinateurs quantiques puissants, casser les algorithmes de PQC est théoriquement très difficile. Elle vise à construire un nouveau pont de sécurité capable de traverser "l'ère quantique".

Les organismes mondiaux de réglementation et de normalisation ont également pris des mesures actives, indiquant la direction et l'urgence de cette migration :

- L'Institut National des Standards et de la Technologie (NIST) a dirigé et achevé la normalisation du premier lot d'algorithmes de PQC (tels que Kyber, Dilithium, etc.), marquant ainsi une voie technologique claire [1]. Par ailleurs, plusieurs autres algorithmes sont en phase de version finale et l'écosystème évolue rapidement pour parvenir à maturité.

- L'Agence Nationale de Sécurité (NSA) a publié une stratégie nationale contraignante exigeant que la transition des algorithmes classiques de clé publique (RSA, ECC) soit achevée autour de 2030. À partir de 2035, tous les nouveaux dispositifs et logiciels utilisés pour les systèmes de sécurité nationale devront exclusivement utiliser des algorithmes PQC [2].

- . La Securities and Exchange Commission (SEC) s'est également préparée à l'avenir en rédigeant une proposition destinée aux institutions financières mondiales intitulée "Post-Quantum Cryptography Readiness for the Financial Industry (PQFIF)", indiquant que la sécurité résistante aux ordinateurs quantiques est sur le point de devenir une exigence obligatoire pour la conformité financière [3].

. Tout cela montre que la transition vers la PQC n'est plus une question de "si", mais bien de "quand" et "comment".

Dans ce contexte, KuCoin s'est associé au projet open-source pqc-gateway et à un partenaire technique.flomesh.io sous la Fondation W3IF pour mettre en pratique les explorations théoriques. Ensemble, nous avons construit un environnement de preuve de concept pour une passerelle résistante aux ordinateurs quantiques.

Son principe fondamental est le suivant : lors de l'établissement d'une connexion HTTPS entre le navigateur de l'utilisateur et le serveur KuCoin, les algorithmes d'échange de clés et d'authentification sont remplacés des algorithmes traditionnels RSA/ECC par les algorithmes résistants aux ordinateurs quantiques (PQC) du projet de norme NIST.

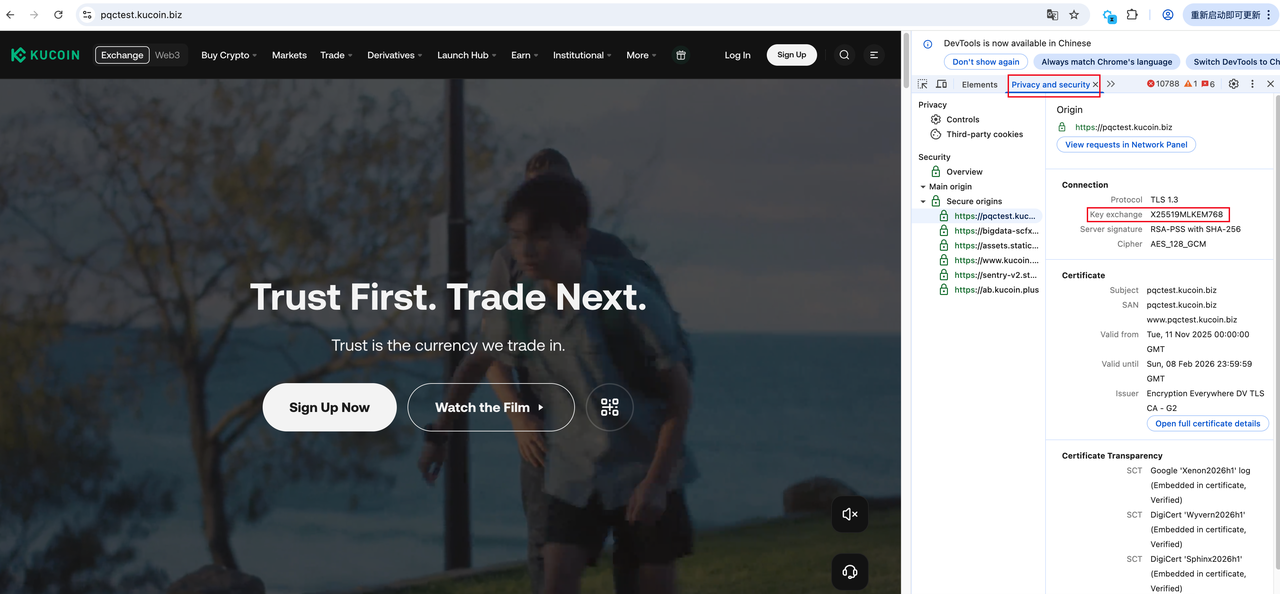

Nous vous invitons chaleureusement à découvrir ce résultat initial : visitez https://pqctest.kucoin.biz . Votre connexion est d’ores et déjà protégée par la cryptographie post-quantique.

Pour une expérience optimale, il est recommandé d'utiliser les versions de navigateurs suivantes :

- Chrome : version 142.0.7444.135 et supérieure

- Safari : version 26.0.1 et supérieure

- Firefox : version 144.0.2 et supérieure

Par exemple, dans le navigateur Chrome, appuyez sur F12 pour ouvrir la console, sélectionnez le panneau Sécurité . Si votre navigateur prend en charge les algorithmes PQC, vous verrez dans la section Connexion , sous la catégorie Échange de clés , que votre algorithme d’échange de clés utilise l’algorithme PQC X25519MLKEM768 , ce qui signifie que votre communication est protégée par la technologie PQC.

Transformer les algorithmes PQC des normes théoriques en solutions utilisables dans des environnements de production est un défi majeur. Dans cet exercice de POC, nous avons exploré plusieurs questions fondamentales avec l'équipe du projet pqc-gateway de la Fondation W3IF et flomesh.io , qui représentent également les "eaux profondes" auxquelles l'industrie est confrontée dans son ensemble :

1. Performances et surcharge : L'art de concilier sécurité et efficacité ainsi que les voies d’optimisation futures

Il s'agit du défi le plus direct pour la mise en œuvre des algorithmes PQC, principalement visible à travers deux aspects : le calcul et la communication.

- Surcharge computationnelle : La charge de calcul de la plupart des algorithmes PQC dépasse largement celle des algorithmes ECC actuels. Par exemple, la vitesse de génération et de vérification des signatures avec l'algorithme de signature Dilithium est plusieurs fois, voire des dizaines de fois, plus lente que celle de l'ECDSA traditionnel. Pour des passerelles de plateformes de trading haute performance comme KuCoin, cela signifie une augmentation significative de la charge CPU, ce qui peut directement affecter le taux de requêtes du système et la latence des services.

- Surcharge de communication (bande passante) :C'est actuellement l'un des points les plus problématiques pour le PQC.

-

- Échange de clés :La taille du texte chiffré et de la clé publique de l'algorithme Kyber est d'environ 1 à 2 Ko, tandis que celle de l'ECDH traditionnel ne fait que 32 à 64 octets.

- Signature :La taille des signatures Dilithium est d'environ 2 à 4 Ko, tandis que les signatures ECDSA sont généralement de seulement 64 à 128 octets.

- Défis pour les certificats et l'infrastructure à clés publiques (PKI) :

- Expansion des chaînes de certificats : Les chaînes de certificats TLS incluent généralement des certificats d'entité finale, des certificats CA intermédiaires et des certificats CA racines. Si tous utilisent des signatures PQC, la taille totale de la chaîne de certificats pourrait atteindre plusieurs dizaines de Ko. Les navigateurs pourraient alors avoir besoin de télécharger plusieurs centaines de Ko de données de certificats lors de la poignée de main, ce qui pourrait gravement affecter la vitesse de chargement de la première page et l'expérience utilisateur.

- Impact global et solutions futures :Une poignée de main complète TLS 1.3, utilisant uniquement des algorithmes PQC pour remplacer les algorithmes existants, pourrait provoquer un bond de 10 à 20 fois de la quantité de données transmises. C'est un défi majeur pour les scénarios sensibles à la latence réseau et dans des environnements avec des contraintes de bande passante (comme les réseaux mobiles).

En regardant vers l'avenir, nous prévoyons de collaborer étroitement avec la Fondation W3IF et ses partenaires techniques pour explorer ensemble des solutions systémiques :

-

- Délocalisation matérielle : Recherche sur l'utilisation de matériels dédiés (tels que les cartes réseau intelligentes, les cartes d'accélération cryptographique) pour prendre en charge les tâches de calcul intensif du PQC, libérant ainsi le CPU pour gérer les activités commerciales clés.

- Technologie de compression des certificats : Exploration d'algorithmes de compression efficaces pour traiter la taille importante des certificats PQC, réduisant considérablement la quantité de données transmises sans compromettre la sécurité.

- Optimisation des ensembles d'instructions CPU : Promotion et adoption d'ensembles d'instructions CPU optimisés pour les algorithmes PQC courants afin d'améliorer l'efficacité du calcul dès la base.

Notre objectif est d'atteindre une coexistence entre sécurité et efficacité grâce à ces innovations technologiques.

2. Protocoles et Interopérabilité : La complexité de la collaboration écologique

TLS est un écosystème complexe de protocoles, et l’introduction du PQC nécessite la collaboration de toutes les parties, impliquant des extensions de protocoles et des systèmes de certificats.

- Compatibilité avec l’écosystème existant et une voie de déploiement progressive :Les innovations technologiques complètes et radicales sont irréalistes au niveau de l’infrastructure internet. Par conséquent, une voie de déploiement progressive est la seule option réalisable.

- Défis de compatibilité résolus :Dans ce POC, nous avons réussi à résoudre les problèmes de compatibilité avec l’écosystème existant grâce à une conception intelligente de passerelle et des stratégies de négociation de protocole. Notre passerelle peut identifier de manière intelligente les capacités de support du PQC du client (navigateur). Pour les navigateurs qui ne prennent pas encore en charge le PQC, la passerelle peut revenir automatiquement aux algorithmes de chiffrement traditionnels, garantissant ainsi que tous les utilisateurs peuvent accéder au site web sans difficulté, assurant ainsi la disponibilité universelle du service. Il s’agit d’un progrès clé que nous avons accompli dans cette pratique.

- L’état actuel et les limitations du support des navigateurs :Pourquoi vous voyez actuellement le PQC uniquement au niveau de l’échange de clés.

Actuellement, les navigateurs principaux (Chrome, Safari, Firefox) en sont aux premières étapes du support du PQC. Leur stratégie de support est graduelle et progressive :

-

- Support prioritaire pour l’échange de clés :Les versions actuelles des navigateurs intègrent principalement le support pour les algorithmes PQC (tels que Kyber) au stade de l’échange de clés. Cela s'explique par le fait que l’échange de clés affecte directement la sécurité des clés de session des communications ultérieures, ce qui est essentiel pour se protéger contre les attaques « stocker maintenant, décrypter plus tard ». Ainsi, lorsque vous accédez à notre domaine de test, votre navigateur est déjà en mesure de négocier une clé de session résistante aux attaques quantiques avec notre passerelle en utilisant des algorithmes PQC.

- Retard dans le support des signatures numériques :En revanche, la prise en charge des signatures numériques (principalement utilisées pour l'authentification de l'identité des serveurs, c'est-à-dire la vérification de la chaîne de certificats) continue d’être améliorée dans les navigateurs. C’est pourquoi, dans l’expérience actuelle, l’application de la PQC se reflète principalement au niveau de l’échange de clés. L’ensemble de l’industrie doit encore attendre que les navigateurs et les autorités de certification (CAs) suivent pleinement au niveau des signatures.

3. Gestion de la sécurité des matériaux clés sensibles

Les mises à niveau cryptographiques ne se limitent pas à un simple changement d’algorithme ; elles imposent également de nouvelles exigences pour la gestion de tout le cycle de vie de la sécurité. La manière de générer, stocker, faire tourner et détruire de manière sécurisée les clés privées correspondant à l’algorithme PQC, tout en s’assurant que ces nouvelles informations sensibles, potentiellement plus complexes, ne soient pas divulguées, constitue un défi plus complexe et crucial que le remplacement de l’algorithme lui-même. Nous adaptons et validons le système mature de gestion des clés existant avec les nouvelles fonctionnalités de la PQC.

Malgré de nombreux défis, la validation POC de cette passerelle a ouvert la porte à des scénarios d’applications PQC plus larges. La sécurité de la plateforme de trading n’est que le point de départ ; la sécurité de la blockchain elle-même, en particulier celle des portefeuilles et des smart contracts, fait également face à des défis posés par le calcul quantique. À l’avenir, nous étendrons notre vision exploratoire au champ on-chain, avec l’objectif de protéger de manière globale la sécurité des actifs numériques des utilisateurs :

- Portefeuilles résistants au quantique : Explorer l’utilisation des algorithmes PQC pour générer et stocker les clés privées, ou construire des schémas de signatures résistants au quantique afin de protéger fondamentalement les actifs des portefeuilles contre les menaces futures du calcul quantique.

- Applications DApp sécurisées : Soutenir et encourager les développeurs de DApp à utiliser des algorithmes PQC pour l’authentification des identités des utilisateurs et la signature des transactions, établissant une base de sécurité post-quantique pour tout l’écosystème des applications décentralisées.

- Transactions on-chain et smart contracts : Rechercher de nouveaux formats de signature de transactions et des mécanismes de vérification des smart contracts compatibles avec la PQC, garantissant que les opérations on-chain restent sécurisées et fiables à l’ère quantique.

Notre vision est de construire un système de protection à trois dimensions résistant aux menaces quantiques, allant des plateformes de trading aux réseaux blockchain, des services centralisés aux applications décentralisées, afin de protéger véritablement la sécurité on-chain de tous.

Cette collaboration POC avec la Fondation W3IF, flomesh.io et son projet open-source pqc-gateway, ainsi que notre analyse approfondie des défis et de nos plans d’avenir, ne sont qu’un point de départ pour KuCoin sur la longue route de la migration post-quantique. Nous n'osons pas prétendre avoir résolu tous les problèmes, mais nous croyons fermement que l'exploration précoce, la pratique active et la coopération ouverte sont les meilleures façons de faire face aux incertitudes futures.

KuCoin considère toujours la sécurité des actifs et des données des utilisateurs comme sa priorité absolue. À travers une exploration complète, des plateformes de trading à l’écosystème blockchain, notre objectif n’est pas seulement de renforcer nos propres barrières technologiques en matière de sécurité, mais également de rassembler les meilleures pratiques pour l'industrie dans la mise en œuvre de la cryptographie post-quantique (PQC). Nous sommes impatients de collaborer avec davantage de partenaires et d’utilisateurs pour construire ensemble un écosystème d’actifs numériques plus sécurisé, capable d’affronter avec confiance la prochaine ère informatique.

Car la véritable sécurité provient d’un respect pour l’avenir et d’actions qui commencent ici et maintenant.

Références :

[1] Standardisation PQC du NIST : https://csrc.nist.gov/projects/post-quantum-cryptography/selected-algorithms-2022

[2] Avis de cybersécurité de la NSA - Migration PQC : https://www.nsa.gov/Press-Room/Press-Releases-Statements/Press-Release-View/Article/3498776/post-quantum-cryptography-cisa-nist-and-nsa-recommend-how-to-prepare-now/

[3] SEC - Recommandations préliminaires PQFIF : https://www.sec.gov/files/cft-written-input-daniel-bruno-corvelo-costa-090325.pdf

Avertissement : Pour votre confort, cette page a été traduite à l'aide de la technologie IA (GPT). Pour obtenir les informations à la source, consultez la version anglaise originale.