El mundo descentralizado de Web3 está constantemente bajo asedio, pero la naturaleza de los ataques está evolucionando. Ya no se limitan a explotar fallas en los contratos inteligentes; los actores maliciosos ahora están apuntando al eslabón más débil de la cadena:el desarrollador individual. Un reciente y alarmante incidente, en el que un miembro de la comunidad cayó en una sofisticada estafa de entrevista de Web3, revela una nueva y siniestra táctica. El engaño era simple pero efectivo: se pidió a los candidatos que clonaran un repositorio de GitHub aparentemente inofensivo que contenía código diseñado para robar datos sensibles, exponiendo vulnerabilidades profundamente arraigadas tanto en el proceso de contratación como en la confianza en el código abierto.

Anatomía del Paquete Malicioso

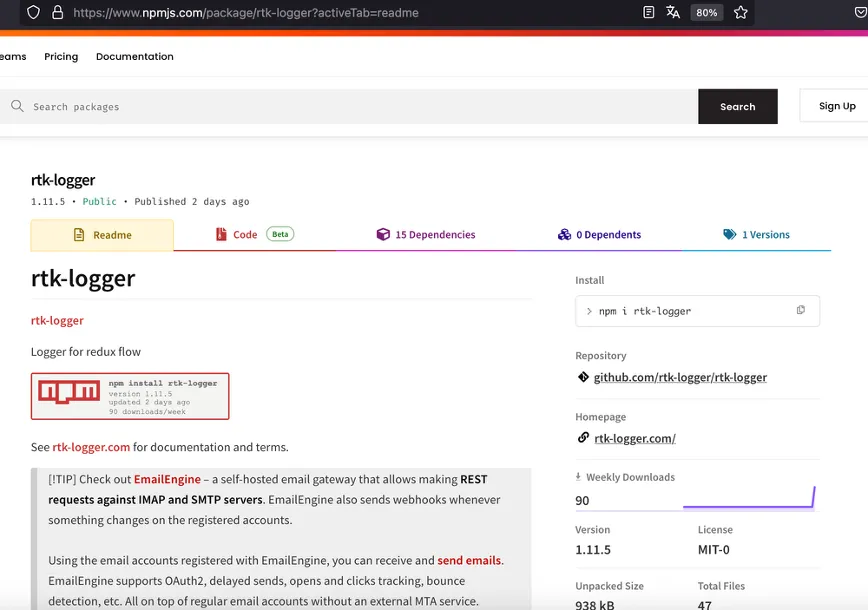

El ataque fue confirmado el9 de agosto de 2025, cuando un miembro de la comunidad, participando en lo que creía era una entrevista de trabajo estándar en Web3, fue instruido para clonar el repositorio de GitHub“EvaCodes-Community/UltraX.”Oculto dentro de este proyecto había una carga maliciosa: el paquete malicioso de NPM

rtk-logger@1.11.5.

rtk-logger@1.11.5 | Crédito: SlowMist

Un análisis realizado rápidamente por el Equipo de Seguridad de SlowMist reveló las capacidades peligrosas del paquete. Esto no era simplemente un rastreo de datos; era una operación a gran escala de robo de identidad y activos. El código malicioso estaba diseñado para recopilar datos cruciales y altamente sensibles, incluyendodatos de extensiones de navegadoresy, lo más crítico,archivos de carteras de criptomonedas. Toda la información robada se subía de inmediato al servidor del atacante. Para agravar el peligro, se descubrió que el paquete poseía funciones capaces dedescargar cargas adicionales maliciosas y ejecutar comandosde forma remota, otorgando a los atacantes una puerta trasera para acciones futuras y más devastadoras. Este es un caso claro donde el objetivo inmediato es vaciar los activos digitales de la víctima y comprometer su identidad en Web3.

La Paradoja del Código Abierto: Una Crisis de Confianza

Este incidente sirve como un recordatorio brutal de laparadoja del código abiertoen el ecosistema Web3. La industria se construye sobre principios de transparencia, colaboración y dependencia de componentes compartidos de código abierto. Sin embargo, esta confianza inherente se ha convertido en un punto crítico de explotación. El ataque es, fundamentalmente, una forma deataque a la cadena de suministro, pero uno dirigido creativamente, no a una entidad corporativa, sino a desarrolladores individuales que buscan activamente empleo.

Los atacantes están aprovechando el entorno de alta presión de una entrevista de trabajo, donde se espera que un candidato siga rápidamente las instrucciones y demuestre habilidades técnicas. En este contexto, el desarrollador es menos propenso a cuestionar la seguridad del repositorio proporcionado o auditar sus dependencias, convirtiéndolo en el objetivo perfecto y de alto valor. Este método de entrega resalta una falla sistémica en la seguridad delentorno de trabajo del desarrollador, que, irónicamente, a menudo contiene las claves de vastos activos digitales. Si el entorno de un desarrollador es comprometido, la integridad de proyectos enteros y la seguridad de los fondos de los usuarios se ven inmediatamente amenazadas.

Un Llamado a la Vigilancia: Fortaleciendo las Defensas de los Desarrolladores

La exposición de esta estafa en entrevistas debe servir como una importantealerta de seguridadpara todos los participantes de Web3. La advertencia del equipo de seguridad es simple pero vital: los desarrolladores deben ser sumamente vigilantes conproyectos desconocidos de GitHuby debenevitar ejecutar y depurar código en entornos sensibles.

Para contrarrestar estas amenazas en evolución, la industria necesita adoptar prácticas defensivas rigurosas:

-

Aislar los Entornos de Desarrollo:Los desarrolladores deben tratar todo código externo, en particular el recibido durante un proceso de contratación, como potencialmente hostil.Nunca ejecutar o depurar código desconocidoen una máquina que almacene tus carteras de criptomonedas, claves privadas o frases semilla. Utilizaentornos en sandboxo máquinas virtuales dedicadas y aisladas para cualquier prueba o depuración externa.

-

Auditar Dependencias:El mundo de Web3 depende en gran medida de gestores de paquetes como NPM. Los desarrolladores deben adquirir el hábito deauditar las dependenciasde cualquier proyecto que clonen. Busca señales de alerta: paquetes con bajas cifras de descargas, versiones nuevas con funcionalidades repentinas y sospechosas, o solicitudes de permisos de alto riesgo.

-

Validar la Fuente:Antes de clonar, verifica rápidamente la legitimidad de la organización o usuario de GitHub. Observa su historial de compromisos, participación en la comunidad y registro de contribuciones. Si un perfil parece sospechosamente nuevo o inactivo fuera del repositorio de ataque, ejerce extrema precaución.

La seguridad es una responsabilidad compartida

El cambio de enfoque de los atacantes, decontratos inteligentes en cadenaapuntos finales de desarrolladores fuera de la cadenamarca una nueva era de desafíos de seguridad en Web3. La estafa de entrevistas en Web3 es más que un simple cuento de advertencia sobre una solicitud de empleo fallida; subraya la necesidad de un cambio cultural fundamental haciaconfianza cerodentro de la comunidad de desarrolladores. La seguridad no es una característica que se añade al final, ni es únicamente el dominio de los auditores de seguridad. En este ecosistema digital interconectado y altamente valioso, la responsabilidad de la protección recae en cada participante, desde el equipo de contratación corporativo que establece la prueba hasta el desarrollador individual que presiona el botón "clonar". No hacerlo deja la puerta completamente abierta para el próximo ataque más sofisticado.

Referencia:

SlowMist -Un informe de amenazas: Exponiendo la estafa de entrevistas en Web3, 12 de agosto de 2025