العالم اللامركزي في Web3 يتعرض باستمرار للهجمات، لكن طبيعة الهجمات تتطور. لم تعد الهجمات تقتصر على استغلال عيوب العقود الذكية، بل يقوم المهاجمون الآن باستهداف الحلقة الأضعف في السلسلة:المطور الفردي. حادثة حديثة ومقلقة كشفت عن فخ خداعي جديد في مقابلات Web3، حيث تم اصطياد أحد أعضاء المجتمع في عملية احتيال متقنة. كانت الخطة بسيطة لكنها فعالة: طُلب من المرشحين نسخ مستودع GitHub يبدو بريئًا ولكنه يحتوي على كود مصمم لسرقة البيانات الحساسة، مما يكشف عن نقاط ضعف عميقة في عملية التوظيف والاعتماد على الثقة في المصادر المفتوحة.

تشريح الحزمة الخبيثة

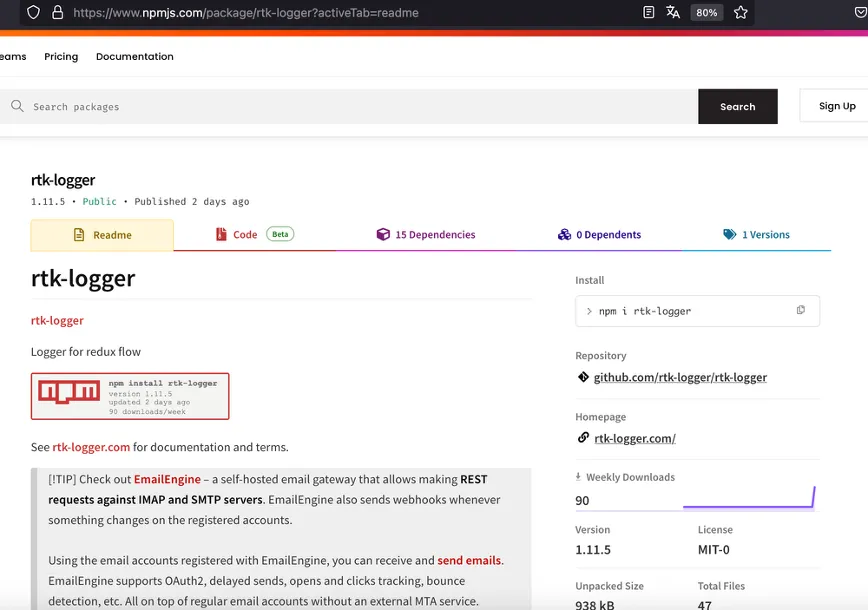

تم تأكيد الهجوم في9 أغسطس 2025، عندما شارك أحد أعضاء المجتمع في ما اعتقد أنه مقابلة عمل عادية في Web3، وأُمر بنسخ مستودع GitHub:“EvaCodes-Community/UltraX.”كان مخبأً داخل هذا المشروع حمولة قاتلة: الحزمة الضارة NPM

rtk-logger@1.11.5.

rtk-logger@1.11.5 | حقوق الصورة: SlowMist

كشفت التحليلات التي أجرتها فريق Slow Mist للأمن بسرعة عن القدرات الخطيرة لهذه الحزمة. لم يكن الأمر مجرد تجسس بيانات؛ بل كانت عملية سرقة هوية وأصول كاملة. تم تصميم الكود الضار لجمع بيانات حساسة للغاية، بما في ذلكبيانات امتدادات المتصفحوالأهم من ذلكملفات محافظ العملات الرقمية. تم تحميل جميع المعلومات المسروقة فورًا إلى خادم المهاجمين. ولزيادة الخطر، وُجد أن الحزمة تحتوي على وظائف قادرة علىتحميل حمولات ضارة إضافية وتنفيذ أوامرعن بُعد، مما يمنح المهاجمين بابًا خلفيًا لعمليات مستقبلية أكثر تدميرًا. هذه حالة واضحة حيث الهدف الفوري هو استنزاف الأصول الرقمية للضحية والمساس بهوية Web3 الخاصة بهم.

مفارقة المصادر المفتوحة: أزمة الثقة

تُظهر هذه الحادثة كتحذير قاسي حولمفارقة المصادر المفتوحةفي نظام Web3 البيئي، يتم بناء الصناعة على مبادئ الشفافية والتعاون والاعتماد على المكونات المفتوحة المصدر المشتركة. ومع ذلك، أصبحت هذه الثقة المتأصلة نقطة حرجة للاستغلال. الهجوم هو شكل أساسي منهجمات سلسلة الإمداد، ولكنه موجه بطريقة إبداعية ليس ضد كيانٍ تجاري، بل ضد المطورين الفرديين الذين يبحثون بنشاط عن وظائف.

المهاجمون يستغلون البيئة عالية الضغط لمقابلات العمل، حيث يُتوقع من المرشحين أن يتبعوا التعليمات بسرعة ويظهروا كفاءة تقنية. في هذا السياق، يكون المطور أقل عرضة للتشكيك في سلامة المستودع المقدم أو مراجعة اعتماداته، مما يجعلهم أهدافًا مثالية وذات قيمة عالية. هذه الطريقة في التوصيل تسلط الضوء على فشل منهجي في تأمينبيئة عمل المطور، والتي، بشكل مثير للسخرية، غالبًا ما تحتوي على مفاتيح أصول رقمية ضخمة. إذا تعرضت بيئة المطور للخطر، فإن سلامة المشاريع بأكملها وأمان أموال المستخدمين تكون مهددة على الفور.

دعوة إلى اليقظة: تعزيز دفاعات المطورين

يجب أن تكون فضيحة الخداع في المقابلات هذه بمثابةتنبيه أمني كبيرلكافة المشاركين في مجال Web3. تحذير فريق الأمن بسيط ولكنه ضروري: يجب على المطورين أن يكونوا شديدي اليقظة بشأنمشاريع GitHub غير المعروفةويجبتجنب تشغيل وتصحيح الشيفرة في بيئات حساسة.

. لمواجهة هذه التهديدات المتطورة، يجب على الصناعة تبني ممارسات دفاعية صارمة:

-

عزل بيئات التطوير:يجب على المطورين التعامل مع أي شيفرة خارجية، خصوصًا الشيفرة المستلمة أثناء عملية التوظيف، على أنها عدائية محتملة.لا تشغّل أو تصحح شيفرة غير معروفةعلى جهاز يحتوي على محافظ العملات الرقمية أو المفاتيح الخاصة أو العبارات الأولية. استخدمبيئات معزولةأو أجهزة افتراضية مخصصة ومعزولة لأي اختبار أو تصحيح خارجي.

-

مراجعة الاعتمادات:يعتمد عالم Web3 بشكل كبير على مديري الحزم مثل NPM. يجب أن يطور المطورون عادةمراجعة الاعتماداتلأي مشروع يقومون بنسخه. ابحث عن علامات التحذير: الحزم ذات معدلات التنزيل المنخفضة، الإصدارات الجديدة ذات الوظائف المفاجئة والمشبوهة، أو طلبات الأذون عالية الخطورة.

-

التحقق من المصدر:قبل الاستنساخ، تحقق سريعًا من شرعية منظمة أو مستخدم GitHub. راجع تاريخ الالتزام الخاص بهم، ومشاركتهم المجتمعية، وسجل مساهماتهم. إذا بدا الملف الشخصي جديدًا بشكل مريب أو غير نشط خارج مستودع الهجوم، مارس حذرًا شديدًا.

الأمان هو مسؤولية مشتركة

التحول في تركيز المهاجمين من العقود الذكية على السلسلة إلى نقاط الاتصال الخاصة بالمطورين خارج السلسلة يشير إلى عصر جديد من تحديات أمان Web3. عملية الاحتيال في مقابلات Web3 ليست مجرد حكاية تحذيرية عن طلب وظيفة انتهى بشكل سيء؛ بل تؤكد الحاجة إلى تحول ثقافي جذري نحو الثقة الصفرية داخل مجتمع المطورين. الأمان ليس ميزة تُضاف في النهاية، ولا يقتصر على مجال مدققي الأمان فقط. في هذا النظام الرقمي المترابط عالي القيمة، تقع مسؤولية الحماية على عاتق كل مشارك — بدءًا من فريق التوظيف في الشركة الذي يضع الاختبار وصولًا إلى المطور الفردي الذي ينقر على زر "الاستنساخ". الفشل في ذلك يترك الباب مفتوحًا على مصراعيه للاستغلال القادم، الذي سيكون أكثر تعقيدًا.

المرجع:

SlowMist - تقرير تهديد: كشف عملية الاحتيال في مقابلات Web3 ، 12 أغسطس 2025.