وکندریقرت ویب 3 کی دنیا مسلسل حملوں کی زد میں ہے، لیکن حملوں کی نوعیت بدل رہی ہے۔ اب یہ صرف اسمارٹ کانٹریکٹ کے نقائص کا فائدہ اٹھانے تک محدود نہیں رہا، بلکہ بدنیتی پر مبنی عناصر اب زنجیر کے سب سے کمزور کڑی کو نشانہ بنا رہے ہیں: انفرادی ڈویلپر۔ حالیہ، پریشان کن واقعہ، جس میں ایک کمیونٹی ممبر ایک پیچیدہ ویب 3 انٹرویو اسکیم کا شکار ہوا، ایک نیا، چالاک حربہ ظاہر کرتا ہے۔ یہ چال سادہ لیکن مؤثر تھی: امیدواروں کو کہا گیا کہ وہ بظاہر ایک معمولی گِٹ ہب ریپوزٹری کلون کریں، جس میں ایسا کوڈ شامل تھا جو حساس ڈیٹا چرانے کے لیے ڈیزائن کیا گیا تھا، اور اس سے نہ صرف بھرتی کے طریقہ کار بلکہ اوپن سورس پر انحصار کی کمزوریوں کا انکشاف ہوا۔

بدنیتی پر مبنی پیکج کی تفصیلات

یہ حملہ9 اگست 2025کو تصدیق ہوا، جب ایک کمیونٹی ممبر، جو یہ سمجھ رہا تھا کہ وہ ایک معیاری ویب 3 جاب انٹرویو میں حصہ لے رہا ہے، کو گِٹ ہب ریپوزٹری“EvaCodes-Community/UltraX”کلون کرنے کی ہدایت دی گئی۔ اس پروجیکٹ کے اندر ایک زہریلا مواد چھپا ہوا تھا: بدنیتی پر مبنی این پی ایم پیکج

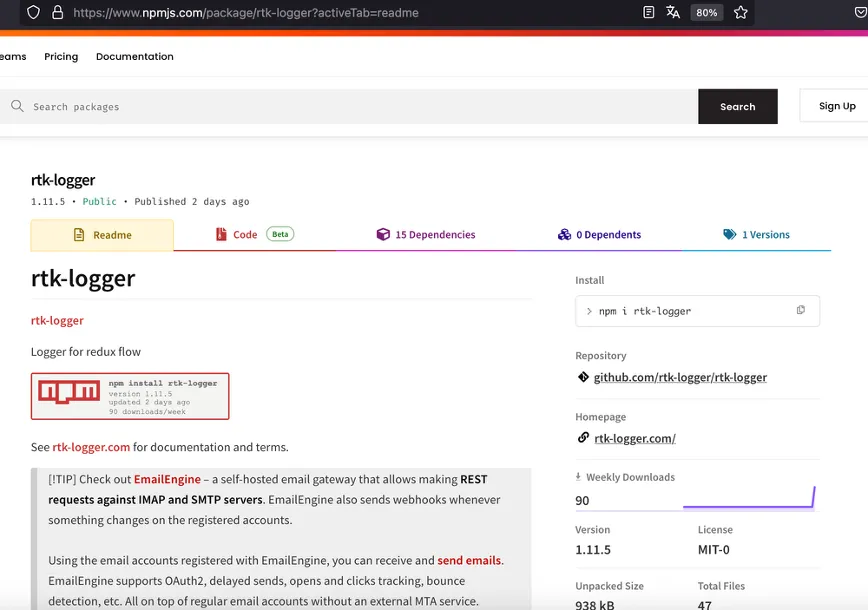

rtk-logger@1.11.5.

rtk-logger@1.11.5 | کریڈٹ: سلو مست

سلو مست سیکیورٹی ٹیم کے تجزیے نے جلدی سے پیکج کی خطرناک صلاحیتوں کو بے نقاب کیا۔ یہ محض ایک ڈیٹا چرانے کی کوشش نہیں تھی؛ یہ مکمل پیمانے پر شناخت اور اثاثوں کی چوری کی کارروائی تھی۔ بدنیتی پر مبنی کوڈ کو انتہائی حساس ڈیٹا جمع کرنے کے لیے ڈیزائن کیا گیا تھا، بشمولبراؤزر ایکسٹینشن کا ڈیٹااور سب سے زیادہ اہم طور پرکرپٹو کرنسی والٹ فائلز۔ تمام چرایا گیا ڈیٹا فوری طور پر حملہ آور کے سرور پر اپلوڈ کر دیا گیا۔ خطرے کو مزید بڑھانے کے لیے، پیکج میں ایسی صلاحیتیں پائی گئیں جن کی مدد سےاضافی بدنیتی پر مبنی مواد ڈاؤن لوڈ اور کمانڈزریموٹلی چلانے کے افعال موجود تھے، جس سے حملہ آوروں کو مستقبل میں مزید تباہ کن اقدامات کے لیے بیک ڈور مہیا ہوا۔ یہ ایک واضح معاملہ ہے جس میں فوری مقصد متاثرہ کے ڈیجیٹل اثاثے لوٹنا اور ان کی ویب 3 شناخت کو خطرے میں ڈالنا ہے۔

اوپن سورس کا تضاد: اعتماد کا بحران

یہ واقعہ ایک سخت یاد دہانی ہےاوپن سورس کے تضاد کی۔ویب3 ایکو سسٹم میں۔ انڈسٹری شفافیت، تعاون، اور مشترکہ اوپن سورس اجزاء پر انحصار کے اصولوں پر قائم ہے۔ تاہم، یہ اندرونی اعتماد ایک اہم استحصال کا نقطہ بن گیا ہے۔ حملہ بنیادی طور پر ایک قسم کاسپلائی چین حملہہے، لیکن یہ تخلیقی طور پر کسی کارپوریٹ ادارے کو نشانہ نہیں بناتا بلکہ انفرادی ڈویلپرز کو نشانہ بناتا ہے جو فعال طور پر ملازمت تلاش کر رہے ہیں۔

حملہ آور نوکری کے انٹرویو کے دباؤ والے ماحول سے فائدہ اٹھا رہے ہیں، جہاں امیدوار سے توقع کی جاتی ہے کہ وہ جلدی سے ہدایات پر عمل کرے اور تکنیکی صلاحیت کا مظاہرہ کرے۔ اس سیاق و سباق میں، ڈویلپر کو فراہم کردہ ریپوزٹری کی حفاظت پر سوال اٹھانے یا اس کے ڈیپینڈنسز کا آڈٹ کرنے کا امکان کم ہوتا ہے، جس کی وجہ سے وہ ایک بہترین، زیادہ قیمتی ہدف بن جاتے ہیں۔ یہ ترسیل کا طریقہ ڈویلپر کے کام کی جگہ کو محفوظ کرنے میں ایک نظامی ناکامی کو اجاگر کرتا ہے، جو، دلچسپ طور پر، اکثر وسیع ڈیجیٹل اثاثوں کی چابیاں رکھتا ہے۔ اگر کسی ڈویلپر کا ماحول سمجھوتہ کرتا ہے تو پورے منصوبوں کی سالمیت اور صارف کے فنڈز کی حفاظت فوری طور پر خطرے میں پڑ جاتی ہے۔چوکسی کی اپیل: ڈویلپر کے دفاع کو مضبوط بنانا

انٹرویو اسکیم کے انکشاف کو تمام ویب3 شرکاء کے لیے ایک اہم

سیکیورٹی الرٹکے طور پر کام کرنا چاہیے۔ سیکیورٹی ٹیم کی انتباہ سادہ لیکن اہم ہے: ڈویلپرز کونامعلوم GitHub پروجیکٹسکے بارے میں انتہائی چوکنا رہنا چاہیے اورحساس ماحول میں کوڈ چلانے اور ڈیبگ کرنے سےبچنا چاہیے۔ ان بڑھتے ہوئے خطرات کا مقابلہ کرنے کے لیے، صنعت کو سخت دفاعی طریقوں کو اپنانا ہوگا: .

ترقیاتی ماحول الگ کریں:

-

ڈویلپرز کو تمام بیرونی کوڈ، خاص طور پر وہ کوڈ جو بھرتی کے عمل کے دوران ملا ہو، کو ممکنہ طور پر خطرناک سمجھنا چاہیے۔کبھی بھی کسی مشین پر نامعلوم کوڈ نہ چلائیں یا ڈیبگ نہ کریںجو آپ کے کرپٹو والٹس، پرائیویٹ کیز، یا سیڈ فریز کو رکھتا ہو۔بیرونی جانچ یا ڈیبگنگ کے لیےsandboxed environmentsیا مخصوص، الگ تھلگ ورچوئل مشینوں کا استعمال کریں۔

-

ڈیپینڈنسز کا آڈٹ کریں:ویب3 دنیا پیکیج مینیجرز جیسے NPM پر بہت زیادہ انحصار کرتی ہے۔ ڈویلپرز کوکسی بھی پروجیکٹ کے ڈیپینڈنسز کا آڈٹ کرنےکی عادت ڈالنی چاہیے جو وہ کلون کرتے ہیں۔ ریڈ فلیگز تلاش کریں: کم ڈاؤنلوڈ گنتی والے پیکجز، نئی ورژنز جن میں اچانک، مشکوک فعالیت ہو، یا اعلیٰ خطرے کی اجازت کی درخواست۔

-

سورس کی تصدیق کریں:کلوننگ سے پہلے، جلدی سے GitHub تنظیم یا صارف کی قانونی حیثیت کو تصدیق کریں۔ ان کی کمیٹ کی گئی تاریخ، کمیونٹی کی مشغولیت، اور تعاون کا ریکارڈ دیکھیں۔ اگر کوئی پروفائل مشتبہ طور پر نیا یا حملہ رپوزیٹری کے باہر غیر فعال لگتا ہے، تو انتہائی احتیاط کریں۔

سیکیورٹی ایک مشترکہ ذمہ داری ہے

حملہ آوروں کی توجہ کا مرکز تبدیل ہو رہا ہےآن چین اسمارٹ کانٹریکٹس سےآف چین ڈیولپر اینڈپوائنٹس تکجو Web3 سیکیورٹی چیلنجز کے ایک نئے دور کی نشاندہی کرتا ہے۔ Web3 انٹرویو اسکیم صرف ایک غلط ہو جانے والے جاب ایپلیکیشن کے بارے میں احتیاطی کہانی نہیں ہے؛ بلکہ یہ ڈیولپر کمیونٹی کے اندرصفر-اعتمادکی طرف ایک بنیادی ثقافتی تبدیلی کی ضرورت کو اجاگر کرتا ہے۔ سیکیورٹی آخر میں شامل کی جانے والی خصوصیت نہیں ہے، اور نہ ہی یہ صرف سیکیورٹی آڈیٹرز کی ذمہ داری ہے۔ اس منسلک، انتہائی قیمتی ڈیجیٹل ایکو سسٹم میں، حفاظت کی ذمہ داری ہر حصہ لینے والے پر ہے — کارپوریٹ ہائرنگ ٹیم سے لے کر جو ٹیسٹ ترتیب دیتی ہے، انفرادی ڈیولپر تک جو "کلون" بٹن دباتا ہے۔ ایسا کرنے میں ناکامی اگلے، زیادہ پیچیدہ استحصال کا دروازہ کھلا چھوڑ دیتی ہے۔حوالہ

:

SlowMist -ایک خطرے کی رپورٹ: Web3 انٹرویو اسکیم کو بے نقاب کرنا, 12 اگست، 2025۔