Децентралізований світ Web3 постійно перебуває під обстрілом, але природа атак еволюціонує. Вони більше не обмежуються експлуатацією вразливостей смарт-контрактів, зловмисники тепер націлюються на найслабшу ланку в ланцюзі:індивідуального розробника. Недавній тривожний інцидент, у якому учасник спільноти потрапив у складну шахрайську схему Web3 під виглядом співбесіди, розкриває нову, підступну тактику. Схема була простою, але ефективною: кандидатів просили клонувати на вигляд безпечний репозиторій GitHub, що містив код, призначений для крадіжки конфіденційних даних, виявляючи глибокі вразливості як у процесі найму, так і в довірі до відкритого коду.

Анатомія шкідливого пакету

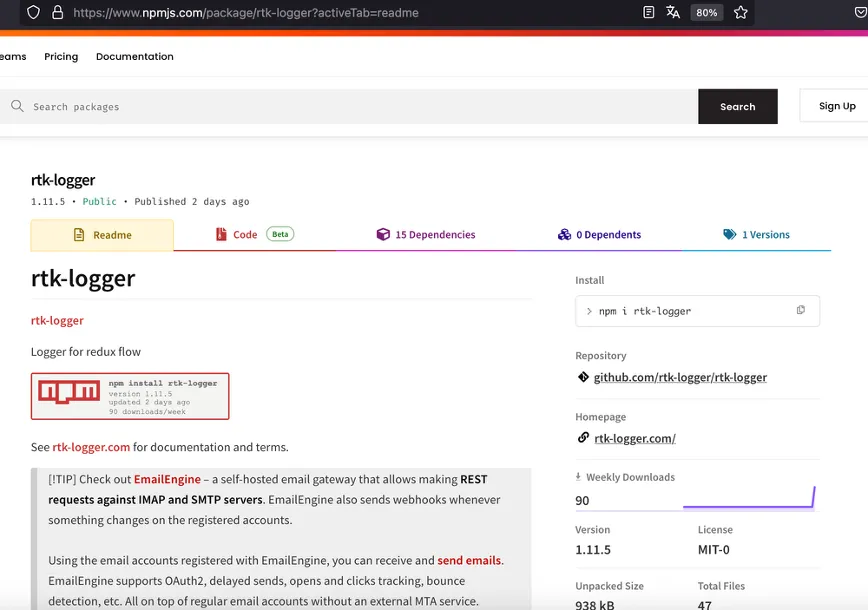

Атаку було підтверджено9 серпня 2025 року, коли учасник спільноти, який вважав, що бере участь у стандартній співбесіді на роботу в Web3, отримав завдання клонувати репозиторій GitHub“EvaCodes-Community/UltraX.”Прихованим у цьому проекті був отруйний вантаж: шкідливий пакет NPM

rtk-logger@1.11.5.

rtk-logger@1.11.5 | Кредит: SlowMist

Аналіз команди з безпеки Slow Mist швидко виявив небезпечні можливості цього пакета. Це був не просто збір даних; це була масштабна операція з крадіжки ідентичностей та активів. Шкідливий код було розроблено для збору важливих, надзвичайно конфіденційних даних, включаючидані браузерних розширеньта, найголовніше,файли криптовалютних гаманців. Уся викрадена інформація негайно завантажувалася на сервер зловмисників. Щоб підвищити ризик, було встановлено, що пакет має функції длязавантаження додаткових шкідливих вантажів і виконання командвіддалено, що надавало зловмисникам бекдор для майбутніх, ще більш руйнівних дій. Це приклад, коли основна мета – це злиття цифрових активів жертви та компрометація їхньої ідентичності в Web3.

Парадокс відкритого коду: криза довіри

Цей інцидент є жорстким нагадуванням пропарадокс відкритого коду.у екосистемі Web3. Індустрія будується на принципах прозорості, співпраці та використання спільних компонентів з відкритим кодом. Однак ця внутрішньо притаманна довіра стала критичною точкою експлуатації. Атака фундаментально є формоюатаки на ланцюг поставок, але креативно спрямованою не на корпоративну організацію, а на окремих розробників, які активно шукають роботу.

Нападники використовують високонапружене середовище співбесіди, де від кандидата очікують швидкого виконання інструкцій і демонстрації технічних здібностей. У такому контексті розробник менш схильний ставити під сумнів безпеку наданого репозиторію або перевіряти його залежності, що робить його ідеальною, високоцінною ціллю. Цей метод доставки підкреслює системний провал у забезпеченніробочого простору розробника, який, парадоксально, часто містить ключі до значних цифрових активів. Якщо середовище розробника компрометоване, цілісність проєктів і безпека коштів користувачів опиняється під загрозою.

Заклик до пильності: зміцнення захисту розробників

Викриття цієї шахрайської схеми під час співбесід повинно стати важливимсигналом безпекидля всіх учасників Web3. Попередження від команди безпеки просте, але життєво важливе: розробники повинні бути надзвичайно уважними щодоневідомих проєктів GitHubіуникати запуску та налагодження коду в чутливих середовищах.

Щоб протистояти цим загрозам, індустрія повинна впровадити суворі захисні практики:

-

Ізоляція робочих середовищ:Розробники повинні ставитися до будь-якого зовнішнього коду, особливо отриманого під час найму, як до потенційно ворожого.Ніколи не запускайте чи налагоджуйте невідомий кодна пристрої, який зберігає ваші криптовалютні гаманці, приватні ключі чи seed-фрази. Використовуйтеізольовані середовищаабо спеціальні ізольовані віртуальні машини для будь-якого зовнішнього тестування чи налагодження.

-

Перевірка залежностей:Світ Web3 сильно залежить від менеджерів пакетів, таких як NPM. Розробники повинні виробити звичкуперевіряти залежностібудь-якого проєкту, який вони клонують. Звертайте увагу на ознаки ризику: пакети з низькою кількістю завантажень, нові версії з раптовою, підозрілою функціональністю або запитами на високоризиковані дозволи.

-

Перевіряйте джерело:Перш ніж клонувати, швидко перевірте легітимність організації або користувача на GitHub. Ознайомтеся з їхньою історією комітів, залученням спільноти та записами внесків. Якщо профіль здається підозріло новим або неактивним поза рамками репозиторію для атаки, будьте надзвичайно обережними.

1. Безпека – спільна відповідальність

2. Зміна фокусу атакуючих з 3. смарт-контрактів на ланцюжку 4. на 5. точки доступу розробників поза ланцюжком 6. означає нову еру викликів безпеки у Web3. Шахрайство з інтерв’ю у Web3 – це не просто застережна історія про невдалу заявку на роботу; воно підкреслює необхідність фундаментальної культурної зміни у напрямку 7. нульової довіри 8. у спільноті розробників. Безпека не є функцією, яка додається наприкінці, і вона не є виключно зоною відповідальності аудиторів з безпеки. У цьому взаємопов’язаному, високоцінному цифровому екосистемі відповідальність за захист лежить на кожному учаснику — від корпоративної команди, яка встановлює тест, до окремого розробника, який натискає кнопку "клонувати". Невиконання цього відкриває двері для наступних, більш витончених атак.

9. Посилання:

10. SlowMist - 11. Звіт про загрози: Розкриття шахрайства з інтерв’ю у Web3 12. 12 серпня 2025 року