O mundo descentralizado do Web3 está constantemente sob ataque, mas a natureza das investidas está evoluindo. Os ataques não estão mais restritos à exploração de falhas em contratos inteligentes; agora, os agentes maliciosos estão focados no elo mais fraco da cadeia:o desenvolvedor individual. Um incidente recente e alarmante, onde um membro da comunidade foi capturado em uma sofisticada armadilha de entrevista no Web3, revela uma nova e insidiosa tática. O golpe era simples, mas eficaz: os candidatos foram instruídos a clonar um repositório aparentemente inofensivo do GitHub, contendo código projetado para roubar dados sensíveis, expondo vulnerabilidades profundas tanto no processo de contratação quanto na confiança depositada em projetos de código aberto.

Anatomia do Pacote Malicioso

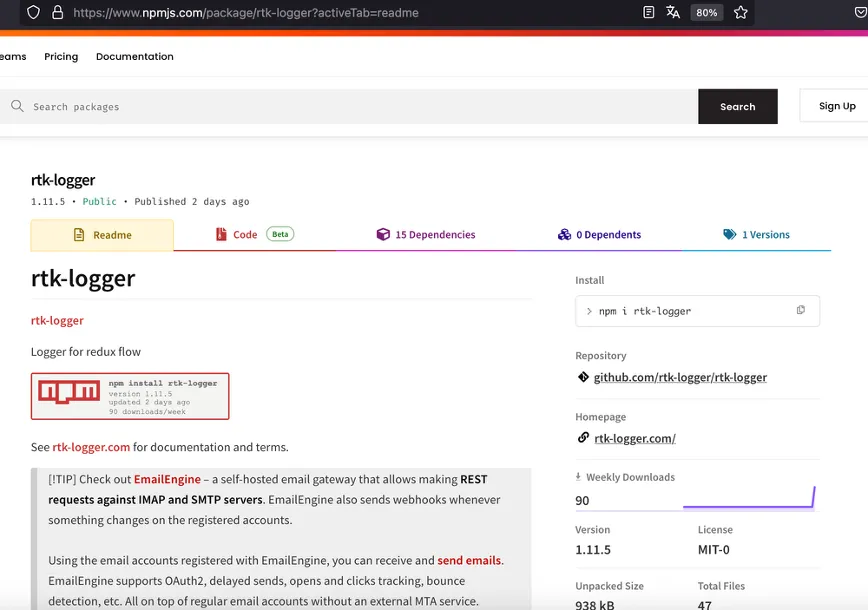

O ataque foi confirmado em9 de agosto de 2025, quando um membro da comunidade, participando do que acreditava ser uma entrevista de emprego padrão no Web3, foi instruído a clonar o repositório do GitHub“EvaCodes-Community/UltraX.”Escondido dentro deste projeto havia um payload venenoso: o pacote malicioso NPM

rtk-logger@1.11.5.

rtk-logger@1.11.5 | Crédito: SlowMist

A análise feita pela equipe de segurança da SlowMist rapidamente revelou as capacidades perigosas do pacote. Não se tratava apenas de uma coleta de dados trivial; era uma operação completa de roubo de identidade e ativos. O código malicioso foi projetado para coletar dados cruciais e altamente sensíveis, incluindodados de extensões de navegadore, mais criticamente,arquivos de carteiras de criptomoedas. Todas as informações roubadas foram imediatamente enviadas para o servidor do atacante. Para agravar o perigo, descobriu-se que o pacote possuía funções capazes debaixar payloads maliciosos adicionais e executar comandosremotamente, concedendo aos atacantes um backdoor para ações futuras ainda mais devastadoras. Este é um caso claro em que o objetivo imediato é esvaziar os ativos digitais da vítima e comprometer sua identidade no Web3.

O Paradoxo do Código Aberto: Uma Crise de Confiança

Este incidente serve como um lembrete brutal doparadoxo do código abertono ecossistema Web3. A indústria é construída sobre princípios de transparência, colaboração e dependência de componentes abertos e compartilhados. No entanto, essa confiança inerente tornou-se um ponto crítico de exploração. O ataque é fundamentalmente uma forma deataque à cadeia de suprimentos, mas direcionado criativamente não a uma entidade corporativa, mas a desenvolvedores individuais que estão ativamente buscando emprego.

Os atacantes estão aproveitando o ambiente de alta pressão de uma entrevista de emprego, onde se espera que o candidato siga instruções rapidamente e demonstre aptidão técnica. Nesse contexto, o desenvolvedor é menos propenso a questionar a segurança do repositório fornecido ou a auditar suas dependências, tornando-o o alvo perfeito e de alto valor. Este método de entrega destaca uma falha sistêmica em proteger oambiente de trabalho do desenvolvedor, que, ironicamente, muitas vezes guarda as chaves para enormes ativos digitais. Se o ambiente de um desenvolvedor for comprometido, a integridade de projetos inteiros e a segurança dos fundos dos usuários são imediatamente ameaçadas.

Um Chamado à Vigilância: Fortalecendo as Defesas dos Desenvolvedores

A exposição desse golpe de entrevista deve servir como um importantealerta de segurançapara todos os participantes do ecossistema Web3. O aviso da equipe de segurança é simples, mas vital: os desenvolvedores devem estar intensamente vigilantes em relação aprojetos desconhecidos no GitHube devemevitar executar e depurar códigos em ambientes sensíveis.

Para combater essas ameaças em evolução, a indústria precisa adotar práticas defensivas rigorosas:

-

Isolar Ambientes de Desenvolvimento:Os desenvolvedores devem tratar todo código externo, particularmente código recebido durante um processo de contratação, como potencialmente hostil.Nunca execute ou depure códigos desconhecidosem uma máquina que armazene suas carteiras de criptomoedas, chaves privadas ou frases-semente. Utilizeambientes sandboxou máquinas virtuais dedicadas e isoladas para qualquer teste ou depuração externa.

-

Auditar Dependências:O mundo Web3 depende fortemente de gerenciadores de pacotes como NPM. Os desenvolvedores devem desenvolver o hábito deauditar as dependênciasde qualquer projeto que clonem. Procure sinais de alerta: pacotes com baixa contagem de downloads, novas versões com funcionalidade repentina e suspeita ou solicitações de permissões de alto risco.

-

Validar a Fonte:Antes de clonar, verifique rapidamente a legitimidade da organização ou usuário do GitHub. Analise seu histórico de commits, engajamento da comunidade e registro de contribuições. Se um perfil parecer suspeitamente novo ou inativo fora do repositório de ataque, exerça extrema cautela.

Segurança é uma Responsabilidade Compartilhada

A mudança no foco dos atacantes decontratos inteligentes on-chainparaendpoints de desenvolvedores off-chainmarca uma nova era de desafios de segurança no Web3. A fraude envolvendo entrevistas no Web3 é mais do que apenas uma história de advertência sobre uma candidatura de emprego malsucedida; ela destaca a necessidade de uma mudança cultural fundamental em direção aomodelo zero-trustdentro da comunidade de desenvolvedores. Segurança não é uma funcionalidade adicionada ao final, nem é exclusivamente domínio de auditores de segurança. Neste ecossistema digital interconectado e de alto valor, a responsabilidade pela proteção recai sobre cada participante — desde a equipe corporativa de recrutamento que define os testes até o desenvolvedor individual que aperta o botão "clonar". A falha em agir deixa a porta aberta para o próximo ataque, ainda mais sofisticado.

Referência:

SlowMist -Um Relatório de Ameaças: Expondo a Fraude de Entrevistas no Web3, 12 de agosto de 2025