A paisagem digital do Web3 é uma fronteira de imensa inovação e alto risco. O recente ataque de vulnerabilidade de liquidez ao Odin.fun, uma plataforma de memecoins baseada em Bitcoin, serve como um lembrete marcante dessa realidade. O ataque resultou na perda de58,2 bitcoins, avaliados em aproximadamenteUS$ 7 milhões. Embora o prejuízo financeiro tenha sido significativo, a resposta rápida e transparente da plataforma, liderada pelo cofundador Bob Bodily, está sendo elogiada como um estudo de caso crítico em gestão de crises, mostrando como a ação centralizada e a comunicação aberta podem ser vitais para a sobrevivência de um ecossistema descentralizado.

O Ataque e o Caminho para a Recuperação

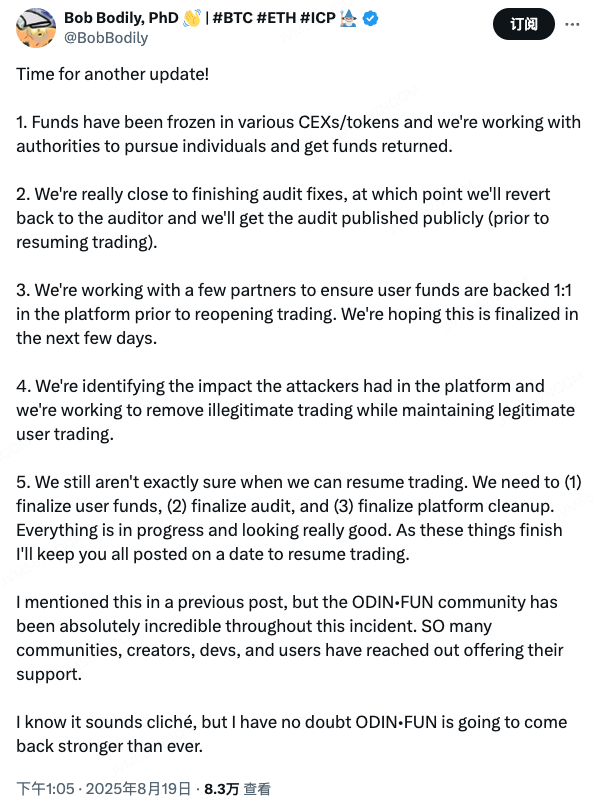

O ataque, que explorou uma vulnerabilidade de liquidez, pegou a plataforma de surpresa. No rescaldo, a equipe do Odin.fun agiu rapidamente não apenas para conter os danos, mas também para perseguir ativamente os fundos roubados. Conforme anunciado por Bob Bodily em 19 de agosto, a equipe conseguiu com sucessocongelar uma parte dos fundos dos hackersem váriasExchanges Centralizadas (CEXs)e em tokens associados. Este passo crucial destaca o papel muitas vezes negligenciado de entidades centralizadas na recuperação de ativos roubados dentro do mundo supostamente descentralizado do Web3.

Além da recuperação de ativos, a equipe também está trabalhando em estreita colaboração com as autoridades pararastrear os responsáveis pelo ataque. No aspecto técnico, estão se aproximando da conclusão de umaauditoria e reparaçãodos contratos inteligentes da plataforma. Bodily prometeu que, assim que a empresa de auditoria concluir sua análise, será divulgado um relatório público, fornecendo total transparência sobre a vulnerabilidade e sua correção. Esse compromisso com a divulgação pública é uma ferramenta poderosa para reconstruir a confiança.

Uma História de Dois Sistemas: Centralização Encontra Descentralização

O incidente Odin.fun é um exemplo clássico do paradoxo persistente no espaço Web3 de hoje. Embora o próprio protocolo opere em uma blockchain descentralizada, o processo de recuperação depende fortemente de pontos centrais de estrangulamento. As Exchanges Centralizadas (CEXs) tornaram-se uma linha de defesa crítica, atuando como uma barreira para a habilidade dos hackers de sacar os fundos. Sem a capacidade de congelar fundos nessas plataformas, a recuperação de ativos seria uma tarefa quase impossível.

Além disso, a resposta destaca o imenso poder datransparência. Em uma comunidade descentralizada onde a confiança é primordial, a ausência de uma autoridade central significa que a comunicação aberta se torna a ferramenta mais eficaz para gerenciar uma crise. Ao fornecer atualizações regulares nas redes sociais, Bodily não apenas informou a comunidade; ele gerenciou suas expectativas e demonstrou responsabilidade. Essa abordagem proativa ajuda a acalmar o pânico e a manter a confiança, em contraste com projetos que ficam em silêncio após uma violação de segurança, frequentemente levando a uma perda completa de confiança dos usuários.

A promessa de publicar o relatório de auditoria é outro pilar fundamental dessa estratégia. Um ataque bem-sucedido ao código de um protocolo é um grande golpe em sua credibilidade. Um relatório de auditoria público não apenas confirma que a vulnerabilidade foi corrigida, mas também demonstra que a equipe aprendeu com seus erros e está comprometida com a segurança a longo prazo. Esta é a base sobre a qual a confiança pode ser reconstruída.

Um Modelo para o Futuro

A resposta da Odin.fun deve ser vista como um novo padrão para a gestão de crises no espaço Web3. Enquanto o ataque em si destaca os riscos sempre presentes para protocolos novos e inovadores, as ações profissionais e decisivas da equipe oferecem um precedente positivo. Eles mostraram que uma resposta rápida, aproveitando tanto a cooperação centralizada quanto a comunicação transparente, é uma receita poderosa para navegar em uma crise de segurança.

Para a indústria Web3 como um todo, este evento serve como uma lição crucial. Os projetos devem não apenas priorizar auditorias robustas de código desde o primeiro dia, mas também estabelecer planos claros e eficazes de comunicação de crises. Já não é suficiente construir um protocolo seguro; as equipes também devem se preparar para o inevitável—um ataque ao seu sistema. A capacidade de recuperar, restaurar a confiança e aproveitar todas as ferramentas disponíveis, tanto centralizadas quanto descentralizadas, definirá quais projetos terão sucesso e quais desaparecerão após uma violação de segurança.