Resumen

A medida que la proporción de capital institucional en el mercado de criptomonedas continúa aumentando, la privacidad está pasando de ser un requisito marginal de anonimato a convertirse en una capacidad infraestructural clave para la integración de las cadenas de bloques en el sistema financiero real. La transparencia pública de las cadenas de bloques solía considerarse su valor más fundamental, pero tras convertirse la participación institucional en una fuerza dominante, esta característica está revelando sus limitaciones estructurales. Para las empresas y las instituciones financieras, la exposición completa de las relaciones de transacción, la estructura de posiciones y el ritmo de estrategias constituyen un riesgo comercial significativo. Por lo tanto, la privacidad ya no es simplemente una elección ideológica, sino una condición necesaria para que las cadenas de bloques alcancen una aplicación a gran escala y con carácter institucional. La competencia en el ámbito de la privacidad también está cambiando, pasando de "la fortaleza del anonimato" a "la capacidad de adaptación institucional".

I. El techo institucional de la privacidad anónima total: Ventajas y dificultades del modelo Monero

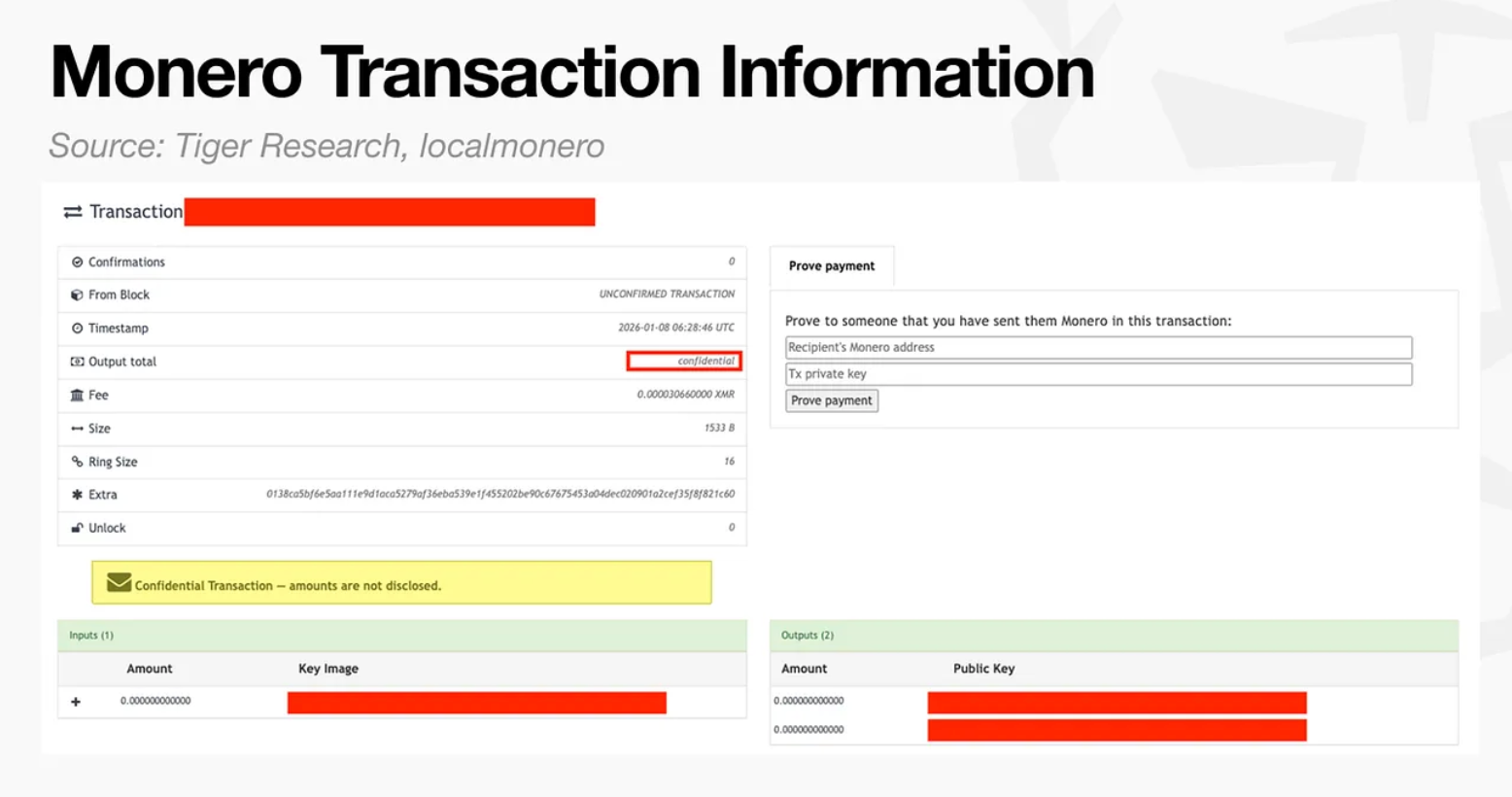

El modelo de privacidad completamente anónimo representado por Monero constituye la ruta técnica más antigua y "pura" en la carrera por la privacidad. Su objetivo central no es hacer un equilibrio entre la transparencia y la privacidad, sino reducir al mínimo la información observable en la cadena, intentando cortar en la medida de lo posible la capacidad de terceros para extraer el significado de las transacciones desde el libro contable público. En torno a este objetivo, Monero utiliza mecanismos como las firmas de anillo, las direcciones ocultas (stealth address) y las transacciones confidenciales (RingCT) para ocultar simultáneamente los tres elementos clave: remitente, destinatario y cantidad. Un observador externo puede confirmar que "se ha producido una transacción", pero le resulta difícil reconstruir con certeza la ruta de la transacción, el contraparte o el valor transferido. Para los usuarios individuales, esta experiencia de "privacidad por defecto y privacidad incondicional" resulta extremadamente atractiva: convierte la privacidad de una función opcional en una norma del sistema, reduciendo significativamente el riesgo de que sus comportamientos financieros sean rastreados a largo plazo por herramientas de análisis de datos, y otorga a los usuarios un nivel de anonimato e inasociabilidad en pagos, transferencias y posesión de activos que se asemeja al efectivo.

Desde el punto de vista técnico, el valor de la privacidad completamente anónima no radica únicamente en "ocultar", sino más bien en su diseño sistemático para resistir el análisis en cadena. La mayor externalidad de las cadenas transparentes es la "vigilancia compuesta": la información pública de una sola transacción se va encajando continuamente mediante métodos como el agrupamiento de direcciones, la identificación de patrones de comportamiento y la validación cruzada con datos fuera de la cadena, hasta que finalmente se asocia con una identidad real, formando así un "perfil financiero" que puede ser valorado y abusado. El significado de Monero radica en que eleva el costo de este proceso a un nivel que cambia el comportamiento: cuando el análisis de atribución a gran escala y de bajo costo ya no es confiable, la capacidad de vigilancia y la viabilidad de estafas disminuyen simultáneamente. En otras palabras, Monero no sirve únicamente para "personas que hacen cosas malas", sino que también responde a una realidad más fundamental: en el entorno digital, la privacidad en sí misma es parte de la seguridad. Sin embargo, el problema fundamental de la privacidad completamente anónima es que su anonimato es irrevocable e incondicional. Para las instituciones financieras, la información de las transacciones no solo es un requisito esencial para el control de riesgos internos y la auditoría, sino también un soporte obligatorio por normas regulatorias. Las instituciones necesitan conservar una cadena de evidencia que sea rastreable, explicable y presentable, dentro de marcos como KYC/AML, cumplimiento de sanciones, gestión de riesgos de contraparte, prevención de fraudes, auditoría fiscal y contable. Los sistemas completamente anónimos "bloquean permanentemente" esta información en la capa de protocolo, lo que hace que incluso si las instituciones desean cumplir con las normas de forma subjetiva, estructuralmente no puedan hacerlo: cuando las autoridades reguladoras exigen explicar el origen de los fondos, demostrar la identidad de la contraparte o proporcionar el monto y el propósito de las transacciones, las instituciones no pueden recuperar información clave desde la cadena, ni tampoco pueden ofrecer una divulgación verificable a terceros. Esto no es cuestión de que "la regulación no entienda la tecnología", sino que hay un conflicto directo entre los objetivos institucionales y el diseño técnico: la base del sistema financiero moderno es "auditable cuando sea necesario", mientras que la base de la privacidad completamente anónima es "jamás auditable bajo ninguna circunstancia".

La manifestación externa de este conflicto es el rechazo sistemático de las infraestructuras financieras principales frente a activos con fuerte anonimato: los mercados los retiran, los institutos de pago y custodia no los admiten, y los fondos cumplidores de normas no pueden acceder a ellos. Es importante destacar que esto no significa que la demanda real desaparezca. Por el contrario, la demanda suele migrar a canales más ocultos y con mayor fricción, generando una "zona de cumplimiento vacío" y un florecimiento de "intermediarios grises". En el caso de Monero, los servicios de cambio instantáneo han asumido en ciertos períodos una gran cantidad de demanda de compra y conversión, donde los usuarios pagan spreads y comisiones más altos por la disponibilidad, asumiendo además riesgos como congelamientos de fondos, riesgo de contraparte e información opaca. Más importante aún, este tipo de modelos de negocio de los intermediarios puede introducir una presión de venta estructural sostenida: cuando los proveedores de servicios convierten rápidamente las comisiones en Monero en monedas estables y las liquidan, el mercado experimenta ventas pasivas continuas que no están relacionadas con compras reales, lo que a largo plazo reprimen el descubrimiento de precios. Así, surge una paradoja: cuanto más se excluya a un activo de los canales regulares, más probable es que la demanda se concentre en intermediarios de alta fricción; cuanto más poderosos sean estos intermediarios, más se distorsionará el precio; y cuanto más se distorsione el precio, más difícil será para los fondos principales evaluar y acceder al mercado de forma "normal", creando un círculo vicioso. Este proceso no refleja que "el mercado no acepte la privacidad", sino que es el resultado de la interacción entre instituciones y estructuras de canales.

Por lo tanto, evaluar el modelo Monero no debe limitarse a debates moralizantes, sino que debe regresar a las restricciones reales de compatibilidad institucional: la privacidad completamente anónima es "seguridad por defecto" en el mundo individual, pero es "inutilizable por defecto" en el mundo institucional. Cuanto más extremo sea su ventaja, más rígida será su dificultad. En el futuro, incluso si la narrativa de la privacidad gana impulso, el frente principal de los activos con total anonimato seguirá estando principalmente en las necesidades no institucionalizadas y en comunidades específicas; mientras que en la era institucional, la banca mainstream probablemente opte por "anonimato controlado" y "divulgación selectiva", protegiendo tanto secretos comerciales como la privacidad del usuario, pero también pudiendo proporcionar pruebas necesarias para auditorías y regulaciones bajo condiciones autorizadas. En otras palabras, Monero no es un perdedor tecnológico, sino que se encuentra bloqueado en un escenario de uso que el sistema institucional tiene dificultades para acomodar: demuestra que el fuerte anonimato es técnicamente viable, pero también demuestra con la misma claridad que, cuando la financiación entra en la era de la conformidad, el foco de la competencia por la privacidad se desplazará de "¿se puede ocultar todo?" a "¿se puede demostrar todo cuando sea necesario?".

II. El auge de la privacidad selectiva

En el contexto en el que la privacidad completamente anónima empieza a tocar su techo institucional, la carrera por la privacidad comienza a sufrir un cambio de dirección. "Privacidad selectiva" se convierte en una nueva vía intermedia entre tecnología y regulación, cuyo núcleo no es oponerse a la transparencia, sino introducir una capa de privacidad controlable, autorizable y revelable sobre un libro mayor por defecto verificable. La lógica fundamental de este cambio radica en que la privacidad ya no se considera una herramienta de evasión frente a la regulación, sino que se redefine como una capacidad infraestructural que puede ser absorbida por el sistema. Zcash es la práctica más representativa temprana en la vía de la privacidad selectiva. A través del diseño coexistente de direcciones transparentes (t-address) y direcciones enmascaradas (z-address), ofrece a los usuarios la libertad de elegir entre la transparencia y la privacidad. Cuando los usuarios utilizan direcciones enmascaradas, el remitente, el destinatario y el monto de la transacción se almacenan cifrados en la cadena; cuando surgen necesidades de cumplimiento normativo o auditoría, los usuarios pueden revelar información completa de la transacción a terceros específicos mediante una "clave de visualización". Esta arquitectura tiene un significado milestone a nivel conceptual: por primera vez en proyectos principales de privacidad, se propone claramente que la privacidad no tiene por qué pagar el precio de sacrificar la verificabilidad, y que el cumplimiento normativo no implica necesariamente una transparencia total.

Desde la perspectiva de la evolución institucional, el valor de Zcash no radica tanto en su tasa de adopción como en su significado como "prueba de concepto". Demuestra que la privacidad puede ser una opción y no un estado predeterminado del sistema, y también muestra que las herramientas criptográficas pueden reservar interfaces técnicas para la divulgación reglamentaria. Este aspecto es especialmente relevante en el contexto regulatorio actual: las jurisdicciones principales del mundo no niegan la privacidad en sí misma, sino que rechazan la "anonymidad no auditada". El diseño de Zcash responde precisamente a esta preocupación central. Sin embargo, cuando la privacidad selectiva pasa de ser una "herramienta de transferencia individual" a una "infraestructura institucional de transacciones", empiezan a manifestarse las limitaciones estructurales de Zcash. Su modelo de privacidad, en esencia, sigue siendo una elección binaria a nivel de transacción: una transacción es completamente pública o completamente oculta. En el contexto financiero real, esta estructura binaria resulta demasiado tosca. Las transacciones institucionales no se limitan a la dimensión de "las dos partes involucradas", sino que implican múltiples participantes y responsables: los contrapartes necesitan confirmar las condiciones de cumplimiento, las instituciones de liquidación y compensación necesitan conocer el monto y la fecha, los auditores necesitan verificar registros completos, y las autoridades regulatorias pueden interesarse únicamente en el origen de los fondos y sus atributos de conformidad. Las necesidades de información de estos distintos actores no son simétricas ni completamente superpuestas.

En este contexto, Zcash no puede dividir la información de las transacciones en componentes ni autorizar el acceso de forma diferenciada. Las instituciones no pueden revelar solamente la "información necesaria", sino que deben elegir entre "divulgar todo" o "ocultar todo". Esto significa que, en cuanto se entra en procesos financieros complejos, Zcash revela una cantidad excesiva de información sensible o no puede cumplir con los requisitos regulatorios más básicos. Por tanto, su capacidad de privacidad resulta difícil de integrar en los flujos de trabajo institucionales reales, limitándose a usos marginales o experimentales. En contraste, Canton Network representa una alternativa completamente diferente basada en la privacidad selectiva. A diferencia de Zcash, que parte del concepto de "activos anónimos", Canton comienza directamente desde los procesos de negocio y las restricciones institucionales de las entidades financieras. Su idea central no es "ocultar transacciones", sino "gestionar los derechos de acceso a la información". A través del lenguaje de contratos inteligentes Daml, Canton divide una transacción en múltiples componentes lógicos, de forma que cada parte involucrada solo puede ver los fragmentos de datos relacionados con sus permisos, mientras que el resto de la información se aísla a nivel de protocolo. Este diseño implica un cambio fundamental. La privacidad deja de ser un atributo adicional tras la finalización de la transacción, y se convierte en una característica integrada en la estructura del contrato y en el sistema de permisos, formando parte del flujo de trabajo reglamentario.

Desde una perspectiva más amplia, las diferencias entre Zcash y Canton revelan la dirección de la diferenciación en el sector de la privacidad. Mientras que el primero sigue centrado en el mundo nativo de la criptografía, intentando encontrar un equilibrio entre la privacidad individual y el cumplimiento normativo, el segundo abraza activamente el sistema financiero real, convirtiendo la privacidad en un proceso ingenieril, estandarizado y regulado. A medida que la proporción de capital institucional en los mercados de criptomonedas continúa aumentando, el campo principal de batalla en el sector de la privacidad también se desplazará. En el futuro, el punto clave de la competencia ya no será quién pueda ocultar mejor la información, sino quién pueda ser regulado, auditado y utilizado a gran escala sin revelar información innecesaria. Bajo este criterio, la privacidad selectiva ya no es solo una ruta tecnológica, sino un camino inevitable hacia la integración en el sistema financiero mainstream.

III. Privacidad 2.0: Actualización de la infraestructura de la privacidad desde la ocultación de transacciones hasta el cálculo privado

Después de que la privacidad haya sido redefinida como condición necesaria para que las instituciones suban a la cadena, los límites técnicos y la extensión de valor del sector de privacidad también se han ampliado. La privacidad ya no se entiende únicamente como "si una transacción puede ser vista", sino que comienza a evolucionar hacia cuestiones más fundamentales: ¿Es posible que el sistema realice cálculos, colabore y tome decisiones sin revelar los datos mismos? Este giro marca que el sector de privacidad está pasando de la etapa 1.0, centrada en "activos privados / transferencias privadas", hacia la etapa 2.0, centrada en cálculos privados. La privacidad pasa así de ser una función opcional a convertirse en una infraestructura general. En la era 1.0 de la privacidad, el enfoque técnico se centraba principalmente en "¿qué ocultar?" y "¿cómo ocultarlo?", es decir, en cómo ocultar la ruta de la transacción, el monto y la asociación con la identidad. En cambio, en la era 2.0 de la privacidad, el enfoque se desplaza hacia "¿qué se puede hacer en estado oculto?". Esta diferencia es crucial. Las instituciones no necesitan solamente transferencias privadas, sino que requieren realizar operaciones complejas como emparejamiento de transacciones, cálculo de riesgos, liquidación y compensación, ejecución de estrategias y análisis de datos, todo ello bajo condiciones de privacidad. Si la privacidad solo puede cubrir la capa de pago, pero no la capa lógica de negocio, su valor para las instituciones seguirá siendo limitado.

La red Aztec representa una de las primeras manifestaciones de este giro dentro del ecosistema blockchain. Aztec no considera la privacidad como una herramienta para oponerse a la transparencia, sino que la integra como una propiedad programable de los contratos inteligentes dentro del entorno de ejecución. A través de una arquitectura de rollup basada en pruebas de conocimiento cero, Aztec permite a los desarrolladores definir con precisión, en la capa de contratos, qué estados son privados y cuáles son públicos, logrando así una lógica híbrida de "privacidad parcial y transparencia parcial". Esta capacidad permite que la privacidad vaya más allá de simples transferencias, extendiéndose a estructuras financieras complejas como préstamos, intercambios, gestión de bóvedas y gobernanza de DAO. Sin embargo, la privacidad 2.0 no se detiene en el mundo nativo de la blockchain. Con la aparición de la inteligencia artificial, los servicios financieros intensivos en datos y las necesidades de colaboración entre instituciones, ya no es suficiente depender únicamente de las pruebas de conocimiento cero en la cadena. Por esta razón, el sector de la privacidad está evolucionando hacia una noción más amplia de "redes de cálculo privado". Proyectos como Nillion y Arcium han surgido precisamente en este contexto. La característica común de estos proyectos es que no intentan reemplazar a la blockchain, sino que actúan como una capa de colaboración privada entre la blockchain y las aplicaciones reales. A través de combinaciones de cálculo seguro multiparte (MPC), encriptación completamente homomórfica (FHE) y pruebas de conocimiento cero (ZKP), los datos pueden ser almacenados, llamados y calculados en estado completamente encriptado, permitiendo a las partes involucradas realizar inferencias de modelos, evaluaciones de riesgo o ejecutar estrategias sin necesidad de acceder a los datos originales. Esta capacidad eleva la privacidad de una "propiedad de la capa de transacciones" a una "capacidad de la capa de cálculo", ampliando su potencial mercado a áreas como la inferencia de IA, transacciones en piscinas oscuras institucionales, revelación de datos RWA y colaboración entre empresas.

En comparación con las monedas de privacidad tradicionales, la lógica de valor de los proyectos de cálculo privado ha cambiado significativamente. Ya no se basan en la "primavera de privacidad" como narrativa central, sino en la irremplazabilidad funcional. Cuando ciertos cálculos no pueden realizarse en un entorno público, o cuando hacerlo en estado de texto claro conllevaría riesgos comerciales graves y problemas de seguridad, la computación privada deja de ser una cuestión de "si se necesita" y se convierte en una cuestión de "no puede operar sin ella". Esto también otorga por primera vez a la privacidad el potencial de una "fortaleza subyacente": una vez que los datos, modelos y procesos se establezcan en una red de cálculo privado, el costo de migrar será significativamente mayor que en los protocolos DeFi convencionales. Otra característica destacada de la fase 2.0 de la privacidad es su ingeniería, modularidad e invisibilidad. La privacidad ya no existe de forma explícita como "moneda de privacidad" o "protocolo de privacidad", sino que se descompone en módulos reutilizables y se integra en billeteras, abstracciones de cuentas, Layer2, puentes multired y sistemas empresariales. El usuario final quizás no se dé cuenta de que está "usando privacidad", pero su saldo de activos, estrategias de transacción, asociaciones de identidad y patrones de comportamiento ya están protegidos por defecto. Esta "privacidad invisible" resulta más acorde con la trayectoria real para una adopción a gran escala.

Mientras tanto, el enfoque regulatorio también se ha desplazado. En la fase 1.0 de la privacidad, la cuestión central era "¿existe la anonimidad?"; en la fase 2.0 de la privacidad, la pregunta se transforma en "¿es posible verificar el cumplimiento sin revelar los datos originales?". Las pruebas de conocimiento cero, los cálculos verificables y el cumplimiento a nivel de reglas se convierten así en interfaces clave para que los proyectos de cálculo privado interactúen con el entorno institucional. La privacidad ya no se considera una fuente de riesgo, sino que se redefine como un medio técnico para lograr el cumplimiento. En conjunto, la privacidad 2.0 no es simplemente una actualización de las monedas privadas, sino una respuesta sistemática a la cuestión de "cómo integrar la cadena de bloques en la economía real". Esto implica que la competencia en el sector de la privacidad se desplaza de la capa de activos a la capa de ejecución, de la capa de pagos a la capa de cálculo, y de la ideología a la capacidad técnica. En la era institucional, los proyectos de privacidad con verdadero valor a largo plazo no necesariamente serán los más "misteriosos", sino los más "utilizables". El cálculo privado es precisamente la manifestación técnica concentrada de este razonamiento.

IV. Conclusión

En general, el punto clave que divide el desarrollo en el campo de la privacidad ya no es "si se necesita privacidad", sino "cómo utilizar la privacidad bajo el marco de cumplimiento normativo". Los modelos completamente anónimos tienen un valor de seguridad irremplazable a nivel individual, pero su naturaleza no auditiva institucionalmente los hace difíciles de aplicar a actividades financieras institucionales. La privacidad selectiva, mediante diseños que permiten revelar información y otorgar autorizaciones, ofrece una interfaz técnica viable entre la privacidad y la regulación. Además, el auge de la "Privacidad 2.0" eleva aún más la privacidad desde una propiedad de activos hasta una capacidad infraestructural para cálculos y colaboración. En el futuro, la privacidad no existirá como una función explícita, sino que se integrará como una suposición predeterminada en diversos procesos financieros y de datos. Los proyectos de privacidad con verdadero valor a largo plazo no necesariamente serán los más "ocultos", sino los más "utilizables, verificables y compatibles con las normas". Este es precisamente el indicador clave de que el campo de la privacidad está pasando de la fase experimental a la fase madura.