ملخص

مع استمرار ارتفاع نصيب الأموال المؤسسية في سوق العملات المشفرة، يتحول الخصوصية من طلب مجهول الهوية هامشي إلى قدرة بنية تحتية أساسية لدمج سلسلة البلوكشين في النظام المالي الحقيقي. كان الشفافية العامة تُعتبر من القيم الأساسية لسلسلة البلوكشين، لكن بعد أن أصبحت مشاركة المؤسسات قوة سائدة، تظهر هذه الميزة كقيود هيكلية. بالنسبة للشركات والمؤسسات المالية، فإن كشف علاقات التداول وبنية المراكز والتوقيتات الاستراتيجية بشكل كامل يشكل بالفعل خطرًا تجاريًا كبيرًا. وبالتالي، لم يعد الخصوصية خيارًا إيديولوجيًا فقط، بل أصبح شرطًا ضروريًا لتطبيق سلسلة البلوكشين على نطاق واسع وبنظام مؤسسي. كما يتحول التنافس في مجال الخصوصية أيضًا من "القوة في التخفي" إلى "القدرة على التكيف مع الأنظمة".

أولاً: السقف المؤسسي للخصوصية التامّة والخصوصية المجهولة: مزايا نموذج Monero وتحدياته

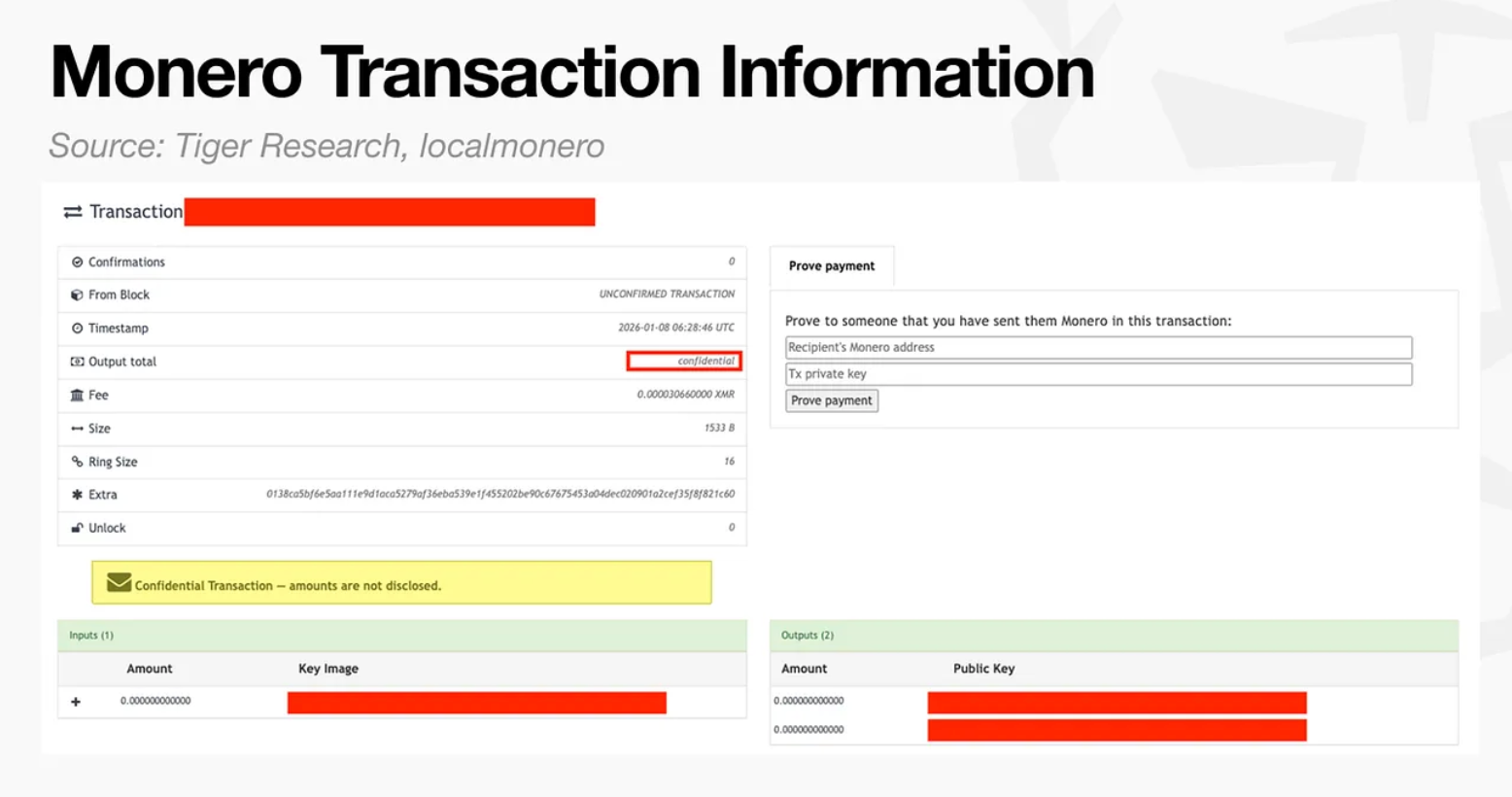

يمثل نموذج الخصوصية الكاملة والسرية المطلقة، مثل عملة Monero، أقدم وأكثر مسارات تقنية الخصوصية "نقاءً". الهدف الأساسي لهذا النموذج ليس التوازن بين الشفافية والخصوصية، بل هو تقليل المعلومات القابلة للملاحظة على السلسلة إلى الحد الأدنى، وقطع قدرة الأطراف الثالثة قدر الإمكان على استخلاص معاني المعاملات من الدفتر العام. لتحقيق هذا الهدف، تستخدم Monero آليات مثل التوقيعات الدائرية (ring signatures)، والعناوين السرية (stealth addresses)، والمعاملات السرية (RingCT)، مما يغطي في الوقت نفسه ثلاث عناصر رئيسية: المرسل، والمستقبل، والقيمة. يمكن للمراقب الخارجي التأكد من "حدوث معاملة"، لكنه يواجه صعوبة في استعادة المسار أو الطرف المقابل أو القيمة بشكل دقيق. بالنسبة للمستخدم الفردي، فإن تجربة "الخصوصية الافتراضية والخاصة دون شروط" جذابة للغاية، إذ تتحول الخصوصية من ميزة قابلة للإضافة إلى حالة طبيعية في النظام، مما يقلل بشكل كبير من خطر تتبع سلوك المستخدم المالي على المدى الطويل من خلال أدوات تحليل البيانات، كما يمنح المستخدم مستوى من السرية وعدم الارتباط في الدفع والتحويل والاحتفاظ بالقيمة يشبه إلى حد كبير سرية وخصوصية النقد.

من الناحية التقنية، فإن قيمة الخصوصية المجهولة تمامًا لا تكمن فقط في "الإخفاء"، بل أيضًا في تصميمها النظامي المقاوم للتحليلات على السلسلة. أكبر خارجية للسلسلة الشفافة هي "الرقابة القابلة للدمج": المعلومات العامة لمعاملة واحدة تُستخدم باستمرار في تجميع أجزاء متفرقة، وتُربط تدريجيًا إلى الهوية الواقعية عبر تجميع العناوين، وتحديد أنماط السلوك، والتحقق المتبادل من البيانات خارج السلسلة، مما ينتهي بتشكيل "صورة مالية" يمكن تسعيرها وسوء استخدامها. تكمن أهمية Monero في أنها ترفع تكلفة هذه المسار إلى مستوى يغير السلوك: عندما تصبح التحليلات الكبيرة الحجم والرخيصة التكلفة غير موثوقة، تنخفض قوة الرقابة التهديدية والجدوى الممكنة للخداع في آن واحد. بمعنى آخر، Monero ليست فقط لـ "من يرتكبون أخطاء"، بل تجيب أيضًا على واقع أساسي أكثر: في البيئة الرقمية، الخصوصية هي جزء من الأمان. ومع ذلك، تكمن المشكلة الأساسية في الخصوصية المجهولة تمامًا في أن مجهوليتها غير قابلة للإلغاء وغير مشروطة. بالنسبة للجهات المالية، فإن معلومات المعاملات ليست فقط ضرورية للتحكم الداخلي في المخاطر والتدقيق، بل هي أيضًا حاملة للالتزامات القانونية في إطار المراقبة. تحتاج هذه الجهات إلى الاحتفاظ بسلسلة أدلة قابلة للتعقب والشرح والتقديم ضمن الإطارات مثل KYC/AML، والامتثال للعقوبات، وإدارة مخاطر المتعاملين، والوقاية من الاحتيال، والتدقيق الضريبي والمحاسبي. تُغلق أنظمة الخصوصية الكاملة هذه المعلومات بشكل دائم في طبقة البروتوكول، مما يجعل من المستحيل على الجهات الامتثال حتى لو أرادت ذلك من الناحية الذاتية: عندما تطلب الجهات التنظيمية تفسير مصدر الأموال، أو إثبات هوية المتعامل، أو تقديم مبلغ المعاملة وغرضها، لا يمكن للجهة استعادة المعلومات الأساسية من السلسلة، ولا يمكنها تقديم إفصاح قابل للتحقق إلى طرف ثالث. هذا ليس فقط لأن "الجهات التنظيمية لا تفهم التكنولوجيا"، بل لأن الأهداف المؤسسية والتصميم التكنولوجي يصطدمان بشكل مباشر: الحد الأدنى للنظام المالي الحديث هو "التدقيق عند الحاجة"، بينما الحد الأدنى للخصوصية المجهولة تمامًا هو "عدم إمكانية التدقيق في أي ظرف من الظروف".

تظهر هذه الصراعات بشكل خارجي كاستبعاد نظامي للبنية التحتية المالية الرئيسية للأصول ذات الخصوصية العالية: إزالة الأصول من البورصات، وعدم دعمها من قبل مؤسسات الدفع والتخزين، وعدم قدرة الأموال المطابقة للوائح العمل على الدخول. يجدر بالذكر أن هذا لا يعني اختفاء الطلب الحقيقي. بالعكس، يميل الطلب إلى الانتقال إلى قنوات أكثر سرية واحتكاكًا أعلى، مما يُحدث ازدهارًا في "الفراغ التنظيمي" و"الوسيط الرمادي". في حالة Monero، تتحمل خدمات التبادل الفوري (Instant Exchange) في بعض الأوقات كميات كبيرة من الطلب على الشراء والتبادل، حيث يدفع المستخدمون فروق أسعار أعلى ورسومًا إضافية مقابل هذه القابلية، ويتحملون أيضًا مخاطر تجميد الأموال ومخاطر الطرف المقابل وعدم الشفافية المعلوماتية. الأهم من ذلك، أن نموذج عمل هذه الوسطاء قد يؤدي إلى ضغوط بيعية هيكلية مستمرة: عندما يقوم مقدمو الخدمة بتحويل الرسوم التي يجمعونها مقابل Monero بسرعة إلى عملات مستقرة وبيعها، فإن السوق يشهد بيعًا تلقائيًا مستمرًا غير مرتبط بعمليات الشراء الحقيقية، مما يثبط اكتشاف الأسعار على المدى الطويل. وهكذا، يظهر تناقض: كلما زادت استبعادات القنوات المطابقة للوائح، زاد احتمال تركز الطلب على الوسيط ذي الاحتكاك العالي؛ كلما زاد قوة الوسيط، زاد تشويه الأسعار؛ وكلما زاد تشويه الأسعار، زاد صعوبة تقييم ودخول الأموال الرئيسية بطريقة السوق "العادية"، مما يشكل دورة مفرغة. هذا الإجراء ليس "عدم قبول السوق للخصوصية"، بل هو نتيجة تشكلها من خلال المؤسسات والقنوات.

لذلك، لا يمكن تقييم نموذج مونيرو (Monero) من خلال النقاشات الأخلاقية فقط، بل يجب العودة إلى القيود الواقعية للتكيّف المؤسسي: ففي العالم الفردي، تكون الخصوصية التامة والسرية معيارًا افتراضيًا للأمان، بينما في العالم المؤسسي تصبح سرية الخصوصية التامة معيارًا افتراضيًا للعدم. كلما زادت مزايا هذا النموذج، زادت صعوبة التحديات التي تواجهه. فحتى لو ارتفع اهتمام المجتمع بالخصوصية في المستقبل، فإن الساحة الرئيسية للاصول ذات السرية التامة ستظل متركزة على الاحتياجات غير المؤسسية والمجتمعات الخاصة. أما في العصر المؤسسي، فإن النظام المالي السائد سيتجه على الأرجح نحو "السرية المُحكمة" و"الكشف الاختياري" – أي حماية أسرار الشركات وخصوصية المستخدمين، مع تقديم أدلة مطلوبة للتدقيق والرقابة في ظل شروط التفويض. بمعنى آخر، مونيرو ليست فاشلة من الناحية التقنية، بل هي محصورة في سيناريو استخدام صعب التوافق مع الأنظمة المؤسسية: فقد أثبتت أن السرية القوية ممكنة من الناحية الهندسية، لكنها أثبتت بنفس الوضوح – أنه في عصر الامتثال، ستتحول تركيز المنافسة على الخصوصية من "هل يمكن إخفاء كل شيء" إلى "هل يمكن إثبات كل شيء عند الحاجة".

ثانيًا: صعود الخصوصية الاختيارية

في ظل تزايد التحديات المؤسسية التي تواجه الخصوصية الكاملة والسرية التامة، بدأت مسار تطوير الخصوصية يشهد تحولًا في الاتجاه. أصبحت "الخصوصية الاختيارية" مسارًا متوسطًا جديدًا يجمع بين التكنولوجيا والأنظمة، حيث لم تعد تهدف إلى مواجهة الشفافية، بل إلى إضافة طبقة خصوصية قابلة للتحكم والترخيص والكشف، فوق سجلات قابلة للتحقق منها بشكل افتراضي. تكمن منطقية هذا التحول الأساسية في أن الخصوصية لم تعد تُعتبر أداة للهروب من الرقابة، بل تُعيد تعريفها كقدرات بنية تحتية يمكن للنظام امتصاصها. يُعد مشروع Zcash أحد أبرز الأمثلة المبكرة على هذا المسار. فعبر تصميمه الذي يدمج بين العناوين الشفافة (t-address) والعناوين المخفية (z-address)، يمنح المستخدمين حرية الاختيار بين الكشف والخصوصية. فعند استخدام العناوين المخفية، يتم تشفير معلومات المرسل والمستقبل والمبلغ في المعاملة وتخزينها على السلسلة. أما في حالة وجود متطلبات متوافقة مع القوانين أو التدقيق، فيمكن للمستخدم الكشف عن معلومات المعاملة الكاملة إلى أطراف معينة عبر مفتاح "العرض". يُعد هذا الهيكل إنجازًا إشكاليًا بارزًا: فقد أوضح لأول مرة في مشاريع الخصوصية الرئيسية أن الخصوصية لا تحتاج بالضرورة إلى التضحية بالقابلية للتحقق، وأن الامتثال للقوانين لا يعني بالضرورة الشفافية الكاملة.

من منظور تطور الأنظمة، فإن قيمة Zcash لا تكمن في انتشار استخدامها فحسب، بل في دلالتها المفاهيمية كتجربة إثبات مفهوم. فقد أثبتت أن الخصوصية يمكن أن تكون خيارًا وليس حالة افتراضية نظامية، كما أثبتت أن الأدوات التشفيرية يمكن أن توفر واجهات تقنية مخصصة للكشف التنظيمي. وهذا الأمر بالغ الأهمية في السياق التنظيمي الحالي: إذ لم تُنكر السلطات القضائية الرئيسية في العالم الخصوصية بحد ذاتها، بل رفضت "الanonimity غير القابل للتدقيق". فتصميم Zcash يُجيب بالضبط على هذا القلق الأساسي. ومع ذلك، عندما تنتقل الخصوصية الاختيارية من كونها "أداة تحويل فردية" إلى "بنية تحتية لمعاملات المؤسسات"، تبدأ الحدود الهيكلية لـ Zcash في الظهور. فنموذج الخصوصية في Zcash يظل في جوهره خيارًا ثنائيًا على مستوى المعاملات: إما أن تكون المعاملة مكشوفة بالكامل، أو مخفية بالكامل. وفي سياق المواقف المالية الواقعية، فإن هذه الهيكلية الثنائية مبالغ في تبسيطها. فمعاملات المؤسسات لا تقتصر على بعد "طرفين في المعاملة" فحسب، بل تشمل مشاركين متعددين وأطرافًا مسؤولة متعددة: يحتاج الطرف المقابل إلى التأكد من شروط الأداء، ويحتاج مؤسسات التسوية والتحصيل إلى معرفة المبالغ والأوقات، ويحتاج الجهات المُدققة إلى التحقق من السجلات الكاملة، بينما قد تهتم الجهات التنظيمية فقط بمصدر الأموال والخصائص المتوافقة مع القوانين. هذه الجهات تختلف في احتياجاتها المعلوماتية، ولا تتطابق تمامًا.

في هذا السياق، لا يمكن لـ Zcash تقسيم معلومات المعاملات أو منح الأذونات بشكل متفاوت. لا يمكن للهيئات الكشف فقط عن "المعلومات الضرورية"، بل عليها أن تختار بين "الكشف الكامل" و"الإخفاء الكامل". وهذا يعني أنه بمجرد دخولها إلى عمليات مالية معقدة، فإن Zcash إما أن تكشف عن معلومات تجارية حساسة بدرجة كبيرة، أو أن تفشل في الامتثال لأبسط متطلبات الامتثال التنظيمي. وبالتالي، تصبح قدرة Zcash على الخصوصية صعبة التكامل في سير العمل المؤسسي الحقيقي، وتظل محدودة الاستخدام في الأطر الهامشية أو التجريبية. في المقابل، نجد نموذجًا مغايرًا للخصوصية الاختياري يمثله Canton Network. لا يبدأ Canton من فكرة "الأصول المجهولة الهوية"، بل يبدأ مباشرة من سير العمل وقيود المؤسسات المالية في تصميمه. الفكرة الأساسية لـ Canton ليست "إخفاء المعاملات"، بل "إدارة حقوق الوصول إلى المعلومات". من خلال لغة العقود الذكية Daml، يقسم Canton معاملة واحدة إلى مكونات منطقية متعددة، بحيث يرى كل طرف مشارك فقط البيانات المرتبطة بحقوقه، بينما تُعزل المعلومات الأخرى في طبقة البروتوكول. هذا التصميم يُحدث تغييرًا جذريًا. إذ لم يعد الخصوصية خاصية إضافية بعد إتمام المعاملة، بل يُ嵌入 في هيكل العقد ونظام الصلاحيات، ليصبح جزءًا من سير العمل المطابق للمعايير التنظيمية.

من منظور أوسع، تكشف الاختلافات بين Zcash و Canton عن اتجاه التفرع في سوق الخصوصية. فالأول ما زال يعتمد على العالم الأصلي للعملات المشفرة، ويسعى لتحقيق توازن بين الخصوصية الفردية والامتثال للوائح التنظيم. أما الثاني، فيسعى بشكل نشط لاستيعاب النظام المالي الحالي، ويحول مهندسة الخصوصية إلى عملية مؤسسية ونظامية. مع استمرار ارتفاع نصيب الأموال المؤسسية في سوق العملات المشفرة، فإن ساحة المعركة الرئيسية في سوق الخصوصية ستنتقل أيضًا. في المستقبل، لن تكون معركة المنافسة هي من يستطيع إخفاء المعلومات بشكل أكثر كفاءة، بل من يستطيع أن يخضع للرقابة والتدقيق ويُستخدم على نطاق واسع دون كشف المعلومات غير الضرورية. في هذا السياق، تصبح الخصوصية الاختيارية ليست مجرد مسار تقني، بل تصبح مسارًا لا غنى عنه للوصول إلى النظام المالي الرئيسي.

ثالثًا: الخصوصية 2.0: ترقية البنية التحتية من إخفاء المعاملات إلى حسابات الخصوصية

بعد إعادة تعريف الخصوصية كشرط ضروري لانضمام المؤسسات إلى سلسلة الكتل، توسعت حدود التكنولوجيا وقيمة مجال الخصوصية. لم يعد يُفهم مفهوم الخصوصية فقط كـ "هل يمكن رؤية المعاملة أم لا"، بل بدأ يتطور نحو أسئلة أكثر عمقًا: هل يمكن للنظام أن يقوم بالحسابات والتعاونات والقرارات دون كشف البيانات نفسها؟ هذا التحول يشير إلى أن سوق الخصوصية ينتقل من مرحلته 1.0، التي تركز على "الأصول الخاصة / التحويلات الخاصة"، إلى مرحلة 2.0 التي تركز على الحسابات الخاصة، حيث تتحول الخصوصية من ميزة اختيارية إلى بنية تحتية عامة. في عصر الخصوصية 1.0، كان التركيز التقني ينصب على "ما الذي يجب إخفاؤه" و"كيفية إخفاؤه"، أي كيفية إخفاء مسار المعاملة وقيمتها وارتباط الهوية. أما في عصر الخصوصية 2.0، فإن التركيز يتحول إلى "ما الذي يمكن القيام به في حالة الإخفاء". هذا الاختلاف مهم للغاية. فالمؤسسات لا تحتاج فقط إلى تحويلات خاصة، بل تحتاج إلى إكمال عمليات معقدة مثل تطابق المعاملات وحساب المخاطر وتسوية المدفوعات وتنفيذ الاستراتيجيات وتحليل البيانات تحت ظروف الخصوصية. إذا كانت الخصوصية تغطي فقط طبقة الدفع، ولا تغطي طبقة منطق العمل، فإن قيمتها للمؤسسات ستظل محدودة.

تمثل شبكة Aztec أبكر أشكال هذا التحول داخل هيكل سلاسل الكتل. لم تُعامل Aztec الخصوصية كأداة مُضادة للشفافية، بل جسدها كخاصية قابلة للبرمجة ضمن بيئة تنفيذ العقود الذكية. من خلال هيكل Rollup القائم على إثباتات المعرفة الصفرية، تسمح Aztec للمطورين بتحديد بدقة في طبقة العقود ما إذا كانت حالة معينة سرية أم عامة، مما يُحقق منطقًا مختلطًا يجمع بين "الخصوصية الجزئية والشفافية الجزئية". تُتيح هذه القدرة للخصوصية أن تتجاوز مجرد التحويلات البسيطة، وتغطي بنى مالية معقدة مثل القروض والمعاملات وإدارة الخزائن والمشاركة في حوكمة DAO. ومع ذلك، لم تتوقف ثورة الخصوصية 2.0 عند العالم الأصلي لسلاسل الكتل. مع ظهور متطلبات جديدة مثل الذكاء الاصطناعي والتمويل المعتمد على البيانات والتعاون بين المؤسسات، أصبح الاعتماد فقط على إثباتات المعرفة الصفرية على السلسلة غير كافٍ لغطاء جميع السيناريوهات. ومن ثم، بدأت سباقات الخصوصية بالتحول نحو مفهوم أوسع يُعرف بـ "شبكات الحسابات الخصوصية". ولد مشاريع مثل Nillion وArcium في هذا السياق بالذات. تتميز هذه المشاريع بأنها لا تسعى لاستبدال سلاسل الكتل، بل تُشكل طبقة تعاون خصوصية تربط بين سلاسل الكتل والتطبيقات الواقعية. من خلال الجمع بين الحسابات الآمنة متعددة الأطراف (MPC) وال암تياز الكامل المتجانس (FHE) وإثباتات المعرفة الصفرية (ZKP)، يمكن تخزين البيانات ودعوتها وحسابها في حالة تشفير كاملة طوال العملية، بحيث يمكن للمشاركين إكمال مهام مثل الاستدلال النموذجي أو تقييم المخاطر أو تنفيذ الاستراتيجيات دون الحاجة إلى الوصول إلى البيانات الأصلية. تُتيح هذه القدرة للخصوصية أن تنتقل من "خاصة بطبقة المعاملات" إلى "قدرات على مستوى الحساب"، مما يوسع السوق المحتمل ليشمل مجالات مثل الاستدلال بالذكاء الاصطناعي والمعاملات في السوق المظلم بين المؤسسات والكشف عن البيانات في الأصول الواقعية (RWA) والتعاون بين المؤسسات في مجال البيانات.

لقد تغير منطق القيمة لمشاريع الحسابات الخاصة بشكل كبير مقارنةً بالعملات الخاصة التقليدية. فبدلاً من الاعتماد على "العائد من الخصوصية" كقصة رئيسية، تعتمد هذه المشاريع على عدم قابلية استبدال الوظائف. فعندما تصبح بعض الحسابات غير قابلة للتنفيذ في البيئة العامة، أو عندما تؤدي الحسابات في الحالة المفتوحة إلى مخاطر تجارية ومشاكل أمنية خطيرة، فإن الحسابات الخاصة تتحول من كونها "سؤالًا حول الحاجة إليها" إلى "سؤال حول الضرورة التامة لها". هذا يمنح مسار الخصوصية لأول مرة إمكانية تكوين "حاجز دفاعي أساسي" مشابه: فبمجرد تراكم البيانات والأنماط والعمليات داخل شبكة معينة لحسابات خاصة، فإن تكلفة النقل ستكون أعلى بكثير من تكلفة النقل في بروتوكولات DeFi العادية. ميزة أخرى ملحوظة في مرحلة الخصوصية 2.0 هي هندسة الخصوصية وتقسيمها إلى وحدات وتجسيدها بشكل خفي. فبدلاً من أن تظهر الخصوصية بشكل واضح كعملة خاصة أو بروتوكول خاص، تُحلّل إلى وحدات قابلة لإعادة الاستخدام وتُ嵌入 في المحفظة، والهوية المجردة، وLayer2، والجسر بين الشبكات، والأنظمة المؤسسية. قد لا يدرك المستخدمون النهائيون أنهم يستخدمون "الخصوصية"، لكن رصيد أصولهم و استراتيجيات التداول والارتباط الهوياتي والأنماط السلوكية ت受到 حماية بشكل افتراضي. هذا النوع من "الخصوصية الخفية" يتوافق بشكل أفضل مع مسار الadoption على نطاق واسع في الواقع.

في الوقت نفسه، تنتقل تركيزات الرقابة أيضًا. في مرحلة الخصوصية 1.0، كانت المشكلة الأساسية للرقابة هي "هل هناك خصوصية؟"؛ أما في مرحلة الخصوصية 2.0، فقد تحولت المشكلة إلى "هل يمكن التحقق من الامتثال دون كشف البيانات الأصلية؟". أصبحت إثباتات المعرفة الصفرية وحسابات التحقق والامتثال على مستوى القواعد واجهة رئيسية للحوار بين مشاريع الحسابات الخاصة والبيئة المؤسسية. لم يعد يُنظر إلى الخصوصية كمصدر للخطر، بل تُعيد تعريفها كوسيلة تقنية لتحقيق الامتثال. بشكل عام، ليست الخصوصية 2.0 مجرد ترقية بسيطة لعملات الخصوصية، بل هي استجابة نظامية لسؤال "كيف يمكن للبلوك تشين أن يندمج في الاقتصاد الحقيقي". فهذا يعني أن أبعاد المنافسة في سوق الخصوصية تنتقل من طبقة الأصول إلى طبقة التنفيذ، ومن طبقة الدفع إلى طبقة الحساب، ومن الأيديولوجيا إلى القدرة الهندسية. في عصر المؤسسات، قد لا تكون مشاريع الخصوصية ذات القيمة طويلة الأمد دائمًا الأكثر "غموضًا"، ولكنها بالتأكيد الأكثر "كفاءة". يُعد حساب الخصوصية تجسيدًا مركزيًا لهذا المنطق على مستوى التقنية.

الاستنتاج

بشكل عام، فإن الحد الفاصل الرئيسي في سباق الخصوصية لم يعد "هل الخصوصية أم لا"، بل "كيفية استخدام الخصوصية ضمن الإطار القانوني". تمتلك النماذج المجهولة تمامًا قيمة أمنية لا تُستعاض عنها على مستوى الفرد، ولكن عدم قابليتها للتدقيق من الناحية المؤسسية يجعلها غير قادرة على تحمل الأنشطة المالية المؤسسية. توفر الخصوصية الاختيارية واجهة تقنية قابلة للتطبيق بين الخصوصية والرقابة من خلال تصميمها القابل للإفصاح والترخيص. أما ظهور ما يُعرف بـ "الخصوصية 2.0"، فهو يرفع من الخصوصية من كونها خاصية ملكية إلى قدرة بنية تحتية للحسابات والتعاون. في المستقبل، لن تكون الخصوصية موجودة كميزة ظاهرة، بل ستُ嵌入 كافتراض افتراضي في مختلف العمليات المالية والبياناتية. قد لا يكون المشروع الخصوصي ذو القيمة طويلة الأمد هو الأكثر "سرية"، ولكن بالتأكيد سيكون الأكثر "استخدامًا، وقابلية التحقق، والتوافق مع القوانين". هذا بالضبط هو مؤشر رئيسي على انتقال سباق الخصوصية من مرحلة التجربة إلى مرحلة النضج.