كوكوين تطلق إثبات المفهوم لبوابة التشفير ما بعد الكمي (PQC)

ممارسة أمنية استشرافية، لاستكشاف الحلول الأمنية المشتركة بين Web2 و Web3 في عصر ما بعد الكمي

في عصر يشهد تطورًا تكنولوجيًا سريعًا، يعتبر الأمن رحلة مستمرة من الاستكشاف والتقدم. الحوسبة الكمية، باعتبارها تقنية متطورة، توفر فرصًا هائلة وفي الوقت ذاته تشكل تهديدًا محتملاً طويل الأمد لأنظمة التشفير بالمفتاح العام الحالية (مثل RSA، ECC) التي تحمي الأمن الرقمي العالمي. وبإدراكنا لهذا الاتجاه، اخترنا استكشاف الحلول بشكل استباقي بدلاً من الانتظار السلبي.

اليوم، يسعدنا أن نشارك نتيجة استكشاف مهمة: كوكوين، بالتعاون مع مشروع المصدر المفتوح pqc-gateway (https://github.com/web3infra-foundation/pqc-gateway) تحت مظلة Web3 Infrastructure Foundation (W3IF) وشريكها التقني flomesh.io ، قد أكملت بنجاح إثبات المفهوم (POC) لبوابة تشفير مقاومة للكم (PQC) وفتحتها للتجربة العامة. يمثل هذا خطوة كبيرة نحو تعزيز الأمن في عصر ما بعد الكمي.

حول مؤسسة البنية التحتية لـ Web3 (W3IF)

مؤسسة W3IF (الموقع الرسمي: https://web3infra.foundation/ ) هي مؤسسة برمجيات مفتوحة المصدر غير ربحية مقرها هونغ كونغ. تهدف إلى جمع مشاريع البنية التحتية المفتوحة المصدر لـ Web3 عالية الجودة عالميًا، وتعزيز بناء نظام بيئي تقني لامركزي يغطي مجالات رئيسية مثل خوارزميات التوافق، وإثباتات المعرفة الصفرية، والمصادقة على الهوية اللامركزية (DID)، والحوسبة الموثوقة. مشروع pqc-gateway، وهو جزء من هذا التعاون، يُعتبر عنصرًا مهمًا في النظام البيئي للمؤسسة.

- PQC، اختصاراً للتشفير بعد الكم أو التشفير المقاوم للكم. لا يشير إلى خوارزمية محددة، بل يُمثل فئة من خوارزميات التشفير من الجيل التالي التي تستطيع الصمود أمام هجمات أجهزة الكمبيوتر الكمومية المستقبلية.

- المشكلة الأساسية التي يعالجها هي: تعتمد أمان خوارزميات التشفير غير المتناظرة المستخدمة على نطاق واسع (مثل RSA و ECC) على التعقيد الحسابي لبعض المشكلات الرياضية. ومع ذلك، يمكن لأجهزة الكمبيوتر الكمومية الاستفادة من الكيوبتات الفريدة الخاصة بها (مثل خوارزمية Shor) لحل هذه المشكلات في وقت قصير جداً، مما يهدد أنظمة الأمان لكل شيء من اتصالات الشبكة إلى أصول البلوكشين التي تعتمد على هذه الخوارزميات.

- تكمن قيمة PQC في حقيقة أنه حتى مع وجود أجهزة كمبيوتر كمومية قوية، فإن كسر خوارزميات PQC يُعتبر نظرياً صعب جداً. يهدف إلى بناء جسر أمني جديد يمكنه عبور "عصر الكم".

اتخذت الهيئات التنظيمية العالمية وهيئات وضع المعايير أيضاً خطوات نشطة، مما يسلط الضوء على الاتجاه والإلحاح لهذه الانتقال:

- قادت المعهد الوطني للمعايير والتكنولوجيا (NIST) وأكملت عملية توحيد الدفعة الأولى من خوارزميات PQC (مثل Kyber، Dilithium، إلخ)، مما يُحدد مساراً تقنياً واضحاً [1]. في نفس الوقت، دخلت المزيد من الخوارزميات المرحلة النهائية، والنظام البيئي يتطور بسرعة.

- أصدرت وكالة الأمن القومي (NSA) استراتيجية وطنية ملزمة تُطالب بالانتقال من خوارزميات المفتاح العام التقليدية (RSA، ECC) ليتم استكمالها بحلول عام 2030. بدءاً من عام 2035، يجب على جميع الأجهزة الجديدة والبرمجيات المستخدمة في أنظمة الأمن الوطني استخدام خوارزميات PQC فقط. [2].

- بدأت لجنة الأوراق المالية والبورصات (SEC) أيضاً الاستعداد للمستقبل، بوضع مسودة اقتراح للمؤسسات المالية العالمية بعنوان "جاهزية التشفير بعد الكم لصناعة المالية (PQFIF)"، مما يشير إلى أن الأمان المقاوم للكم سيصبح قريباً مطلباً أساسياً للامتثال المالي. [3].

يشير كل هذا إلى أن الانتقال إلى PQC لم يعد مسألة "إذا"، بل "متى" وكيف".

في هذا السياق، دخلت كوكوين في شراكة مع مشروع pqc-gateway المفتوح المصدر والشريك التقني.flomesh.io تحت مظلة مؤسسة W3IF لوضع الاستكشاف النظري موضع التنفيذ. معًا، قمنا ببناء بيئة إثبات مفهوم لبوابة مقاومة للتشفير الكمي.

المبدأ الأساسي هو: أثناء إنشاء اتصال HTTPS بين متصفح المستخدم وخادم كوكوين، يتم استبدال خوارزميات تبادل المفاتيح والمصادقة التقليدية (RSA/ECC) بالخوارزميات المقاومة للتشفير الكمي (PQC) وفقًا لمسودة معيار NIST.

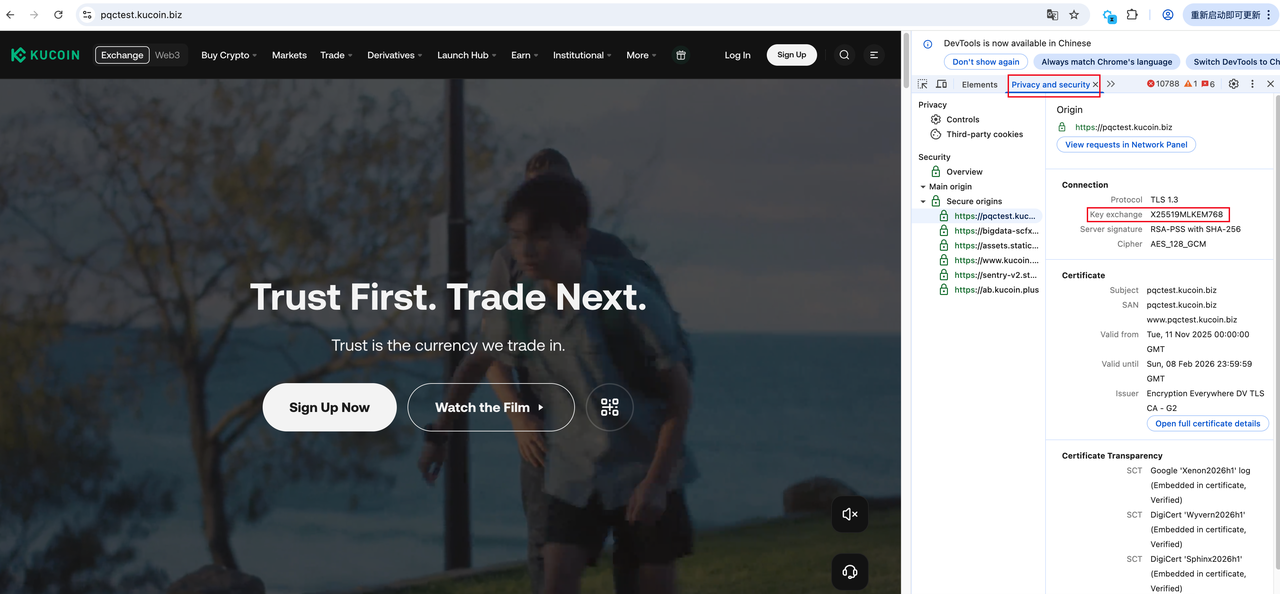

ندعوكم بكل صدق لتجربة هذه النتيجة الأولية: قم بزيارة https://pqctest.kucoin.biz ، حيث يكون اتصالكم بالفعل محميًا بواسطة التشفير ما بعد الكمي.

للحصول على أفضل تجربة، يُوصى باستخدام إصدارات المتصفح التالية:

- Chrome: الإصدار 142.0.7444.135 وما فوق

- Safari: الإصدار 26.0.1 وما فوق

- Firefox: الإصدار 144.0.2 وما فوق

على سبيل المثال، في متصفح Chrome، اضغط على F12 للدخول إلى وحدة التحكم، واختر لوحة الأمان ، إذا كان متصفحك يدعم PQC، سترى تحت قسم الاتصال في قسم تبادل المفاتيح أن خوارزمية تبادل المفاتيح الخاصة بك قد استخدمت خوارزمية X25519MLKEM768 المقاومة للتشفير الكمي، مما يشير إلى أن اتصالك محمي بتقنية PQC.

تحويل التشفير ما بعد الكمي من المعايير النظرية إلى حلول قابلة للاستخدام في بيئات الإنتاج مليء بالتحديات. في هذه الممارسة الخاصة بإثبات المفهوم، تعمقنا في عدة مسائل أساسية مع فريق مشروع بوابة PQC الخاص بمؤسسة W3IF و flomesh.io ، وهي أيضًا "المياه العميقة" التي يواجهها القطاع ككل:

1. الأداء والعبء الزائد: فن تحقيق التوازن بين الأمان والكفاءة، بالإضافة إلى مسارات التحسين المستقبلية

هذه هي التحديات الأكثر وضوحًا لتنفيذ PQC، والتي تظهر بشكل أساسي في جانبين: الحوسبة والاتصالات.

- العبء الحوسبي: الحمل الحاسوبي لمعظم خوارزميات التشفير بعد الكمي (PQC) يتجاوز بكثير نظيره في الخوارزميات التقليدية مثل ECC. على سبيل المثال، سرعة توليد وتحقق التوقيع الخاص بخوارزمية التوقيع Dilithium أبطأ بعدة مرات إلى عشرات المرات مقارنةً بـ ECDSA التقليدية. بالنسبة لمنصات التداول عالية الأداء مثل بوابات كوكوين، فإن هذا يشير إلى زيادة كبيرة في حمل وحدة المعالجة المركزية، مما قد يؤثر بشكل مباشر على معدل استعلام النظام وتأخير الخدمة.

- العبء الاتصالي (عرض النطاق الترددي): يعد هذا حاليًا واحدة من أكبر نقاط الألم لخوارزميات PQC.

-

- تبادل المفاتيح: حجم النص المشفر والمفتاح العام لخوارزمية Kyber يبلغ حوالي 1-2KB، بينما يبلغ حجم ECDH التقليدية فقط 32-64 بايت.

- التوقيعات: يقدر حجم توقيع Dilithium بين 2-4KB، بينما تتراوح توقيعات ECDSA عادةً بين 64-128 بايت.

- التحديات المتعلقة بالشهادات وبنية المفاتيح العامة (PKI):

- توسع سلسلة الشهادات: تتضمن سلاسل شهادات TLS عادةً شهادات الكيان النهائي، شهادات CA الوسيطة، وشهادات CA الجذرية. إذا تم استخدام التوقيعات PQC في جميعها، فقد يصل حجم سلسلة الشهادات بالكامل إلى عشرات الكيلوبايت. قد تحتاج المتصفحات إلى تحميل مئات الكيلوبايت من بيانات الشهادات أثناء المصافحة، مما قد يؤثر بشدة على سرعة تحميل الصفحة الأولى وتجربة المستخدم.

- التأثير العام والحلول المستقبلية: المصافحة الكاملة لبروتوكول TLS 1.3، إذا تم استبدال جميع الخوارزميات الحالية بخوارزميات PQC، قد تؤدي إلى زيادة حجم البيانات المنقولة بنسبة 10-20 ضعفًا. يمثل هذا تحديًا كبيرًا للسيناريوهات الحساسة لزمن الاتصال ولبيئات الشبكات ذات عرض النطاق المحدود (مثل الشبكات المحمولة).

بالنظر إلى المستقبل، نخطط للعمل عن قرب مع مؤسسة W3IF وشركائها التقنيين لاستكشاف حلول منهجية معًا:

-

- تفريغ المهام إلى العتاد: البحث في استخدام عتاد مخصص (مثل بطاقات الشبكة الذكية، بطاقات تسريع التشفير) لتولي مهام حسابية مكثفة لـ PQC، مما يحرر وحدة المعالجة المركزية للتعامل مع الأعمال الأساسية.

- تقنية ضغط الشهادات: استكشاف خوارزميات ضغط فعّالة لمعالجة الحجم الكبير لشهادات PQC، وتقليل كمية البيانات المنقولة بشكل كبير دون المساس بالأمان.

- تحسين مجموعة تعليمات وحدة المعالجة المركزية: الترويج لاعتماد مجموعات تعليمات وحدة المعالجة المركزية المحسّنة لخوارزميات PQC الرئيسية لتحسين الكفاءة الحسابية من الأساس.

هدفنا النهائي هو تحقيق التوازن بين الأمان والكفاءة من خلال هذه الابتكارات التقنية.

2. البروتوكولات وقابلية التشغيل البيني: تعقيد التعاون البيئي

TLS هو نظام بيئي معقد للبروتوكولات، وإدخال التشفير ما بعد الكمي (PQC) يتطلب تعاون جميع الأطراف، بما يشمل توسيعات البروتوكولات وأنظمة الشهادات.

- التوافق مع النظام البيئي الحالي ومسار نشر تدريجي:الابتكارات التكنولوجية الشاملة والجذرية غير واقعية على مستوى البنية التحتية للإنترنت. لذلك، فإن المسار التدريجي للنشر هو السبيل الوحيد القابل للتنفيذ.

- حل تحديات التوافق:في هذا إثبات المفهوم (POC)، نجحنا في معالجة مشكلات التوافق مع النظام البيئي الحالي من خلال تصميم بوابة ذكية واستراتيجيات تفاوض للبروتوكولات. يمكن لبوابتنا التعرف بذكاء على قدرات دعم التشفير ما بعد الكمي (PQC) من قبل العميل (المتصفح). بالنسبة للمتصفحات التي لا تدعم PQC بعد، يمكن للبوابة العودة بسلاسة إلى خوارزميات التشفير التقليدية، مما يضمن إمكانية وصول جميع المستخدمين إلى الموقع دون أي مشاكل، وبالتالي ضمان توفر الخدمة بشكل شامل. هذا يعد تقدمًا هامًا حققناه في هذا التطبيق العملي.

- الحالة الحالية والقيود لدعم المتصفحات:لماذا ترى حاليًا PQC فقط في مستوى تبادل المفاتيح.

حاليًا، المتصفحات الرئيسية (Chrome و Safari و Firefox) في مراحلها الأولية لدعم التشفير ما بعد الكمي (PQC). استراتيجيتها في الدعم تتم بشكل تدريجي ومراحل:

-

- أولوية الدعم لتبادل المفاتيح:الإصدارات الحالية من المتصفحات تدمج بشكل رئيسي دعم خوارزميات PQC (مثل Kyber) في مرحلة تبادل المفاتيح. ويرجع ذلك إلى أن تبادل المفاتيح يؤثر مباشرة على أمان مفاتيح الجلسة للاتصالات اللاحقة، مما يعد أمرًا ضروريًا للحماية من هجمات "التخزين الآن وفك الشيفرة لاحقًا". وبالتالي، عندما تقوم بالوصول إلى نطاقنا التجريبي، يكون متصفحك قادرًا بالفعل على التفاوض على مفتاح جلسة مقاوم للكم باستخدام خوارزميات PQC مع بوابتنا.

- التأخير في دعم التوقيع الرقمي:في المقابل، لا تزال المتصفحات تعمل على تحسين دعم التوقيعات الرقمية (والتي تُستخدم بشكل أساسي لمصادقة هوية الخادم، أي التحقق من سلسلة الشهادات). لهذا السبب، في الوقت الحالي، ينعكس تطبيق PQC بشكل أساسي على مستوى تبادل المفاتيح. لا يزال على الصناعة بأكملها الانتظار حتى تتمكن المتصفحات وسلطات الشهادات (CAs) من متابعة الدعم الكامل على مستوى التوقيعات.

3. إدارة أمان المواد الحساسة للمفاتيح

لا تقتصر ترقية التشفير على تغيير الخوارزميات فقط؛ بل إنها تفرض أيضًا متطلبات جديدة على إدارة دورة الأمان بأكملها. كيفية توليد، تخزين، تدوير، وتدمير المفاتيح الخاصة المرتبطة بخوارزمية PQC بشكل آمن، وضمان عدم تسريب هذه المعلومات الحساسة الجديدة التي قد تكون أكثر تعقيدًا، يمثل تحديًا أكثر تعقيدًا وأهمية من مجرد استبدال الخوارزمية نفسها. نحن نقوم بتكييف نظام إدارة المفاتيح الحالي والمطور للتحقق من ميزات PQC الجديدة.

على الرغم من العديد من التحديات، فإن إثبات جدوى هذا البوابة قد فتح أبوابًا أمام المزيد من سيناريوهات تطبيق PQC لنا. يُعتبر أمان منصة التداول نقطة البداية فقط؛ أمان البلوكشين نفسه، وخاصة أمان المحافظ والعقود الذكية، يواجه أيضًا تحديات من الحوسبة الكمومية. في المستقبل، سنوسع رؤيتنا الاستكشافية لتشمل مجال العمل على السلسلة، ملتزمين بحماية الأمن الرقمي الشامل لمستخدمي الأصول:

- المحافظ المقاومة للكم: استكشاف استخدام خوارزميات PQC لتوليد وتخزين المفاتيح الخاصة، أو بناء مخططات توقيع مقاومة للكم لحماية أصول المحافظ بشكل أساسي من تهديدات الحوسبة الكمومية المستقبلية.

- تطبيقات DApp الآمنة: دعم وتشجيع مطوري DApp على استخدام خوارزميات PQC لمصادقة هوية المستخدم وتوقيع المعاملات، مما يساهم في تأسيس بنية أمان ما بعد الكم لكامل نظام التطبيقات اللامركزي.

- المعاملات على السلسلة والعقود الذكية: البحث في صيغ توقيع المعاملات الجديدة وآليات تحقق العقود الذكية المتوافقة مع PQC، لضمان بقاء العمليات على السلسلة آمنة وموثوقة في عصر الكم.

رؤيتنا هي بناء نظام حماية أمني ثلاثي الأبعاد مقاوم للتشفير الكمومي، يشمل منصات التداول وشبكات البلوكشين، والخدمات المركزية والتطبيقات اللامركزية، مما يحقق حماية حقيقية لأمان الجميع على السلسلة.

يمثل هذا التعاون التجريبي POC مع مؤسسة W3IF، ومشروع flomesh.io ومشروعها المفتوح المصدر pqc-gateway، إلى جانب تحليلنا العميق للتحديات والتخطيط المستقبلي، نقطة البداية فقط لمنصة KuCoin على الطريق الطويل للهجرة إلى ما بعد التشفير الكمومي. نحن لا ندّعي أننا قد حللنا جميع المشكلات، ولكننا نؤمن بشدة أن الاستكشاف المبكر، والممارسة الفعالة، والتعاون المفتوح هم أفضل الطرق لمواجهة عدم اليقين في المستقبل.

تعتبر KuCoin دائمًا أن أمان أصول المستخدم وبياناته هو مسؤوليتها الأساسية. ومن خلال استكشاف شامل يشمل منصات التداول ونظام بلوكشين البيئي، نسعى ليس فقط إلى تعزيز حواجز التكنولوجيا الأمنية لدينا، ولكن أيضًا إلى جمع أفضل الممارسات للصناعة في تنفيذ تقنيات مقاومة التشفير الكمومي PQC. نتطلع إلى التعاون مع المزيد من الشركاء والمستخدمين لبناء نظام بيئي آمن للأصول الرقمية يمكنه مواجهة عصر الحوسبة القادم بثقة.

لأن الأمان الحقيقي ينبع من الاحترام للمستقبل ومن الإجراءات التي تبدأ من خطواتنا الأولى.

المراجع:

[1] معيار PQC من NIST: https://csrc.nist.gov/projects/post-quantum-cryptography/selected-algorithms-2022

[2] استشارة الأمن السيبراني من NSA - الهجرة إلى PQC: https://www.nsa.gov/Press-Room/Press-Releases-Statements/Press-Release-View/Article/3498776/post-quantum-cryptography-cisa-nist-and-nsa-recommend-how-to-prepare-now/

[3] توصيات مسودة PQFIF من SEC: https://www.sec.gov/files/cft-written-input-daniel-bruno-corvelo-costa-090325.pdf

اخلاء المسؤوليه: تُرجمت هذه الصفحة باستخدام تقنية الذكاء الاصطناعي (المدعومة من GPT) لراحتك. للحصول على المعلومات الأكثر دقة، ارجع إلى النسخة الإنجليزية الأصلية.