KuCoin презентує концепт шлюзу постквантової криптографії (PQC)

Перспективна практика безпеки, яка об’єднує зусилля для вивчення рішень безпеки для Web2 та Web3 у постквантову еру

У часи стрімкого технологічного прогресу безпека є безперервним шляхом досліджень і розвитку. Квантові обчислення, як передова технологія, відкривають широкі можливості, водночас створюючи потенційну довгострокову загрозу для існуючих систем криптографії з відкритим ключем (таких як RSA, ECC), які забезпечують глобальну цифрову безпеку. Усвідомлюючи цю тенденцію, ми вирішили проактивно досліджувати можливості замість пасивного очікування.

Сьогодні ми раді поділитися важливим результатом наших досліджень: KuCoin у співпраці з відкритим проєктом pqc-gateway (<a href="https://github.com/web3infra-foundation/pqc-gateway">https://github.com/web3infra-foundation/pqc-gateway</a>) під егідою Фонду інфраструктури Web3 (W3IF) та технічного партнера flomesh.io успішно завершив розробку концептуального доказу (POC) шлюзу криптографії, стійкої до квантових обчислень (PQC), і відкрив його для загального ознайомлення. Це є суттєвим кроком уперед у нашій довгій подорожі до постквантової безпеки.

Про Фонд інфраструктури Web3 (W3IF)

Фонд W3IF (офіційний сайт: <a href="https://web3infra.foundation/">https://web3infra.foundation/</a> ) — це некомерційний фонд відкритого програмного забезпечення, базований у Гонконзі, мета якого — об’єднати високоякісні відкриті проєкти інфраструктури Web3 з усього світу, сприяти створенню децентралізованої технологічної екосистеми, що охоплює ключові напрямки, такі як алгоритми консенсусу, докази з нульовим розголошенням, децентралізована аутентифікація особистості (DID) та довірчі обчислення. Проєкт pqc-gateway, який є частиною цієї співпраці, є важливою складовою екосистеми фонду.

- PQC, скорочення від постквантової криптографії або криптографії, стійкої до квантових атак. Це не конкретний алгоритм, а клас криптографічних алгоритмів наступного покоління, здатних протистояти майбутнім атакам квантових комп'ютерів.

- Основна проблема, яку вирішує PQC, полягає в тому, що безпека широко використовуваних алгоритмів асиметричного шифрування (таких як RSA, ECC) базується на обчислювальній складності певних математичних задач. Проте квантові комп'ютери можуть використовувати свої унікальні кубіти (наприклад, алгоритм Шора), щоб вирішувати ці задачі за дуже короткий час, ставлячи під загрозу системи безпеки, від мережевих комунікацій до блокчейн-активів, які залежать від цих алгоритмів.

- Цінність PQC полягає в тому, що навіть за наявності потужних квантових комп'ютерів зламати алгоритми PQC теоретично дуже складно. Вона спрямована на будівництво нового мосту безпеки, який зможе перетнути "квантову еру".

Глобальні регуляторні та стандартизуючі органи також активно діють, вказуючи на напрямок і терміновість цієї міграції:

- Національний інститут стандартів і технологій (NIST) очолив і завершив стандартизацію першої партії алгоритмів PQC (таких як Kyber, Dilithium тощо), що позначає чіткий технологічний шлях. [1] Водночас більше алгоритмів увійшли до фінальної проектної версії, і екосистема швидко розвивається.

- Агентство національної безпеки США (NSA) видало обов'язкову національну стратегію, яка вимагає завершити перехід від традиційних алгоритмів відкритих ключів (RSA, ECC) приблизно до 2030 року. Починаючи з 2035 року, всі нові пристрої та програмне забезпечення, що використовуються для національних систем безпеки, повинні використовувати лише алгоритми PQC. [2] .

- Комісія з цінних паперів і бірж США (SEC) також почала підготовку до майбутнього, розробивши пропозицію для глобальних фінансових установ під назвою "Готовність до постквантової криптографії для фінансової галузі (PQFIF)", що свідчить про те, що безпека, стійка до квантових атак, скоро стане жорсткою вимогою для фінансової відповідності. [3] .

Усе це вказує на те, що перехід до PQC — це вже не питання "чи", а "коли" і "як".

У цьому контексті KuCoin уклав партнерство з відкритим проектом pqc-gateway і технічним партнером.flomesh.io під егідою W3IF Foundation для впровадження теоретичних досліджень у практику. Разом ми створили середовище доказу концепції для квантово-стійкого шлюзу.

Його основний принцип: під час встановлення HTTPS-з'єднання між браузером користувача та сервером KuCoin алгоритми обміну ключами та аутентифікації замінюються з традиційних RSA/ECC на квантово-стійкі (PQC) алгоритми згідно з проєктом стандарту NIST.

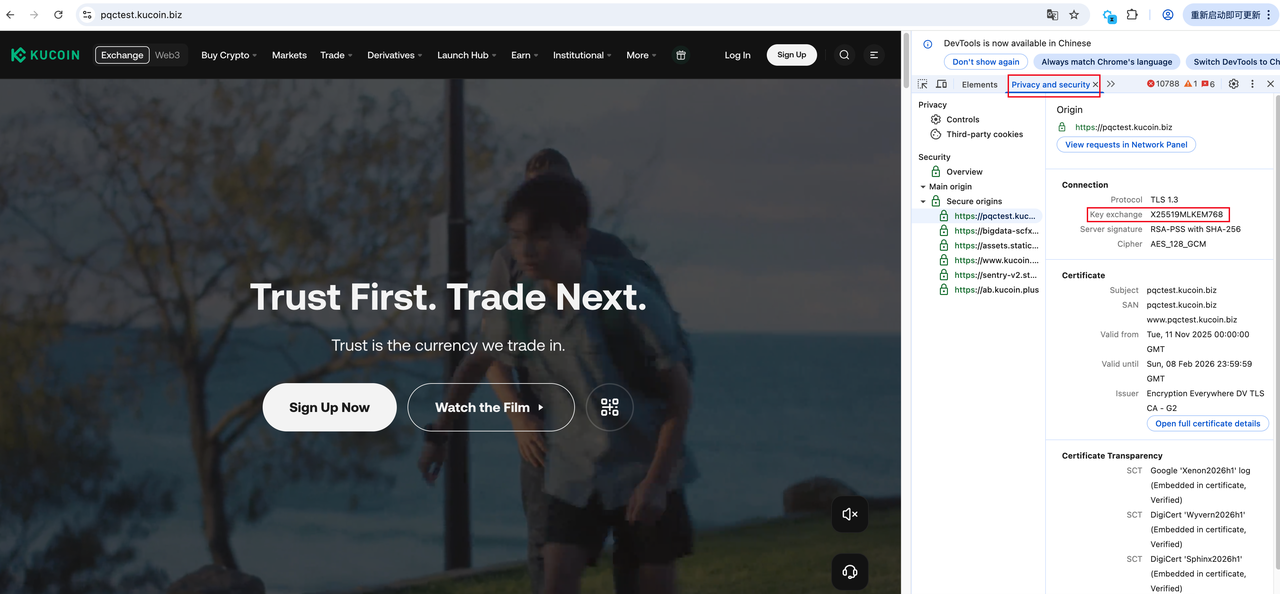

Ми щиро запрошуємо вас ознайомитися з цим початковим результатом: відвідайте https://pqctest.kucoin.biz , ваше з'єднання вже захищене постквантовою криптографією.

Для найкращого досвіду рекомендується використовувати такі версії браузерів:

- Chrome: версія 142.0.7444.135 і вище

- Safari: версія 26.0.1 і вище

- Firefox: версія 144.0.2 і вище

Наприклад, у браузері Chrome натисніть F12, щоб увійти до консолі, виберіть панель Security . Якщо ваш браузер підтримує PQC, то у розділі Connection у секції Key exchange ви побачите, що ваш алгоритм обміну ключами використовує X25519MLKEM768 PQC алгоритм, що свідчить про те, що ваше з'єднання захищене PQC.

Трансформація PQC з теоретичних стандартів у рішення, придатні для виробничих середовищ, сповнена викликів. У цій практиці POC ми детально розглянули кілька ключових питань разом із командою проєкту pqc-gateway W3IF Foundation та flomesh.io , які також є "глибинними водами", з якими стикається вся галузь:

1. Продуктивність і витрати: Мистецтво збереження балансу між безпекою та ефективністю, а також шляхи майбутньої оптимізації

Це найбільш очевидний виклик для впровадження PQC, який головним чином відображається у двох аспектах: обчислень і комунікацій.

- Обчислювальні витрати:Обчислювальне навантаження більшості PQC-алгоритмів значно перевищує навантаження поточних ECC-алгоритмів. Наприклад, швидкість створення та перевірки підпису алгоритму підпису Dilithium у кілька разів, а іноді й у десятки разів повільніша, ніж у традиційного ECDSA. Для високопродуктивних шлюзів торгових платформ, таких як KuCoin, це означає значне збільшення навантаження на CPU, що може безпосередньо вплинути на швидкість виконання запитів системи та час затримки сервісу.

- Комунікаційне навантаження (пропускна здатність): Це наразі є однією з найбільших проблем PQC.

-

- Обмін ключами: Розмір шифротексту та публічного ключа алгоритму Kyber становить близько 1-2 КБ, тоді як традиційний ECDH має лише 32-64 байти.

- Підпис: Розмір підпису Dilithium становить близько 2-4 КБ, тоді як підписи ECDSA зазвичай лише 64-128 байтів.

- Виклики у сфері сертифікатів та інфраструктури публічних ключів (PKI):

- Розширення ланцюга сертифікатів: Ланцюги сертифікатів TLS зазвичай включають сертифікати кінцевих сутностей, сертифікати проміжних центрів сертифікації (CA) та сертифікати кореневих центрів сертифікації. Якщо всі вони використовують підписи PQC, розмір усього ланцюга сертифікатів може досягати кількох десятків КБ. Браузерам може знадобитися завантажити сотні КБ даних сертифікатів під час рукостискання, що серйозно вплине на швидкість завантаження першого екрану та загальний користувацький досвід.

- Загальний вплив та майбутні рішення: Повне рукостискання TLS 1.3, якщо повністю використовувати PQC-алгоритми для заміни існуючих, може спричинити збільшення обсягу переданих даних у 10-20 разів. Це є значним викликом для сценаріїв, чутливих до мережевої затримки, та середовищ із обмеженою пропускною здатністю (наприклад, мобільні мережі).

З поглядом у майбутнє, ми плануємо тісно співпрацювати з W3IF Foundation та її технічними партнерами для спільного вивчення систематичних рішень:

-

- Апаратне розвантаження: Дослідження використання спеціалізованого апаратного забезпечення (наприклад, розумних мережевих карт, криптографічних карт для прискорення) для виконання високонавантажених обчислювальних завдань PQC, дозволяючи CPU зосередитися на обробці основного бізнесу.

- Технологія стиснення сертифікатів: Вивчення ефективних алгоритмів стиснення для вирішення проблеми великого розміру PQC-сертифікатів, значно зменшуючи обсяг переданих даних без шкоди для безпеки.

- Оптимізація набору інструкцій CPU: Сприяння впровадженню та використанню наборів інструкцій CPU, оптимізованих для основних PQC-алгоритмів, для підвищення обчислювальної ефективності з самого початку.

Нашою метою є досягнення співіснування безпеки та ефективності завдяки цим технологічним інноваціям.

**2. Протоколи та інтероперабельність: Складність екологічної співпраці**

TLS — це складна екосистема протоколів, а впровадження PQC вимагає співпраці всіх сторін, включаючи розширення протоколів та системи сертифікатів.

- **Сумісність із наявною екосистемою та поступовий шлях впровадження:** Всеосяжні та радикальні технологічні інновації є нереалістичними на рівні інфраструктури інтернету. Тому єдиним можливим шляхом є поступове впровадження.

- **Подолані виклики сумісності:** У цьому POC ми успішно вирішили проблеми сумісності з наявною екосистемою завдяки продуманому дизайну шлюзів та стратегіям узгодження протоколів. Наш шлюз може інтелектуально визначати можливості підтримки PQC клієнтом (браузером). Для браузерів, які ще не підтримують PQC, шлюз може безперешкодно перейти на традиційні алгоритми шифрування, забезпечуючи плавний доступ усім користувачам і тим самим гарантувати універсальну доступність сервісу. Це ключовий прогрес, якого ми досягли в цій практиці.

- **Поточний стан та обмеження підтримки браузерами:** Чому наразі PQC використовується лише на рівні обміну ключами.

Наразі основні браузери (Chrome, Safari, Firefox) перебувають на ранніх етапах підтримки PQC. Їхня стратегія підтримки реалізується поступово та поетапно:

-

- **Пріоритетна підтримка обміну ключами:** Поточні версії браузерів насамперед інтегрують підтримку PQC-алгоритмів (наприклад, Kyber) на етапі обміну ключами. Це зумовлено тим, що обмін ключами безпосередньо впливає на безпеку сесійних ключів для подальшої комунікації, що є ключовим у захисті від атак типу "зберігай зараз, розшифровуй пізніше". Отже, коли ви заходите на наш тестовий домен, ваш браузер уже може узгоджувати квантово-стійкий сесійний ключ із нашим шлюзом, використовуючи PQC-алгоритми.

- **Відставання в підтримці цифрових підписів:**У контрасті, підтримка цифрових підписів (які головним чином використовуються для автентифікації серверів, тобто перевірки сертифікаційного ланцюга) все ще вдосконалюється у браузерах. Саме тому, у поточному досвіді, застосування PQC в основному відображається на рівні обміну ключами. Вся індустрія все ще має чекати, поки браузери та сертифікаційні органи (CAs) повністю впровадять зміни на рівні підписів. <br>

3. Управління безпекою чутливих матеріалів ключів <br>

Криптографічні оновлення — це не лише зміна алгоритмів; вони також вимагають нових підходів до управління всім життєвим циклом безпеки. Як безпечно генерувати, зберігати, оновлювати та знищувати приватні ключі, що відповідають алгоритму PQC, забезпечуючи, щоб ці нові, потенційно більш складні та чутливі дані не були скомпрометовані, — це завдання, яке є складнішим і важливішим, ніж саме заміщення алгоритму. Ми адаптуємо та перевіряємо існуючі зрілі системи управління ключами відповідно до нових можливостей PQC. <br>

Незважаючи на численні виклики, перевірка концепції (POC) цього шлюзу відкрила для нас двері до ширших сценаріїв застосування PQC. Безпека торгової платформи — це лише відправна точка; безпека самого блокчейну, особливо безпека гаманців та смарт-контрактів, також стикається із викликами квантових обчислень. У майбутньому ми поширимо наші дослідницькі горизонти на ончейн-галузь, прагнучи забезпечити комплексну безпеку цифрових активів користувачів: <br>

- Квантово-стійкі гаманці: дослідження застосування PQC-алгоритмів для генерації та зберігання приватних ключів або створення квантово-стійких схем підпису для фундаментального захисту активів гаманця від майбутніх загроз квантових обчислень. <br>

- Безпечні DApp-додатки: підтримка та стимулювання розробників DApp використовувати PQC-алгоритми для автентифікації користувачів та підпису транзакцій, створюючи постквантову базу безпеки для всієї екосистеми децентралізованих додатків. <br>

- Ончейн-транзакції та смарт-контракти: дослідження нових форматів підпису транзакцій та механізмів перевірки смарт-контрактів, сумісних із PQC, забезпечуючи, щоб ончейн-операції залишалися безпечними та надійними в епоху квантових технологій.

Наше бачення полягає у створенні тривимірної системи захисту від квантових атак, яка охоплює як торгові платформи, так і блокчейн-мережі, від централізованих сервісів до децентралізованих додатків, забезпечуючи справжню безпеку кожного користувача в мережі блокчейну.

Ця співпраця у форматі PoC з Фондом W3IF, flomesh.io та його відкритим проєктом pqc-gateway, у поєднанні з нашим глибоким аналізом викликів та плануванням майбутнього, є лише початком довгого шляху KuCoin до постквантової міграції. Ми не претендуємо на розв’язання усіх проблем, однак твердо віримо, що раннє дослідження, активна практика та відкрита співпраця — найкращі способи впоратися з майбутніми невизначеностями.

KuCoin завжди розглядає безпеку активів та даних користувачів як свій першочерговий обов’язок. Завдяки комплексному аналізу від торгових платформ до блокчейн-екосистеми, ми прагнемо не лише підвищити наші власні технологічні бар’єри безпеки, але й накопичити найкращі практики для галузі у впровадженні PQC. Ми з нетерпінням чекаємо на співпрацю з більшою кількістю партнерів та користувачів, щоб разом побудувати більш безпечну екосистему цифрових активів, яка зможе впевнено адаптуватися до нової ери обчислень.

Адже справжня безпека виникає з поваги до майбутнього та дій, які починаються вже сьогодні.

Посилання:

[1] Стандартизація PQC від NIST: https://csrc.nist.gov/projects/post-quantum-cryptography/selected-algorithms-2022

[2] Рекомендації NSA з кібербезпеки — міграція PQC: https://www.nsa.gov/Press-Room/Press-Releases-Statements/Press-Release-View/Article/3498776/post-quantum-cryptography-cisa-nist-and-nsa-recommend-how-to-prepare-now/

[3] Чернетка рекомендацій PQFIF від SEC: https://www.sec.gov/files/cft-written-input-daniel-bruno-corvelo-costa-090325.pdf

Відмова від відповідальності: Для вашої зручності цю сторінку було перекладено за допомогою технології ШІ (на базі GPT). Для отримання найточнішої інформації дивіться оригінальну англійську версію.