Autor: Huobi Growth Academy |

RetirarQuer

Conforme a proporção de capital institucional no mercado de criptomoedas continua a aumentar, a privacidade está a evoluir de uma reivindicação marginal de anonimato para uma capacidade infraestrutural essencial para a integração da blockchain no sistema financeiro real. A transparência pública da blockchain foi considerada durante muito tempo o seu valor mais fundamental, mas, com a participação institucional a tornar-se a força dominante, esta característica revela agora limitações estruturais. Para empresas e instituições financeiras, a exposição total das relações de negociação, da estrutura de posições e do ritmo das estratégias constitui por si só um risco comercial significativo. A privacidade deixa, assim, de ser uma escolha ideológica e torna-se uma condição necessária para a aplicação em grande escala e institucionalizada da blockchain. A competição no setor da privacidade está também a mudar, passando da "intensidade do anonimato" para a "capacidade de adaptação institucional".

Primeiro,Teto institucional da privacidade anónima total: Vantagens e dificuldades do modelo MoneroSituação

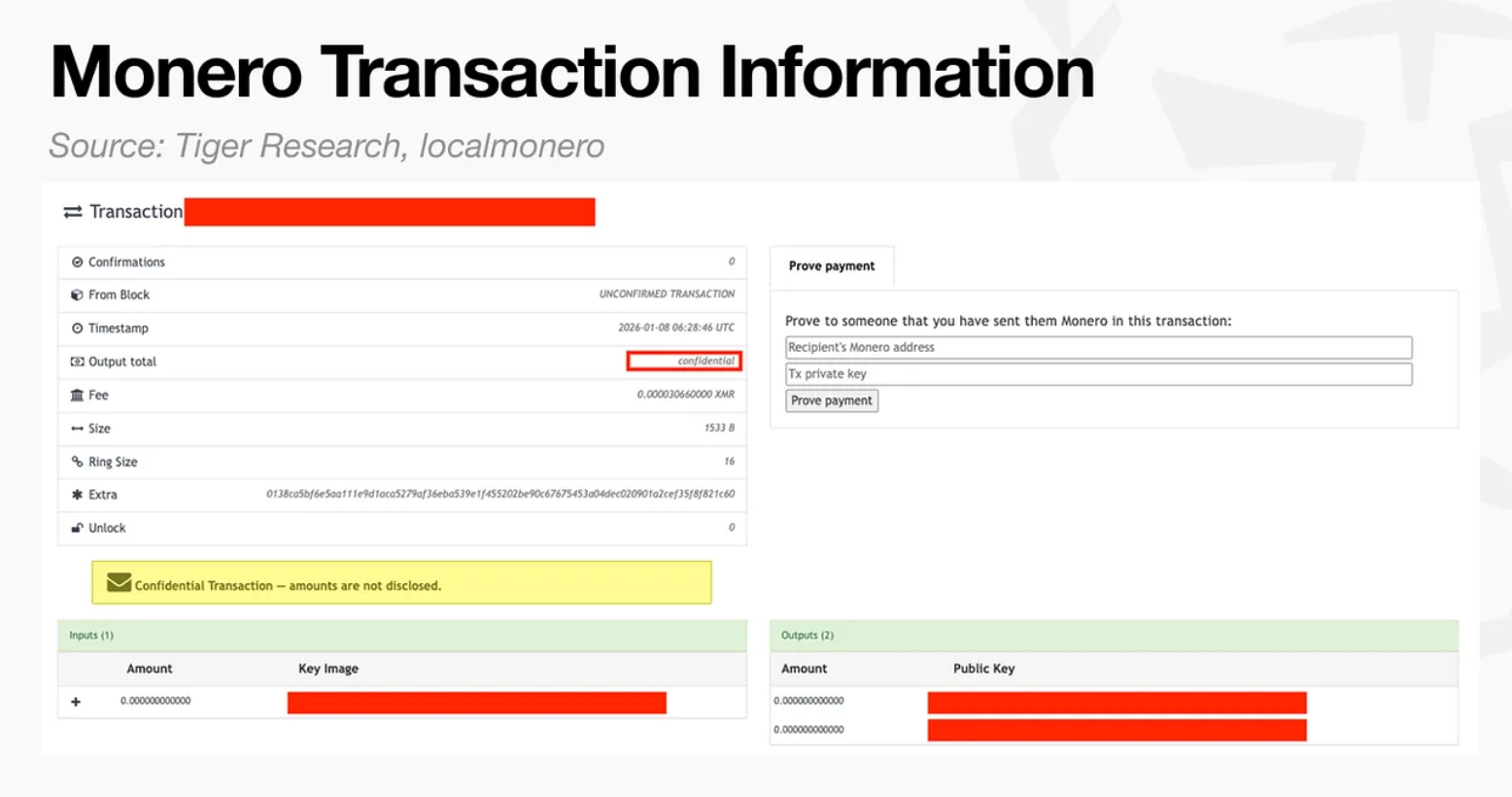

O modelo de privacidade totalmente anônimo representado pelo Monero constitui a rota técnica mais antiga e também a mais "pura" no setor da privacidade. O seu objetivo central não é fazer um equilíbrio entre transparência e privacidade, mas sim reduzir ao mínimo a informação observável na cadeia, tentando cortar ao máximo a capacidade de terceiros em extrair o significado das transações a partir do registo público. Ao redor deste objetivo, o Monero utiliza mecanismos como assinaturas de anel, endereços ocultos (stealth address) e transações confidenciais (RingCT), que ocultam simultaneamente os três elementos-chave: remetente, destinatário e valor. Um observador externo pode confirmar que "ocorreu uma transação", mas terá dificuldade em reconstruir com certeza a trajetória da transação, os seus participantes ou o seu valor. Para utilizadores individuais, esta experiência de "privacidade por defeito e privacidade incondicional" é extremamente atraente — transforma a privacidade de uma funcionalidade opcional na norma do sistema, reduzindo significativamente o risco de que os seus comportamentos financeiros sejam monitorizados a longo prazo por ferramentas de análise de dados, e proporcionando aos utilizadores anonimato e irreferenciabilidade semelhantes ao dinheiro em espécie, tanto no pagamento, transferência como na posse de ativos.

Num nível técnico, o valor do privilégio de anonimato total não se limita apenas a "esconder", mas também reside no seu design sistemático para resistir à análise da cadeia. A maior externalidade das cadeias transparentes é a "monitorização combinável": as informações públicas de uma única transação são continuamente reunidas, sendo gradualmente associadas a identidades reais através de métodos como clusterização de endereços, identificação de padrões de comportamento e validação cruzada com dados fora da cadeia. No final, isto forma um "perfil financeiro" que pode ser avaliado e abusado. O significado do Monero está em elevar o custo desta via a um nível suficientemente elevado para alterar o comportamento: quando a análise de atribuição em grande escala e de baixo custo já não é confiável, a capacidade de vigilância e a viabilidade do engano diminuem simultaneamente. Em outras palavras, o Monero não serve apenas às pessoas que "fazem más coisas", mas também responde a uma realidade mais fundamental: num ambiente digital, a privacidade em si é parte da segurança. No entanto, o problema fundamental do privilégio de anonimato total reside no facto de que o seu anonimato é irrevogável e incondicional. Para as instituições financeiras, as informações sobre transações não são apenas necessárias para a gestão de riscos internos e auditorias, mas também carregam obrigações legais sob a regulação. As instituições precisam de manter uma cadeia de evidências que sejam rastreáveis, explicáveis e submissíveis nos quadros de KYC/AML, conformidade com sanções, gestão de riscos de contraparte, prevenção de fraudes, auditoria fiscal e contabilística. Um sistema de anonimato total "trava permanentemente" estas informações no nível do protocolo, levando a que as instituições, mesmo que queiram cumprir as normas de forma subjetiva, estruturalmente não possam fazê-lo: quando as autoridades reguladoras exigem explicações sobre a origem dos fundos, a verificação da identidade da contraparte ou a apresentação do valor e propósito das transações, as instituições não conseguem recuperar informações-chave a partir da cadeia, nem fornecer uma revelação verificável a terceiros. Isto não se deve ao facto de "a regulação não compreender a tecnologia", mas sim a um conflito direto entre os objetivos institucionais e o design técnico: a base do sistema financeiro moderno é a "auditoria possível quando necessário", enquanto a base do privilégio de anonimato total é a "impossibilidade de auditoria em qualquer circunstância".

A manifestação externa deste conflito é a rejeição sistemática por parte das infraestruturas financeiras dominantes em relação a ativos com forte anonimato: remoção de ativos nas bolsas de valores, falta de suporte por parte de instituições de pagamento e custódia, e impossibilidade de entrada de capital regulado. É importante notar que isso não significa a desaparição da procura real. Pelo contrário, a procura tende a migrar para canais mais ocultos e com maior atrito, gerando uma prosperidade de "vazios regulatórios" e "intermediários cinzentos". No caso do Monero, serviços de troca instantânea (instant exchange) em certos períodos absorveram uma grande quantidade de demanda de compra e troca, com os utilizadores a pagarem spreads e taxas mais elevadas pela acessibilidade, assumindo também custos como congelamento de fundos, risco de contraparte e falta de transparência. Mais importante ainda, este tipo de modelos de negócios pode introduzir pressão de venda estrutural contínua: quando os provedores de serviço rapidamente trocam as taxas de Monero recebidas por stablecoins e as liquidam, surge no mercado uma venda passiva constante, sem relação com a procura real, o que acaba por reprimir a descoberta de preços a longo prazo. Surge, assim, um paradoxo: quanto mais a procura for rejeitada pelos canais regulares, mais tende a concentrar-se em intermediários de alto atrito; quanto mais fortes forem estes intermediários, mais distorcidos serão os preços; quanto mais distorcidos os preços, mais difícil será para o capital mainstream avaliar e entrar no mercado por meios "normais", criando um ciclo vicioso. Este processo não se deve a "o mercado não reconhecer a privacidade", mas sim ao resultado combinado de estruturas institucionais e de canais.

Por isso, a avaliação do modelo Monero não pode limitar-se a debates moralistas, mas deve voltar-se para as restrições reais de compatibilidade institucional: a privacidade totalmente anónima é "segurança por defeito" no mundo individual, mas é "funcionalidade por defeito inacessível" no mundo institucional. Quanto mais extremas forem as suas vantagens, mais rígidos serão os seus dilemas. No futuro, mesmo que a narrativa da privacidade ganhe força, os principais campos de batalha dos activos com anonimato total continuarão a concentrar-se principalmente nas necessidades não institucionalizadas e em comunidades específicas; enquanto que, na era institucional, a finança mainstream provavelmente optará por "anonimato controlado" e "divulgação selectiva" — protegendo ao mesmo tempo segredos comerciais e privacidade dos utilizadores, mas também fornecendo, sob condições de autorização, provas necessárias para auditorias e supervisão. Dito de outra forma, o Monero não é um perdedor tecnológico, mas sim um que se encontra bloqueado num cenário de utilização que o sistema institucional tem dificuldade em acolher: ele demonstrou que o anonimato forte é viável em termos de engenharia, mas também provou, com a mesma clareza, que — quando a finança entra na era da conformidade, o foco da competição em privacidade passará de "conseguir esconder tudo" para "conseguir provar tudo quando necessário".

II.A ascensão da privacidade seletiva

Num contexto em que a privacidade anónima total começa a encontrar progressivamente um tecto institucional, a corrida pela privacidade está a começar a mudar de direção. "Privacidade seletiva" tornou-se um novo caminho de compromisso entre tecnologia e instituições, cujo núcleo não é opor-se à transparência, mas sim introduzir uma camada de privacidade controlável, autorizável e revelável sobre um registo por defeito verificável. A lógica fundamental desta transformação reside no facto de que a privacidade deixou de ser vista como uma ferramenta de fuga à regulação, mas sim foi redefinida como uma capacidade infraestrutural que pode ser absorvida pelo sistema. O Zcash é a prática mais representativa inicial no caminho da privacidade seletiva. Através de um design que permite a coexistência de endereços transparentes (t-address) e endereços ocultos (z-address), o Zcash oferece aos utilizadores a liberdade de escolher entre a transparência e a privacidade. Quando os utilizadores usam endereços ocultos, as informações sobre o remetente, destinatário e montante da transação são encriptadas e armazenadas na cadeia; quando surgem necessidades de conformidade ou auditoria, os utilizadores podem revelar as informações completas da transação a terceiros específicos através de uma "chave de visualização". Esta arquitetura tem um significado marco a nível conceptual: pela primeira vez, num projeto de privacidade principal, propõe-se claramente que a privacidade não tem de ser alcançada ao custo da verificabilidade, e que a conformidade não implica necessariamente transparência total.

Do ponto de vista da evolução institucional, o valor do Zcash não reside tanto na sua taxa de adoção, mas sim no seu significado como "prova de conceito". Ele demonstrou que a privacidade pode ser uma opção e não um estado predefinido do sistema, e também mostrou que ferramentas criptográficas podem reservar interfaces técnicas para a revelação exigida pela regulação. Este aspecto é particularmente relevante no contexto regulatório atual: jurisdições principais a nível global não rejeitam a privacidade em si, mas sim a "anonymidade não audível". A arquitetura do Zcash responde precisamente a esta preocupação central. No entanto, quando a privacidade seletiva passa de uma "ferramenta de transferência individual" para uma "infraestrutura de negociação institucional", as limitações estruturais do Zcash começam a surgir. O seu modelo de privacidade, essencialmente, ainda é uma escolha binária ao nível da transação: uma transação é totalmente visível ou totalmente oculta. Para cenários financeiros reais, esta estrutura binária é demasiado grosseira. As transações institucionais não envolvem apenas a dimensão da "parte transacional", mas sim múltiplos participantes e responsabilidades — os contrapartes precisam confirmar as condições de cumprimento, as instituições de liquidação e compensação precisam conhecer o montante e o tempo, as entidades de auditoria precisam verificar os registos completos, e as autoridades reguladoras podem estar apenas interessadas na origem dos fundos e nas suas propriedades de conformidade. As necessidades de informação destes diferentes agentes são assimétricas e não se sobrepõem totalmente.

Nesta situação, o Zcash não consegue decompor as informações das transações em componentes ou conceder autorizações diferenciadas. As instituições não podem revelar apenas as "informações necessárias", mas têm de escolher entre "divulgação total" e "ocultação total". Isto significa que, assim que entram em processos financeiros complexos, o Zcash revela excessiva informação sensível ou falha em satisfazer os requisitos mínimos de conformidade. Por isso, a sua capacidade de privacidade tem dificuldade em ser integrada nos fluxos de trabalho institucionais reais, limitando-se a usos marginais ou experimentais. Em contraste marcante, surge a outra abordagem de privacidade seletiva representada pela Rede Canton. O Canton não parte do conceito de "ativos anónimos", mas sim do ponto de partida do processo de negócios e das restrições institucionais das instituições financeiras. A sua ideia central não é "esconder transações", mas sim "gerir os direitos de acesso às informações". Através da linguagem de contratos inteligentes Daml, o Canton divide uma transação em múltiplos componentes lógicos, de forma que as diferentes partes só vejam os fragmentos de dados relacionados com as suas permissões, enquanto as restantes informações são isoladas já no nível do protocolo. Esta abordagem traz uma mudança fundamental. A privacidade deixa de ser uma propriedade adicional após a realização da transação e torna-se integrada na estrutura do contrato e no sistema de permissões, tornando-se parte integrante do processo de conformidade.

A partir de uma perspectiva mais ampla, as diferenças entre o Zcash e o Canton revelam a direção da segmentação do setor de privacidade. O primeiro ainda se baseia no mundo nativo da criptografia, tentando encontrar um equilíbrio entre privacidade individual e conformidade regulatória; o segundo, por sua vez, abraça ativamente o sistema financeiro real, tornando a privacidade uma questão de engenharia, processos e instituições. À medida que a proporção de capital institucional no mercado de criptomoedas continuar a aumentar, o campo de batalha principal do setor de privacidade também se deslocará. No futuro, o foco da competição deixará de ser sobre quem consegue ocultar melhor as informações, e passará a ser sobre quem consegue ser regulado, auditado e amplamente utilizado, sem revelar informações desnecessárias. Nesse contexto, a privacidade seletiva deixa de ser apenas uma abordagem tecnológica e torna-se um caminho inevitável para a aceitação no sistema financeiro mainstream.

Terceiro,Privacidade 2.0: Da infraestrutura de ocultação de transações ao cálculo privadoNível

Após a privacidade ser redefinida como condição necessária para instituições entrarem na cadeia, os limites técnicos e a extensão de valor da área de privacidade também se expandiram. A privacidade deixou de ser compreendida apenas como "se uma transação pode ser vista" e começou a evoluir para questões mais fundamentais: é possível realizar cálculos, colaboração e tomada de decisões sem revelar os próprios dados. Esta mudança indica que a área de privacidade está a transitar do estágio 1.0, centrado em "ativos privados / transferências privadas", para o estágio 2.0, centrado em cálculos privados. A privacidade passa a ser uma infraestrutura universal, deixando de ser apenas uma funcionalidade opcional. No estágio 1.0 da privacidade, o foco técnico estava principalmente em "o que ocultar" e "como ocultar", ou seja, como esconder o caminho da transação, o valor e a associação com a identidade. No entanto, no estágio 2.0 da privacidade, o foco muda para "o que é possível fazer mesmo em estado oculto". Esta distinção é crucial. As instituições não precisam apenas de transferências privadas, mas também de realizar operações complexas, como emparelhamento de transações, cálculo de riscos, liquidação e compensação, execução de estratégias e análise de dados, todas elas sob a premissa da privacidade. Se a privacidade só puder cobrir a camada de pagamento, mas não a camada lógica do negócio, o seu valor para as instituições ainda será limitado.

A rede Aztec representa uma das primeiras manifestações dentro do ecossistema blockchain para esta transição. Em vez de ver a privacidade como uma ferramenta oposta à transparência, o Aztec integra-a como uma propriedade programável dos contratos inteligentes no ambiente de execução. Através de uma arquitetura de Rollup baseada em provas de conhecimento zero, o Aztec permite que os desenvolvedores definam com precisão, no nível do contrato, quais estados são privados e quais são públicos, implementando assim uma lógica híbrida de "privacidade parcial e transparência parcial". Esta capacidade permite que a privacidade vá além de simples transferências, abrangendo estruturas financeiras complexas como empréstimos, negociações, gestão de cofres e governança de DAOs. No entanto, a privacidade 2.0 não se limita ao mundo nativo da blockchain. Com a emergência de IA, finanças intensivas em dados e necessidades de colaboração entre instituições, depender exclusivamente de provas de conhecimento zero na cadeia torna-se insuficiente para cobrir todos os cenários. Assim, a área de privacidade está evoluindo para uma noção mais ampla de "rede de cálculo privado". Projetos como Nillion e Arcium surgiram exatamente nesse contexto. A característica comum destes projetos é que eles não buscam substituir a blockchain, mas sim atuam como uma camada de colaboração de privacidade entre a blockchain e aplicações reais. Através da combinação de computação segura multi-parte (MPC), criptografia homomórfica totalmente funcional (FHE) e provas de conhecimento zero (ZKP), os dados podem ser armazenados, chamados e calculados em estado totalmente encriptado, permitindo que as partes envolvidas realizem inferências de modelos, avaliações de risco ou execuções de estratégias sem acesso aos dados brutos. Esta capacidade eleva a privacidade de uma "propriedade da camada de transação" para uma "capacidade da camada de cálculo", expandindo seu potencial mercado para áreas como inferência de IA, negociação em piscinas ocultas institucionais, divulgação de dados RWA e colaboração entre empresas.

Em comparação com as moedas de privacidade tradicionais, a lógica de valor dos projetos de computação privada sofreu uma mudança significativa. Eles não dependem mais do "prêmio de privacidade" como narrativa central, mas sim da irreplaceabilidade funcional. Quando certos cálculos simplesmente não podem ser realizados em ambientes públicos, ou quando a realização deles em estado de texto simples causaria riscos comerciais graves e problemas de segurança, a computação privada deixa de ser uma questão de "se é necessária" e torna-se uma questão de "não pode funcionar sem ela". Isso também confere, pela primeira vez, ao setor de privacidade um potencial semelhante a uma "barreira defensiva fundamental": uma vez que dados, modelos e processos sejam sedimentados em uma rede de computação privada, os custos de migração serão significativamente superiores aos de protocolos DeFi comuns. Outra característica notável da fase 2.0 da privacidade é a sua engenharia, modularização e invisibilidade. A privacidade deixa de existir de forma explícita como "moeda de privacidade" ou "protocolo de privacidade", e em vez disso é decomposta em módulos reutilizáveis, incorporados em carteiras, abstrações de conta, Layer2, pontes multibloco e sistemas corporativos. O utilizador final pode nem sequer perceber que está a "usar privacidade", mas o seu saldo de ativos, estratégias de transação, associações de identidade e padrões de comportamento já estão protegidos por padrão. Esta "privacidade invisível" acaba por ser mais compatível com o caminho real para uma adoção em grande escala.

Ao mesmo tempo, o foco regulatório também se deslocou. Na fase 1.0 da privacidade, a questão central regulatória era "existe anonimato?"; na fase 2.0 da privacidade, a questão transformou-se em "é possível verificar a conformidade sem expor os dados originais?". Provas de conhecimento zero, cálculos verificáveis e conformidade ao nível das regras tornaram-se, assim, interfaces-chave para que projetos de computação privada conversem com o ambiente institucional. A privacidade deixou de ser vista como uma fonte de risco e foi redefinida como um meio técnico para atingir a conformidade. Em termos gerais, a privacidade 2.0 não é apenas uma atualização simples das moedas de privacidade, mas sim uma resposta sistemática a como a "cadeia de blocos pode se integrar à economia real". Isso significa que a dimensão da concorrência no setor da privacidade está a mudar: do nível de ativos para o nível de execução, do nível de pagamentos para o nível de cálculo, e do nível ideológico para o nível de capacidade técnica. Na era institucional, os projetos de privacidade com verdadeiro valor a longo prazo não serão necessariamente os mais "misteriosos", mas sim os mais "utilizáveis". A computação privada é exatamente a expressão concentrada desse raciocínio no nível técnico.

Quatro,ConclusãoTeoria

Em termos gerais, a linha divisória central no setor de privacidade já não é mais "se a privacidade existe ou não", mas sim "como utilizar a privacidade dentro do quadro regulatório". Modelos totalmente anônimos possuem um valor inigualável de segurança no nível individual, mas a sua inaudibilidade institucional determina que sejam difíceis de suportar atividades financeiras institucionais. A privacidade seletiva, por meio de um design que permite revelação e autorização, fornece uma interface técnica viável entre privacidade e supervisão regulatória. O surgimento da "Privacidade 2.0" eleva ainda mais a privacidade de uma propriedade de ativo para uma capacidade infraestrutural de cálculo e colaboração. No futuro, a privacidade deixará de existir como uma funcionalidade explícita, tornando-se uma hipótese padrão incorporada a diversos processos financeiros e de dados. Os projetos de privacidade com verdadeiro valor de longo prazo não serão necessariamente os mais "ocultos", mas sim os mais "utilizáveis, verificáveis e compatíveis com as normas". Este é exatamente o sinal-chave do setor de privacidade ao passar da fase experimental para a fase madura.